Cara mengaudit kinerja jaringan, keamanan, dan pemecahan masalah di Linux - Bagian 12

- 3767

- 330

- John Ratke

Analisis suara jaringan komputer dimulai dengan memahami apa alat yang tersedia untuk melakukan tugas, cara memilih yang tepat untuk setiap langkah, dan yang tak kalah pentingnya, di mana harus memulai.

Ini adalah bagian terakhir dari Lfce (Linux Foundation Certified Engineer) seri, di sini kita akan meninjau beberapa alat terkenal untuk memeriksa kinerja dan meningkatkan keamanan jaringan, dan apa yang harus dilakukan ketika segala sesuatunya tidak berjalan seperti yang diharapkan.

Linux Foundation Certified Engineer - Bagian 12

Linux Foundation Certified Engineer - Bagian 12 Memperkenalkan Program Sertifikasi Linux Foundation

Harap dicatat bahwa daftar ini tidak berpura -pura komprehensif, jadi jangan ragu untuk mengomentari posting ini menggunakan formulir di bagian bawah jika Anda ingin menambahkan utilitas berguna lain yang bisa kami lewatkan.

Layanan apa yang sedang berjalan dan mengapa?

Salah satu hal pertama yang perlu diketahui administrator sistem tentang setiap sistem adalah layanan apa yang sedang berjalan dan mengapa. Dengan informasi yang ada di tangan, itu adalah keputusan yang bijak untuk menonaktifkan semua yang tidak sepenuhnya diperlukan dan menghindari hosting terlalu banyak server di mesin fisik yang sama.

Misalnya, Anda perlu menonaktifkan Ftp Server Jika jaringan Anda tidak memerlukannya (ada metode yang lebih aman untuk berbagi file melalui jaringan, omong -omong). Selain itu, Anda harus menghindari memiliki server web dan server database di sistem yang sama. Jika satu komponen dikompromikan, sisanya berisiko dikompromikan juga.

Investigasi koneksi soket dengan SS

SS digunakan untuk membuang statistik soket dan menunjukkan informasi yang mirip dengan netstat, meskipun dapat menampilkan lebih banyak TCP dan informasi menyatakan daripada alat lain. Selain itu, terdaftar di Man Netstat sebagai pengganti netstat, yang usang.

Namun, dalam artikel ini kami akan fokus pada informasi yang terkait dengan keamanan jaringan saja.

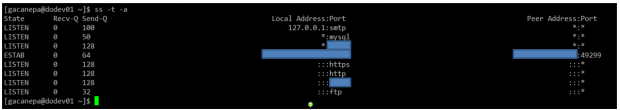

Contoh 1: Menampilkan semua port TCP (soket) yang terbuka di server kami

Semua layanan berjalan di port default mereka (i.e. http pada 80, mysql pada 3306) ditunjukkan dengan nama masing -masing. Lainnya (dikaburkan di sini karena alasan privasi) ditampilkan dalam bentuk numerik mereka.

# ss -t -a

Periksa semua port TCP buka

Periksa semua port TCP buka Kolom pertama menunjukkan TCP menyatakan, sedangkan kolom kedua dan ketiga menampilkan jumlah data yang saat ini antri untuk penerimaan dan transmisi. Kolom keempat dan kelima menunjukkan soket sumber dan tujuan dari setiap koneksi.

Di samping catatan, Anda mungkin ingin memeriksa RFC 793 untuk menyegarkan memori Anda tentang kemungkinan status TCP karena Anda juga perlu memeriksa nomor dan keadaan koneksi TCP terbuka untuk mengetahui (d) serangan DOS.

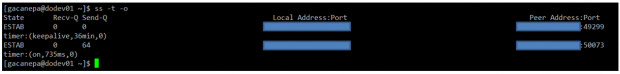

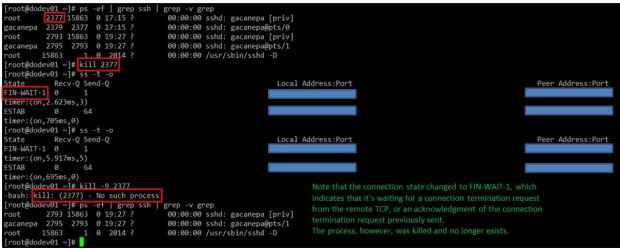

Contoh 2: Menampilkan semua koneksi TCP aktif dengan timer mereka

# ss -t -o

Periksa semua koneksi aktif

Periksa semua koneksi aktif Dalam output di atas, Anda dapat melihat bahwa ada 2 koneksi SSH yang sudah mapan. Jika Anda melihat nilai bidang kedua timer:, Anda akan melihat nilai 36 menit dalam koneksi pertama. Itulah jumlah waktu sampai probe Keepalive berikutnya akan dikirim.

Karena ini adalah koneksi yang tetap hidup, Anda dapat dengan aman berasumsi bahwa itu adalah hubungan yang tidak aktif dan dengan demikian dapat membunuh proses setelah mengetahuinya Pid.

Bunuh proses aktif

Bunuh proses aktif Adapun koneksi kedua, Anda dapat melihat bahwa saat ini sedang digunakan (seperti yang ditunjukkan oleh ON).

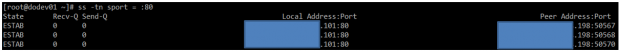

Contoh 3: Sambungan penyaringan dengan soket

Misalkan Anda ingin memfilter koneksi TCP berdasarkan soket. Dari sudut pandang server, Anda perlu memeriksa koneksi di mana port sumbernya 80.

# SS -TN Sport =: 80

Sehingga menyebabkan…

Saringan filter dengan soket

Saringan filter dengan soket Melindungi dari pemindaian pelabuhan dengan nmap

Pemindaian port adalah teknik umum yang digunakan oleh kerupuk untuk mengidentifikasi host aktif dan membuka port di jaringan. Setelah kerentanan ditemukan, dieksploitasi untuk mendapatkan akses ke sistem.

Sysadmin yang bijak perlu memeriksa bagaimana sistemnya dilihat oleh orang luar, dan pastikan tidak ada yang tersisa untuk mengauditnya sering. Itu yang dipanggil "Pemindaian pelabuhan defensif".

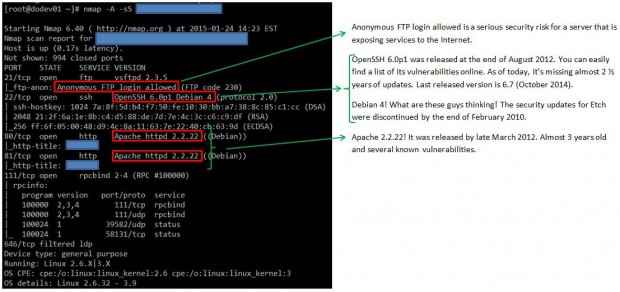

Contoh 4: Menampilkan informasi tentang port terbuka

Anda dapat menggunakan perintah berikut untuk memindai port mana yang terbuka di sistem Anda atau di host jarak jauh:

# nmap -a -ss [alamat ip atau nama host]

Perintah di atas akan memindai host Os Dan Versi: kapan deteksi, informasi port, dan traceroute (-A). Akhirnya, -SS mengirimkan a TCP Syn Pindai, mencegah NMAP untuk menyelesaikan jabat tangan TCP 3 arah dan dengan demikian biasanya tidak meninggalkan log pada mesin target.

Sebelum melanjutkan dengan contoh berikutnya, harap diingat bahwa pemindaian pelabuhan bukanlah aktivitas ilegal. Apa yang ilegal menggunakan hasil untuk tujuan jahat.

Misalnya, output dari perintah di atas berjalan melawan server utama universitas lokal mengembalikan yang berikut (hanya sebagian dari hasil yang ditampilkan demi singkatnya)::

Periksa port terbuka

Periksa port terbuka Seperti yang Anda lihat, kami menemukan beberapa anomali yang sebaiknya kami melaporkan kepada administrator sistem di universitas setempat ini.

Operasi pemindaian port khusus ini menyediakan semua informasi yang juga dapat diperoleh dengan perintah lain, seperti:

Contoh 5: Menampilkan informasi tentang port tertentu dalam sistem lokal atau jarak jauh

# nmap -p [port] [nama host atau alamat]

Contoh 6: Menampilkan Traceroute ke, dan mencari tahu versi layanan dan jenis OS, nama host

# nmap -a [nama host atau alamat]

Contoh 7: Memindai beberapa port atau host secara bersamaan

Anda juga dapat memindai beberapa port (rentang) atau subnet, sebagai berikut:

# nmap -p 21,22,80 192.168.0.0/24

Catatan: Bahwa perintah di atas memindai port 21, 22, dan 80 pada semua host di segmen jaringan itu.

Anda dapat memeriksa Halaman Manusia Untuk perincian lebih lanjut tentang cara melakukan jenis pemindaian port lainnya. NMAP memang merupakan utilitas mapper jaringan yang sangat kuat dan serbaguna, dan Anda harus sangat mengenalnya untuk mempertahankan sistem yang Anda bertanggung jawab terhadap serangan yang berasal setelah pemindaian pelabuhan berbahaya oleh orang luar.

Halaman: 1 2- « Cloudberry Backup untuk Linux Review dan Instalasi

- Bergabunglah dengan tambahan Ubuntu DC ke Samba4 Ad DC untuk Replikasi Failover - Bagian 5 »