Bergabunglah dengan tambahan Ubuntu DC ke Samba4 Ad DC untuk Replikasi Failover - Bagian 5

- 4625

- 1096

- Daryl Hermiston DVM

Tutorial ini akan menunjukkan kepada Anda cara menambahkan satu detik Samba4 pengontrol domain, disediakan di Ubuntu 16.04 server, ke yang ada Samba Ad DC Hutan untuk memberikan tingkat penyeimbangan beban/failover untuk beberapa layanan AD DC penting, terutama untuk layanan seperti DNS dan skema LDAP AD DC dengan SAM Database.

Persyaratan

- Buat Infrastruktur Direktori Aktif dengan Samba4 di Ubuntu - Bagian 1

Artikel ini adalah a Bagian-5 dari SAMBA4 AD DC seri sebagai berikut:

Bagian 2: Kelola infrastruktur iklan Samba4 dari baris perintah Linux Bagian 3: Kelola infrastruktur Direktori Aktif Samba4 dari Windows10 melalui RSAT Bagian 4: Kelola DNS pengontrol domain iklan Samba4 dan kebijakan grup dari WindowsLangkah 1: Konfigurasi Awal untuk Pengaturan Samba4

1. Sebelum Anda mulai benar -benar melakukan domain bergabung untuk DC kedua, Anda perlu mengurus beberapa pengaturan awal. Pertama, pastikan nama host dari sistem yang akan diintegrasikan ke dalam SAMBA4 AD DC berisi nama deskriptif.

Dengan asumsi itu nama host dari ranah yang disediakan pertama disebut ADC1, Anda dapat memberi nama DC kedua dengan ADC2 Untuk memberikan skema penamaan yang konsisten di seluruh pengontrol domain Anda.

Untuk mengubah sistem nama host Anda dapat mengeluarkan perintah di bawah ini.

# hostnamectl set-hostname adc2

kalau tidak, Anda dapat mengedit secara manual /etc/hostname file dan tambahkan baris baru dengan nama yang diinginkan.

# nano /etc /hostname

Di sini tambahkan nama host.

ADC2

2. Selanjutnya, buka file resolusi sistem lokal dan tambahkan entri dengan poin penyihir alamat IP ke nama pendek dan Fqdn dari pengontrol domain utama, seperti yang diilustrasikan dalam tangkapan layar di bawah ini.

Melalui tutorial ini, nama DC utama adalah ADC1.tecmint.lan dan itu diselesaikan 192.168.1.254 alamat IP.

# nano /etc /host

Tambahkan baris berikut:

Ip_of_main_dc fqdn_of_main_dc short_name_of_main_dc

Setel nama host untuk Samba4 Ad DC

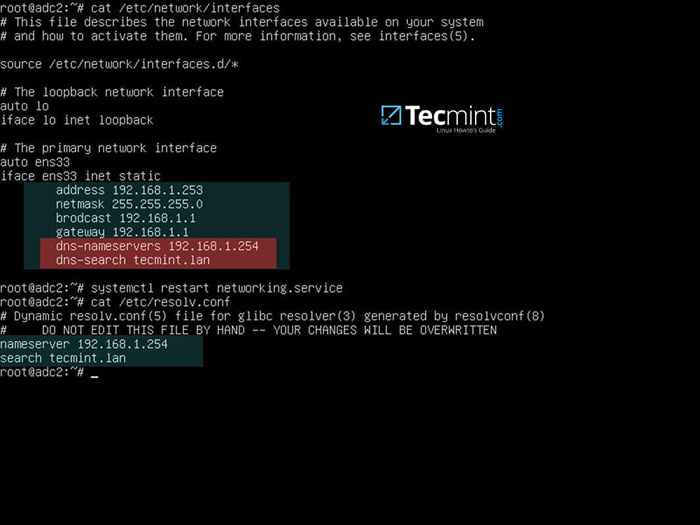

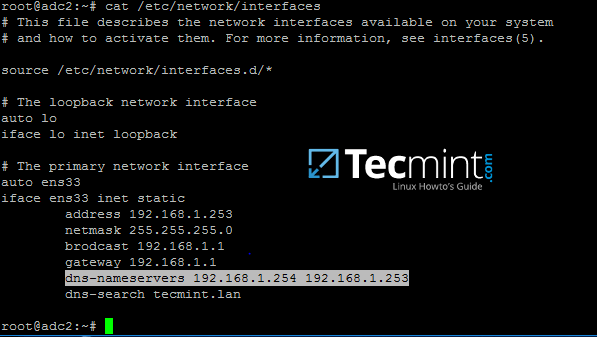

Setel nama host untuk Samba4 Ad DC 3. Di langkah berikutnya, buka /etc/jaringan/antarmuka dan tetapkan alamat IP statis untuk sistem Anda seperti yang diilustrasikan dalam tangkapan layar di bawah ini.

Perhatikan DNS-NAMESERVERS Dan DNS-Search variabel. Nilai -nilai ini harus dikonfigurasi untuk menunjuk kembali ke alamat IP primer SAMBA4 AD DC dan ranah agar resolusi DNS bekerja dengan benar.

Restart daemon jaringan untuk mencerminkan perubahan. Memeriksa /etc/resolv.conf file untuk memastikan bahwa kedua nilai DNS dari antarmuka jaringan Anda diperbarui ke file ini.

# nano/etc/jaringan/antarmuka

Edit dan ganti dengan pengaturan IP khusus Anda:

AUTO ENS33 IFACE ENS33 INET ALAMAT STATIC 192.168.1.253 Netmask 255.255.255.0 Brodcast 192.168.1.1 Gateway 192.168.1.1 DNS-Nameserver 192.168.1.254 DNS-Search Tecmint.lan

Restart layanan jaringan dan konfirmasi perubahan.

# Systemctl Restart Networking.Layanan # Cat /etc /resolv.conf

Konfigurasikan DNS untuk iklan samba4

Konfigurasikan DNS untuk iklan samba4 Itu DNS-Search Nilai akan secara otomatis menambahkan nama domain saat Anda meminta host dengan nama pendeknya (akan membentuk fqdn).

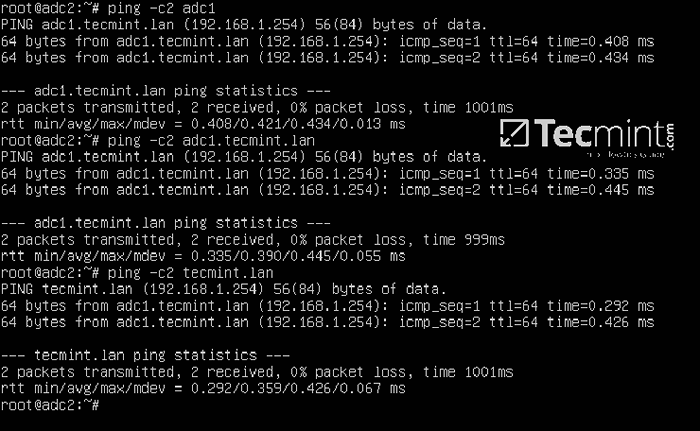

4. Untuk menguji apakah resolusi DNS berfungsi seperti yang diharapkan, keluarkan serangkaian ping Perintah terhadap nama pendek domain Anda, fqdn dan ranah seperti yang ditunjukkan pada tangkapan layar di bawah ini.

Dalam semua kasus ini Samba4 Ad DC DNS Server harus membalas dengan alamat IP DC utama Anda.

Verifikasi resolusi DNS untuk iklan samba4

Verifikasi resolusi DNS untuk iklan samba4 5. Langkah tambahan terakhir yang perlu Anda jaga adalah sinkronisasi waktu dengan pengontrol domain utama Anda. Ini dapat dicapai dengan memasang NTP utilitas klien pada sistem Anda dengan menerbitkan perintah di bawah ini:

# apt-get install ntpdate

6. Dengan asumsi bahwa Anda ingin memaksa sinkronisasi waktu secara manual SAMBA4 AD DC, berlari ntpdate Perintah terhadap DC utama dengan mengeluarkan perintah berikut.

# ntpdate adc1

Waktu disinkronkan dengan iklan samba4

Waktu disinkronkan dengan iklan samba4 Langkah 2: Instal Samba4 dengan dependensi yang diperlukan

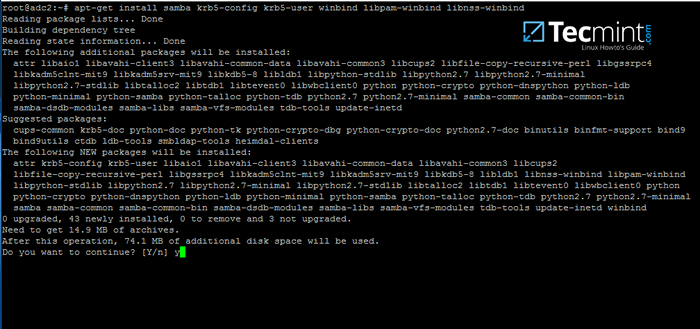

7. Untuk mendaftar Ubuntu 16.04 sistem ke domain Anda, instal pertama Samba4, Kerberos Klien dan beberapa paket penting lainnya untuk digunakan nanti dari repositori resmi Ubuntu dengan mengeluarkan perintah di bawah ini:

# APT-GET INSTAL SAMBA KRB5-USER KRB5-CONFIG WINBIND LIBPAM-WINBIND LIBNSS-WINBIND

Instal samba4 di ubuntu

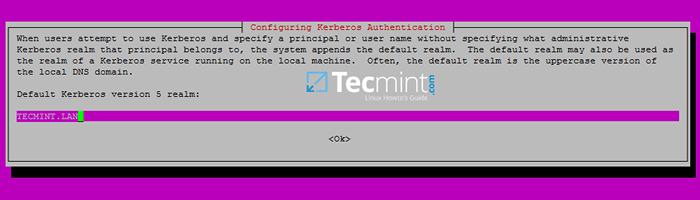

Instal samba4 di ubuntu 8. Selama instalasi Anda perlu memberikan nama ranah Kerberos. Tuliskan nama domain Anda dengan kasus atas dan tekan [Memasuki] kunci untuk menyelesaikan proses instalasi.

Konfigurasikan otentikasi Kerberos untuk samba4

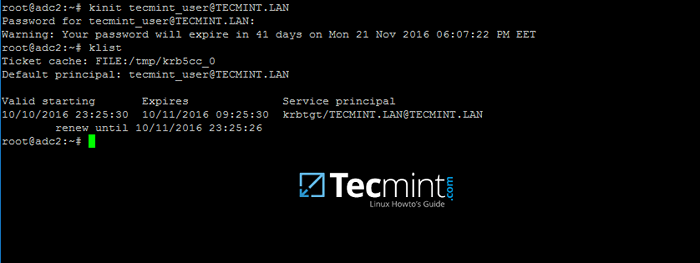

Konfigurasikan otentikasi Kerberos untuk samba4 9. Setelah instalasi paket selesai, verifikasi pengaturan dengan meminta tiket Kerberos untuk administrator domain menggunakan Kinit memerintah. Menggunakan klist Perintah untuk daftar tiket Kerberos yang diberikan.

# kinit [email dilindungi] _domain.Tld # klist

Verifikasi Kerberos pada domain Samba4

Verifikasi Kerberos pada domain Samba4 Langkah 3: Bergabunglah ke Samba4 Ad DC sebagai pengontrol domain

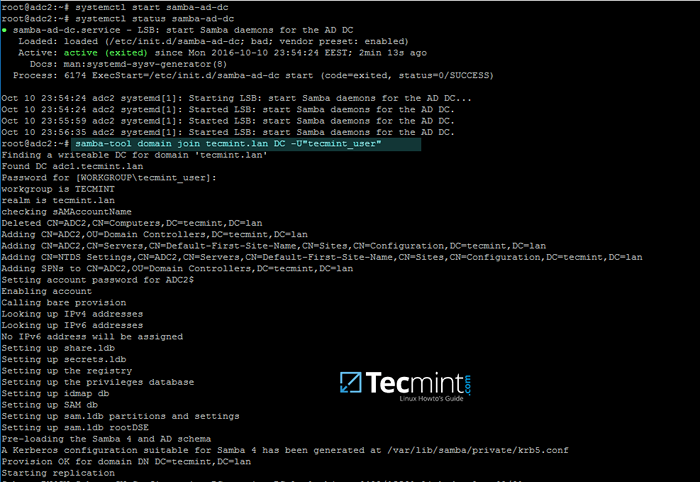

10. Sebelum mengintegrasikan mesin Anda ke Samba4 DC, Pertama -tama pastikan semua daemon samba4 yang berjalan pada sistem Anda dihentikan dan, juga, ganti nama file konfigurasi Samba default untuk mulai membersihkan. Saat menyediakan pengontrol domain, Samba akan membuat file konfigurasi baru dari awal.

# Systemctl Stop Samba-AD-DC SMBD NMBD WinBind # MV/ETC/SAMBA/SMB.conf/etc/samba/smb.conf.awal

11. Untuk memulai proses penggabungan domain, mulai saja Samba-Ad-DC daemon, setelah itu Anda akan lari samba-alat Perintah untuk bergabung dengan ranah menggunakan akun dengan hak administratif di domain Anda.

# domain samba -tool bergabung dengan your_domain dc -u "your_domain_admin"

Kutipan Integrasi Domain:

# domain samba-alat bergabung dengan tecmint.lan dc -u "tecmint_user"

Output sampel

Menemukan DC yang bisa ditulis untuk domain 'Tecmint.LAN 'Ditemukan DC ADC1.tecmint.Kata sandi LAN untuk [WorkGroup \ Tecmint_user]: WorkGroup adalah Tecmint Realm adalah Tecmint.LAN Memeriksa SamAccountName Dihapus CN = ADC2, CN = Komputer, DC = Tecmint, DC = LAN Menambahkan CN = ADC2, OU = Pengontrol Domain, DC = TecMint, DC = LAN Menambahkan CN = ADC2, CN = Server, CN = Default-First -Site-name, cn = situs, cn = konfigurasi, dc = tecmint, dc = lan menambahkan cn = pengaturan ntds, cn = adc2, cn = server, cn = default-first-site-name, cn = situs, cn = Konfigurasi, dc = tecmint, dc = lan menambahkan spns ke cn = adc2, ou = pengontrol domain, dc = tecmint, dc = lan mengatur kata sandi akun untuk adc2 $ mengaktifkan akun panggilan telanjang mencari alamat ipv4 mencari alamat ipv6 tidak ada alamat ipv6 ipv6 akan ditugaskan pengaturan pengaturan.LDB mengatur rahasia.LDB Menyiapkan Registry Menyiapkan Database Privileges Mengatur IDMAP DB Menyiapkan SAM DB PENGATURAN SAM.Partisi dan Pengaturan LDB Menyiapkan SAM.LDB Rootdse Pre-Loading Samba 4 dan Skema AD Konfigurasi Kerberos yang cocok untuk Samba 4 telah dihasilkan AT/VAR/LIB/SAMBA/Private/KRB5.Konfirmasi conf untuk domain dn dc = tecmint, dc = lan mulai replikasi skema-dn [cn = skema, cn = konfigurasi, dc = tecmint, dc = LAN] objek [402/1550] linked_values [0/0] skema-dn [CN = Skema, CN = Konfigurasi, DC = TecMint, DC = LAN] Objek [804/1550] Linked_Values [0/0] Skema-DN [CN = Skema, CN = Konfigurasi, DC = Tecmint, DC = LAN] Objek] [1206/1550] Linked_Values [0/0] SCHEMA-DN [CN = Skema, CN = Konfigurasi, DC = TecMint, DC = LAN] Objek [1550/1550] Linked_Values [0/0] Menganalisis dan menerapkan partisi objek skema [ CN = Konfigurasi, DC = TecMint, DC = LAN] Objek [402/1614] Linked_Values [0/0] Partisi [CN = Konfigurasi, DC = TecMint, DC = LAN] Objek [804/1614] Linked_Values [0/0] Partisi [CN = Konfigurasi, DC = TecMint, DC = LAN] Objek [1206/1614] Linked_Values [0/0] Partisi [CN = Konfigurasi, DC = TecMint, DC = LAN] Objek [1608/1614] Linked_VALUES [0/ 0] partisi [CN = konfigurasi, dc = tecmint,DC = LAN] Objek [1614/1614] Linked_Values [28/0] Mereplikasi objek kritis dari dasar DN partisi domain [DC = Tecmint, DC = LAN] Objek [97/97] Linked_Values [24/0] partisi [ DC = TecMint, DC = LAN] Objek [380/283] Linked_Values [27/0] Dilakukan dengan selalu direplikasi NC (base, config, skema) Replikasi DC = Domaindnszones, DC = TecMint, DC = LAN Partisi [DC = DomainDNSZones, Dc = tecmint, dc = lan] objek [45/45] linked_values [0/0] mereplikasi dc = forestdnszones, dc = tecmint, dc = partisi lan [dc = forestdnszones, dc = tecmint, dc = lan] objek [18/ 18] Linked_Values [0/0] Melakukan basis data SAM mengirim dsreplicaUpdateRefs untuk semua partisi yang direplikasi pengaturan issynchronized dan dsserviceName mengatur database rahasia bergabung dengan domain domain (SID-1-5-5-71553737322-3397397397397397397397398

Bergabunglah dengan domain ke Samba4 Ad DC

Bergabunglah dengan domain ke Samba4 Ad DC 12. Setelah Ubuntu dengan perangkat lunak Samba4 telah diintegrasikan ke dalam domain, buka file konfigurasi utama Samba dan tambahkan baris berikut:

# nano/etc/samba/smb.conf

Tambahkan kutipan berikut ke SMB.file conf.

DNS Forwarder = 192.168.1.1 IDMAP_LDB: Gunakan RFC2307 = Ya Templat Shell = /bin /Bash WinBind Gunakan Domain Default = True WinBind Offline Logon = False WinBind NSS Info = RFC2307 Pengguna WinBind Enum = Ya WinBind Enum Group = Ya

Mengganti IP DNS Forwarder Alamat dengan DNS Forwarder IP Anda sendiri. Samba akan meneruskan semua pertanyaan resolusi DNS yang berada di luar zona otoritatif domain Anda ke alamat IP ini.

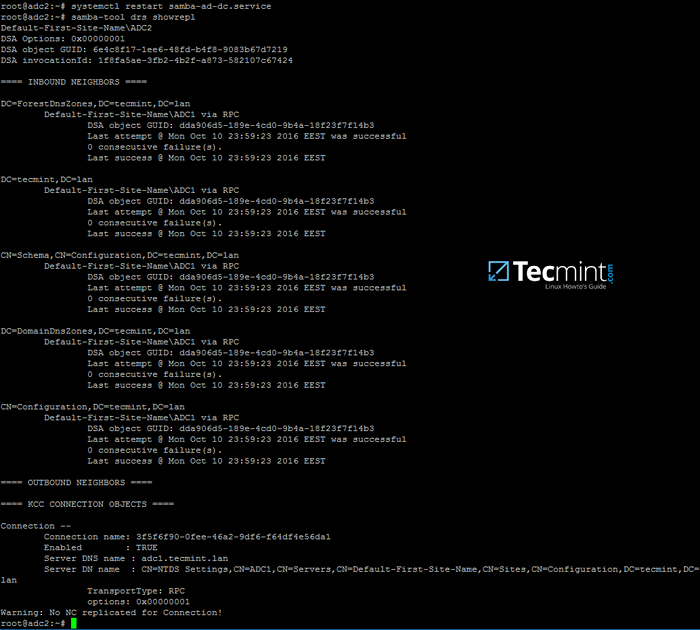

13. Akhirnya, restart daemon samba untuk mencerminkan perubahan dan periksa replikasi direktori aktif dengan melaksanakan perintah berikut.

# Systemctl Restart Samba-AD-DC # Samba-Tool Drs ShowRepl

Konfigurasikan Samba4 DNS

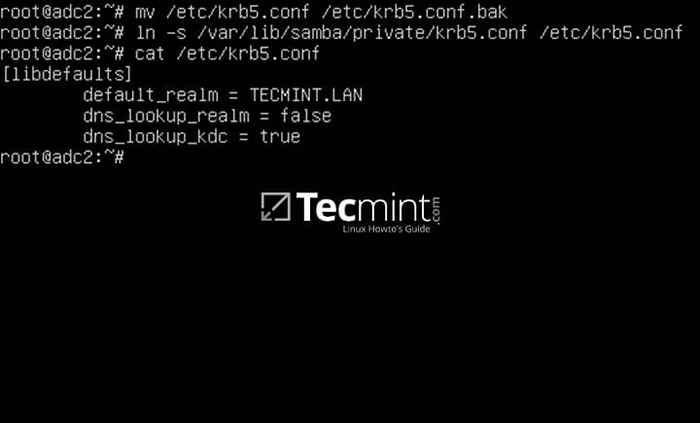

Konfigurasikan Samba4 DNS 14. Selain itu, ganti nama file konfigurasi Kerberos awal /dll jalur dan menggantinya dengan yang baru krb5.conf file konfigurasi yang dihasilkan oleh samba saat menyediakan domain.

File tersebut terletak di /var/lib/samba/private direktori. Gunakan Linux Symlink untuk menautkan file ini ke /dll direktori.

# mv /etc /krb5.conf /etc /krb5.conf.Awal # LN -S/VAR/LIB/SAMBA/Private/KRB5.conf /etc / # cat /etc /krb5.conf

Konfigurasikan Kerberos

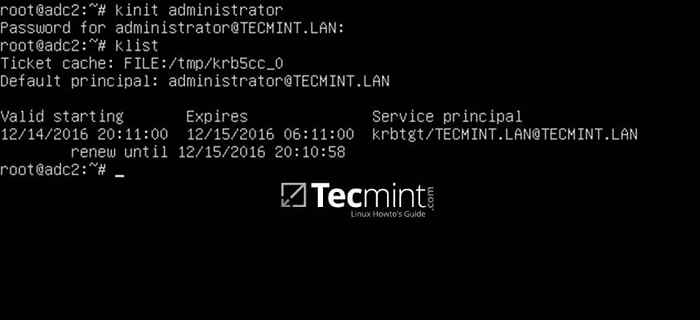

Konfigurasikan Kerberos 15. Juga, verifikasi otentikasi Kerberos dengan samba krb5.conf mengajukan. Minta tiket untuk pengguna administrator dan daftar tiket yang di -cache dengan menerbitkan perintah di bawah ini.

# Kinit Administrator # Klist

Verifikasi otentikasi Kerberos dengan samba

Verifikasi otentikasi Kerberos dengan samba Langkah 4: Validasi Layanan Domain Tambahan

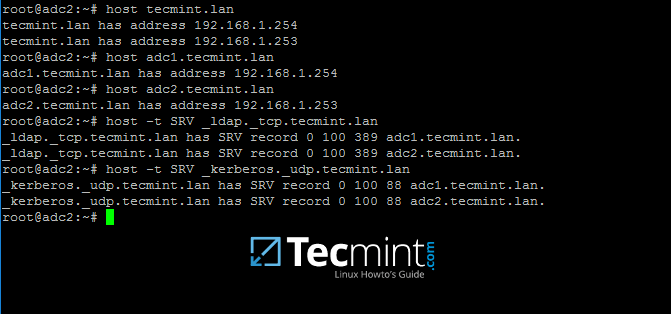

16. Tes pertama yang perlu Anda lakukan adalah Samba4 DC DNS resolusi. Untuk memvalidasi resolusi DNS domain Anda, query nama domain menggunakan tuan rumah Perintah Terhadap Beberapa Catatan AD DNS penting seperti yang disajikan pada tangkapan layar di bawah ini.

Server DNS harus diputar ulang sekarang dengan sepasang dua alamat IP untuk setiap kueri.

# host your_domain.TLD # HOST -T SRV _KERBEROS._udp.your_domain.TLD # UDP Kerberos SRV Record # Host -T SRV _LDAP._tcp.your_domain.TLD # TCP LDAP SRV Record

Verifikasi Samba4 DC DNS

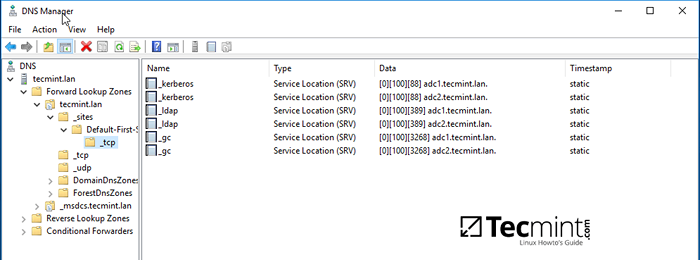

Verifikasi Samba4 DC DNS 17. Catatan DNS ini juga harus terlihat dari mesin windows yang terdaftar dengan alat RSAT yang diinstal. Buka DNS Manager dan perluas ke catatan TCP domain Anda seperti yang ditunjukkan pada gambar di bawah ini.

Verifikasi catatan DNS pada alat Windows RSAT

Verifikasi catatan DNS pada alat Windows RSAT 18. Tes berikutnya harus menunjukkan apakah replikasi LDAP domain berfungsi seperti yang diharapkan. Menggunakan samba-alat, Buat akun pada pengontrol domain kedua dan verifikasi jika akun secara otomatis direplikasi pada iklan Samba4 pertama.

Di ADC2:

# pengguna samba-alat tambahkan test_user

Di ADC1:

# Daftar Pengguna Samba-Tool | GREP test_user

Buat akun pengguna di iklan samba4

Buat akun pengguna di iklan samba4  Verifikasi replikasi pada iklan samba4

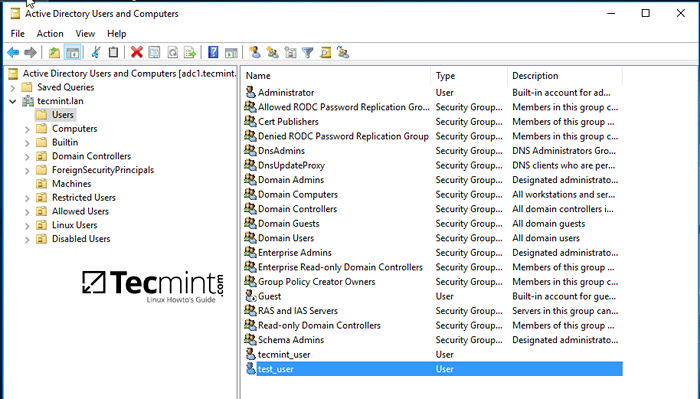

Verifikasi replikasi pada iklan samba4 19. Anda juga dapat membuat akun dari a Microsoft Ad UC konsol dan verifikasi jika akun muncul di kedua pengontrol domain.

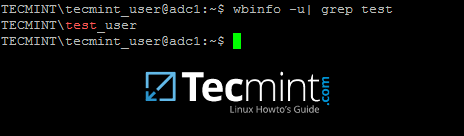

Secara default, akun harus secara otomatis dibuat pada kedua pengontrol domain Samba. Permintaan nama akun dari ADC1 menggunakan wbinfo memerintah.

Buat akun dari Microsoft Ad UC

Buat akun dari Microsoft Ad UC  Verifikasi replikasi akun pada iklan samba4

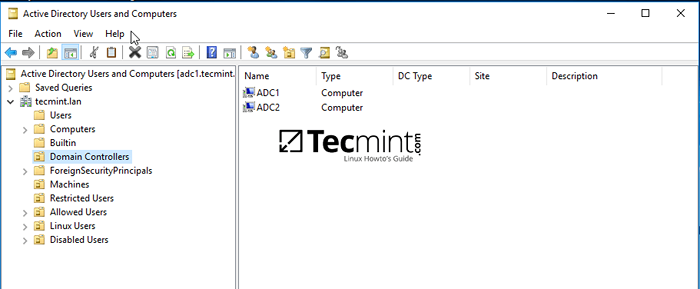

Verifikasi replikasi akun pada iklan samba4 20. Sebagai fakta, buka AD UC Konsol dari Windows, perluas ke pengontrol domain dan Anda harus melihat kedua mesin DC yang terdaftar.

Verifikasi Pengontrol Domain Samba4

Verifikasi Pengontrol Domain Samba4 Langkah 5: Aktifkan Layanan Samba4 Ad DC

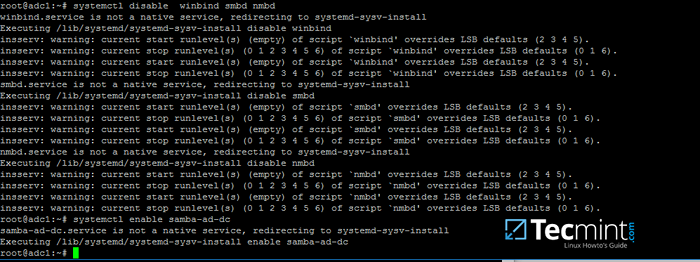

21. Untuk mengaktifkan sistem layanan Samba4 AD DC di seluruh sistem, pertama-tama nonaktifkan beberapa Daemon Samba lama dan tidak digunakan dan hanya memungkinkan Samba-Ad-DC Layanan dengan menjalankan perintah di bawah ini:

# Systemctl Nonaktifkan SMBD NMBD WinBind # Systemctl Aktifkan Samba-Ad-DC

Aktifkan Layanan Samba4 Ad DC

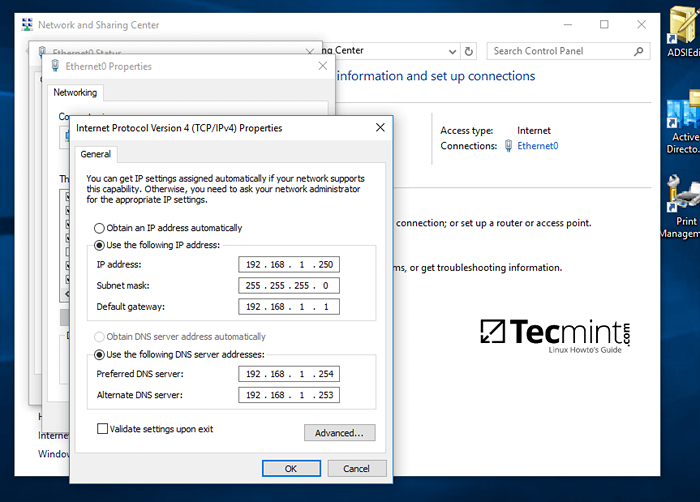

Aktifkan Layanan Samba4 Ad DC 22. Jika Anda secara jarak jauh mengelola pengontrol domain samba4 dari klien Microsoft atau Anda memiliki klien Linux atau Windows lainnya yang terintegrasi ke dalam domain Anda, pastikan Anda menyebutkan alamat IP dari ADC2 mesin ke antarmuka jaringan mereka pengaturan IP server server untuk mendapatkan tingkat redundansi.

Tangkapan layar di bawah ini menggambarkan konfigurasi yang diperlukan untuk Windows atau klien Debian/Ubuntu.

Konfigurasikan Klien untuk Mengelola Samba4 DC

Konfigurasikan Klien untuk Mengelola Samba4 DC  Konfigurasi Klien Linux untuk Mengelola Samba4 DC

Konfigurasi Klien Linux untuk Mengelola Samba4 DC Dengan asumsi itu yang pertama Dc dengan 192.168.1.254 Pergi offline, membalikkan urutan alamat IP server DNS di file konfigurasi sehingga tidak akan mencoba untuk menanyakan terlebih dahulu server DNS yang tidak tersedia.

Akhirnya, jika Anda ingin melakukan otentikasi lokal pada sistem Linux dengan akun Direktori Aktif SambA4 atau memberikan hak istimewa root untuk akun AD LDAP di Linux, baca langkah 2 dan 3 dari tutorial mengelola infrastruktur iklan SambA4 dari Linux Command Line.

- « Cara mengaudit kinerja jaringan, keamanan, dan pemecahan masalah di Linux - Bagian 12

- Cara Mengatur Repositori Jaringan untuk Menginstal atau Memperbarui Paket - Bagian 11 »