Batasi akses ke sakelar Cisco berdasarkan alamat IP

- 1104

- 284

- Enrique Purdy

Untuk keamanan tambahan, saya ingin membatasi akses ke sakelar Cisco SG300-10 saya ke hanya satu alamat IP di subnet lokal saya. Setelah awalnya mengkonfigurasi sakelar baru saya beberapa minggu kembali, saya tidak senang mengetahui bahwa ada orang yang terhubung ke LAN atau WLAN saya bisa sampai ke halaman login dengan hanya mengetahui alamat IP untuk perangkat tersebut.

Saya akhirnya menyaring manual 500 halaman untuk mencari tahu cara memblokir semua alamat IP kecuali yang saya inginkan untuk akses manajemen. Setelah banyak pengujian dan beberapa posting ke forum Cisco, saya pikirkan! Di artikel ini, saya akan memandu Anda melalui langkah -langkah untuk mengonfigurasi profil akses dan aturan profil untuk sakelar cisco Anda.

Daftar isiCatatan: Metode berikut yang akan saya jelaskan juga memungkinkan Anda untuk membatasi akses ke sejumlah layanan yang diaktifkan di sakelar Anda. Misalnya, Anda dapat membatasi akses ke SSH, HTTP, HTTPS, Telnet, atau semua layanan ini dengan alamat IP.

Buat Profil & Aturan Akses Manajemen

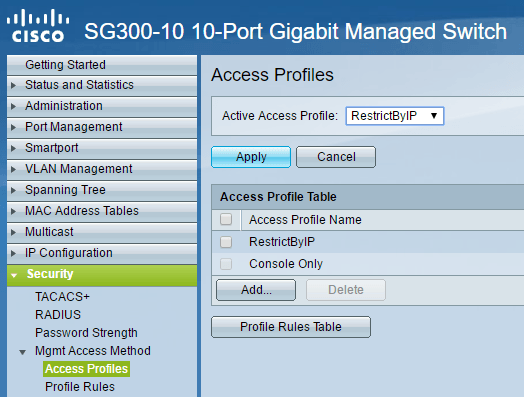

Untuk memulai, masuk ke antarmuka web untuk sakelar Anda dan memperluas Keamanan dan kemudian berkembang Metode akses MGMT. Silakan dan klik Profil Akses.

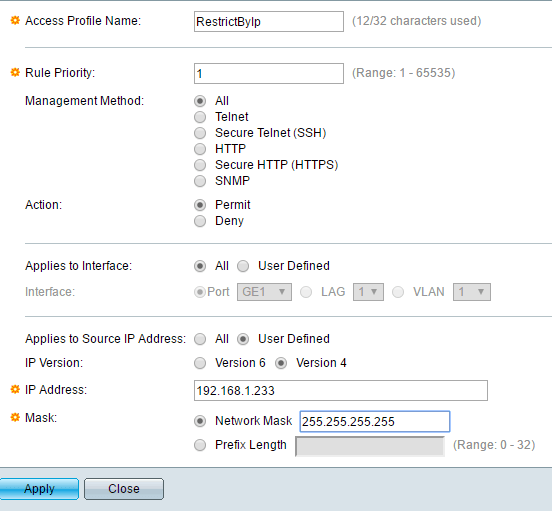

Di atas, beri nama profil baru Anda. Semua bidang lainnya berhubungan dengan aturan pertama yang akan ditambahkan ke profil baru. Untuk Aturan prioritas, Anda harus memilih nilai antara 1 dan 65535. Cara Cisco bekerja adalah bahwa aturan dengan prioritas terendah diterapkan terlebih dahulu. Jika tidak cocok, maka aturan berikutnya dengan prioritas terendah diterapkan.

Dalam contoh saya, saya memilih prioritas 1 Karena saya ingin aturan ini diproses terlebih dahulu. Aturan ini akan menjadi salah satu yang memungkinkan alamat IP yang ingin saya berikan akses ke sakelar. Di bawah Metode manajemen, Anda dapat memilih layanan tertentu atau memilih semua, yang akan membatasi semuanya. Dalam kasus saya, saya memilih semuanya karena saya hanya mengaktifkan SSH dan HTTPS dan saya mengelola kedua layanan dari satu komputer.

Perhatikan bahwa jika Anda hanya ingin mengamankan SSH dan HTTPS, maka Anda harus membuat dua aturan terpisah. Itu Tindakan hanya bisa Membantah atau Izin. Sebagai contoh saya, saya memilih Izin Karena ini akan menjadi IP yang diizinkan. Selanjutnya, Anda dapat menerapkan aturan tersebut ke antarmuka tertentu pada perangkat atau Anda dapat membiarkannya di Semua sehingga berlaku untuk semua port.

Di bawah Berlaku untuk Alamat IP Sumber, kita harus memilih Ditetapkan pengguna Di sini dan kemudian pilih Versi 4, Kecuali jika Anda bekerja di lingkungan IPv6 dalam hal ini Anda akan memilih versi 6. Sekarang ketik alamat IP yang akan diizinkan mengakses dan mengetikkan topeng jaringan yang cocok dengan semua bit yang relevan untuk dilihat.

Misalnya, karena alamat IP saya adalah 192.168.1.233, seluruh alamat IP perlu diperiksa dan karenanya saya membutuhkan topeng jaringan 255.255.255.255. Jika saya ingin aturan tersebut berlaku untuk semua orang di seluruh subnet, maka saya akan menggunakan topeng 255.255.255.0. Itu berarti siapa pun dengan 192.168.1.X Alamat akan diizinkan. Bukan itu yang ingin saya lakukan, tentu saja, tapi semoga itu menjelaskan cara menggunakan topeng jaringan. Perhatikan bahwa topeng jaringan bukan topeng subnet untuk jaringan Anda. Topeng jaringan hanya mengatakan bit mana yang harus dilihat Cisco saat menerapkan aturan.

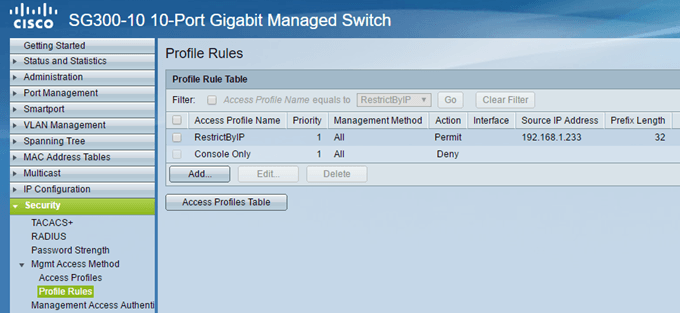

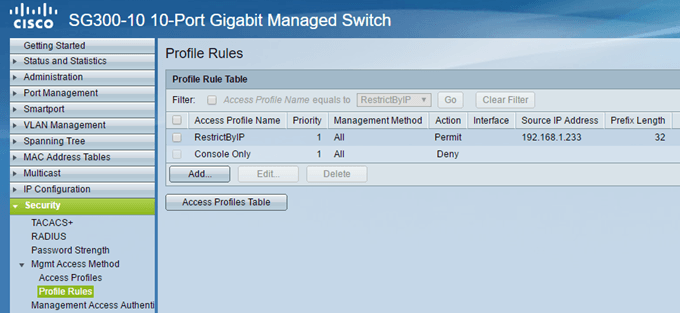

Klik Menerapkan dan sekarang Anda harus memiliki profil dan aturan akses baru! Klik Aturan profil Di menu sebelah kiri dan Anda akan melihat aturan baru yang terdaftar di bagian atas.

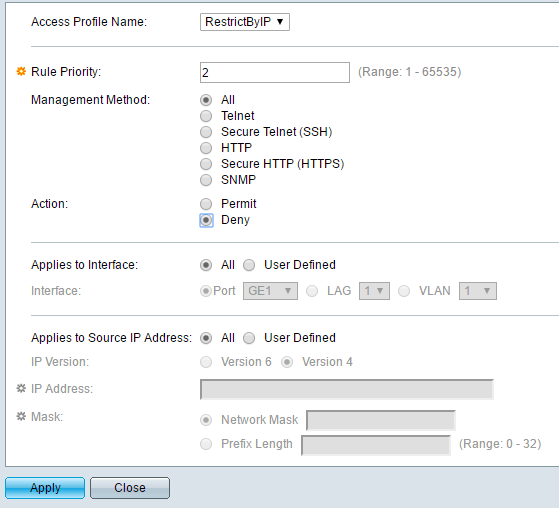

Sekarang kita perlu menambahkan aturan kedua kita. Untuk melakukan ini, klik pada Menambahkan tombol ditunjukkan di bawah Tabel Aturan Profil.

Aturan kedua sangat sederhana. Pertama, pastikan bahwa nama profil akses adalah sama yang baru saja kami buat. Sekarang, kami hanya memberikan aturan prioritas 2 dan pilih Membantah Untuk Tindakan. Pastikan yang lainnya diatur ke Semua. Ini berarti bahwa semua alamat IP akan diblokir. Namun, karena aturan pertama kami akan diproses terlebih dahulu, alamat IP itu akan diizinkan. Setelah aturan dicocokkan, aturan lainnya diabaikan. Jika alamat IP tidak cocok dengan aturan pertama, itu akan sampai pada aturan kedua ini, di mana ia akan cocok dan diblokir. Bagus!

Akhirnya, kita harus mengaktifkan profil akses baru. Untuk melakukan itu, kembali ke Profil Akses dan pilih profil baru dari daftar drop -down di bagian atas (di sebelah Profil Akses Aktif). Pastikan untuk mengklik Menerapkan dan Anda harus baik untuk pergi.

Ingatlah bahwa konfigurasi saat ini hanya disimpan dalam konfigurasi yang sedang berjalan. Pastikan Anda pergi ke Administrasi - Manajemen file - Salin/Simpan Konfigurasi Untuk menyalin konfigurasi yang berjalan ke konfigurasi startup.

Jika Anda ingin mengizinkan lebih dari satu akses alamat IP ke sakelar, cukup buat aturan lain seperti yang pertama, tetapi berikan prioritas yang lebih tinggi. Anda juga harus memastikan bahwa Anda mengubah prioritas untuk Membantah aturan sehingga memiliki prioritas yang lebih tinggi daripada semua Izin aturan. Jika Anda mengalami masalah apa pun atau tidak dapat membuat ini berfungsi, jangan ragu untuk memposting di komentar dan saya akan mencoba membantu. Menikmati!

- « Aktifkan otentikasi kunci publik untuk SSH pada sakelar Cisco SG300

- Memahami Izin Linux dan Penggunaan CHMOD »