Pengaturan dan Konfigurasi Server Awal di RHEL 7

- 1088

- 36

- Darryl Ritchie

Dalam tutorial ini kita akan membahas langkah -langkah konfigurasi pertama yang perlu Anda jaga setelah pemasangan baru Red Hat Enterprise Linux 7 pada server logam telanjang atau di server pribadi virtual.

Persyaratan

- RHEL 7 Instalasi Minimal

Penting: Pengguna Centos 7, dapat mengikuti artikel ini untuk melakukan pengaturan server awal di CentOS 7.

Perbarui sistem RHEL 7

Di langkah pertama masuk ke Anda RHEL Konsol Server dengan akun dengan hak istimewa root atau secara langsung sebagai root dan jalankan perintah di bawah ini untuk sepenuhnya memperbarui komponen sistem Anda, seperti paket yang diinstal, kernel atau menerapkan tambalan keamanan lainnya.

# yum check-update # yum update

Untuk menghapus semua paket yang diunduh secara lokal dan cache yum terkait lainnya, jalankan perintah di bawah ini.

# yum bersih semuanya

Instal Utilitas Sistem di RHEL 7

Utilitas berikut ini dapat terbukti berguna untuk administrasi sistem sehari-hari: nano (Editor teks untuk menggantikan editor VI), wget, keriting (Utilitas yang digunakan untuk mengunduh paket melalui jaringan kebanyakan) Net-tools, LSOF (Utilitas untuk Mengelola Jaringan Lokal) dan Bash-Completion (Command Line AutoComplete).

Instal semuanya dalam satu-shot dengan mengeksekusi perintah di bawah ini.

# yum instal nano wget curl net-tools lsof-bash-completion

Pengaturan Jaringan di RHEL 7

RHEL 7 Memiliki berbagai alat yang dapat digunakan untuk mengonfigurasi dan mengelola jaringan, dari mengedit file konfigurasi jaringan secara manual hingga menggunakan perintah seperti IP, ifconfig, nmtui, nmcli atau rute.

Utilitas termudah yang dapat digunakan pemula untuk mengelola dan mengubah konfigurasi jaringan adalah nmtui baris perintah grafis.

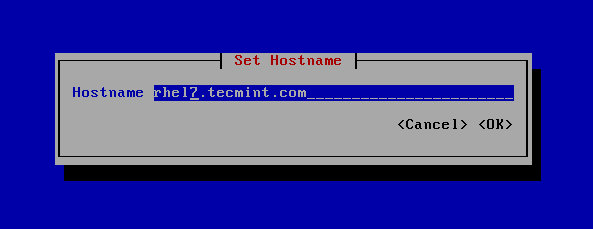

Untuk mengubah nama host sistem melalui nmtui utilitas, eksekusi nmtui-hostname Perintah, atur nama host mesin Anda dan tekan OKE untuk menyelesaikan, seperti yang diilustrasikan dalam tangkapan layar di bawah ini.

# nmtui-hostname

Setel nama host di rhel 7

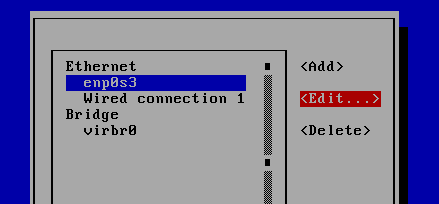

Setel nama host di rhel 7 Untuk memanipulasi antarmuka jaringan, jalankan nmtui-edit Perintah, pilih antarmuka yang ingin Anda edit dan pilih Edit dari menu yang tepat, seperti yang ditunjukkan pada tangkapan layar di bawah ini.

Konfigurasikan jaringan di rhel 7

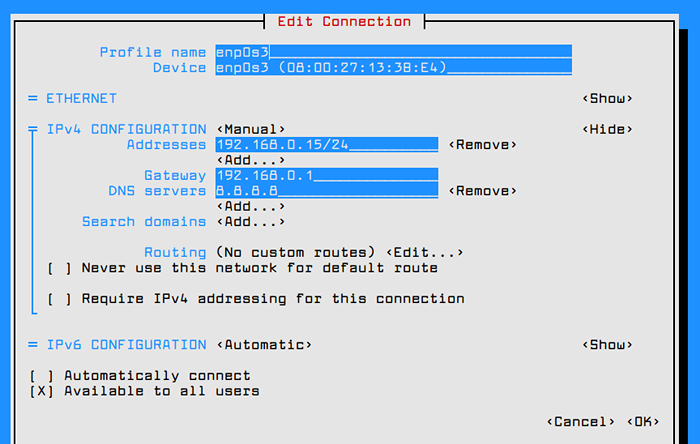

Konfigurasikan jaringan di rhel 7 Setelah Anda berada di antarmuka grafis yang disediakan oleh nmtui Utilitas Anda dapat mengatur pengaturan IP antarmuka jaringan seperti yang diilustrasikan dalam tangkapan layar di bawah ini. Setelah Anda selesai, navigasikan ke OKE menggunakan [tab] kunci untuk menyimpan konfigurasi dan berhenti.

Pengaturan Alamat IP Jaringan

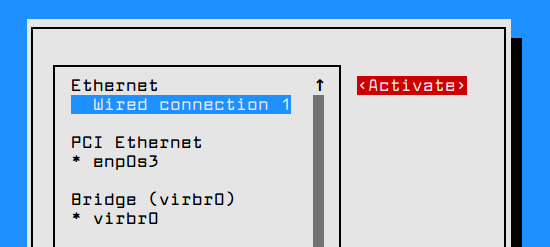

Pengaturan Alamat IP Jaringan Untuk menerapkan konfigurasi antarmuka jaringan baru, jalankan nmtui-connect perintah, pilih antarmuka yang ingin Anda kelola dan tekan Nonaktifkan/aktifkan Opsi untuk menonaktifkan dan membangkitkan antarmuka dengan pengaturan IP, seperti yang disajikan dalam tangkapan layar di bawah ini.

# nmtui-connect

Antarmuka jaringan aktif

Antarmuka jaringan aktif Untuk melihat pengaturan antarmuka jaringan, Anda dapat memeriksa konten file antarmuka atau Anda dapat mengeluarkan perintah di bawah ini.

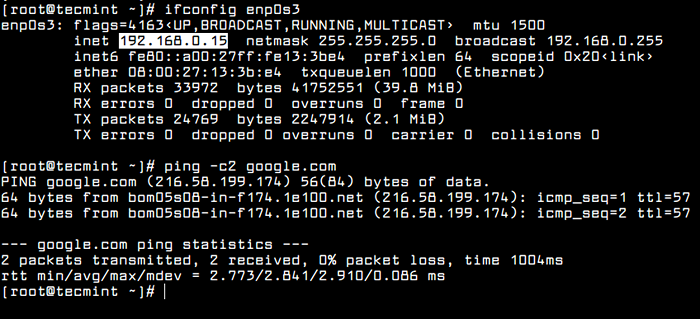

# ifconfig enp0s3 # ip a # ping -c2 google.com

Verifikasi konfigurasi jaringan

Verifikasi konfigurasi jaringan Utilitas bermanfaat lainnya yang dapat digunakan untuk mengelola kecepatan, status tautan atau mendapatkan informasi tentang antarmuka jaringan mesin Ethtool Dan Mii-Tool.

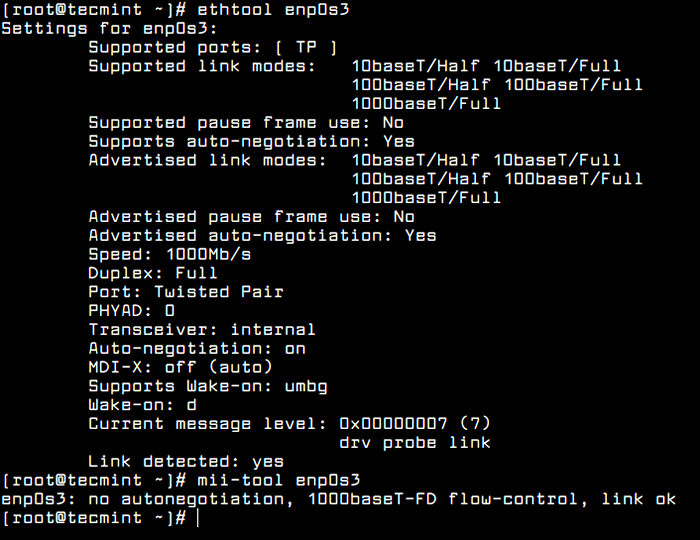

# Ethtool ENP0S3 # MII-Tool ENP0S3

Periksa koneksi jaringan

Periksa koneksi jaringan Buat Akun Pengguna Baru

Pada langkah berikutnya, saat masuk sebagai root ke server Anda, buat pengguna baru dengan perintah di bawah ini. Pengguna ini akan digunakan nanti untuk masuk ke sistem Anda dan melakukan tugas administratif.

# AddUser Tecmint_user

Setelah Anda menambahkan pengguna menggunakan perintah di atas, atur kata sandi yang kuat untuk pengguna ini dengan menerbitkan perintah di bawah.

# Passwd tecmint_user

Dalam kasus di mana Anda ingin memaksa pengguna baru ini untuk mengubah kata sandi pada upaya log in pertama, jalankan perintah di bawah ini.

# chage -d0 tecmint_user

Akun pengguna baru ini dengan memiliki hak istimewa akun reguler untuk saat ini dan tidak dapat melakukan tugas administratif melalui perintah sudo.

Untuk menghindari penggunaan akun root untuk melakukan hak istimewa administratif, berikan pengguna baru ini dengan hak administratif dengan menambahkan pengguna ke “roda”Grup Sistem.

Pengguna milik “roda"Grup diizinkan, secara default di RHEL, untuk menjalankan perintah dengan hak istimewa root dengan menggunakan sudo utilitas sebelum menulis perintah yang diperlukan untuk eksekusi.

Misalnya, untuk menambahkan pengguna "tecmint_user" ke "roda"Grup, jalankan perintah di bawah ini.

# usermod -ag roda tecmint_user

Setelah itu, login ke sistem dengan pengguna baru dan cobalah untuk memperbarui sistem melalui 'pembaruan sudo yum'Perintah untuk menguji apakah pengguna memiliki kekuatan root yang diberikan.

# Su - Tecmint_user $ Sudo Yum Update

Konfigurasikan otentikasi kunci publik ssh di rhel 7

Pada langkah berikutnya untuk meningkatkan keamanan RHEL Serve Anda, konfigurasikan otentikasi kunci publik SSH untuk pengguna baru. Untuk menghasilkan pasangan kunci SSH, kunci publik dan pribadi, jalankan perintah berikut di konsol server Anda. Pastikan Anda masuk ke sistem dengan pengguna Anda mengatur kunci SSH.

# Su -Tecmint_user $ ssh -keygen -t RSA

Saat kunci dihasilkan, Anda akan diminta untuk ditambahkan frasa sandi Untuk mengamankan kunci. Anda bisa masuk yang kuat frasa sandi atau memilih untuk membiarkan frasa sandi kosong jika Anda ingin mengotomatisasi tugas melalui SSH Server.

Setelah kunci SSH dihasilkan, salin pasangan kunci publik ke server jarak jauh dengan mengeksekusi perintah di bawah ini. Untuk menginstal kunci publik ke server SSH jarak jauh, Anda akan memerlukan akun pengguna yang memiliki kredensial untuk masuk ke server itu.

$ ssh-copy-id [email dilindungi]

Sekarang Anda harus mencoba masuk melalui SSH ke server jarak jauh menggunakan kunci pribadi sebagai metode otentikasi. Anda harus dapat masuk secara otomatis tanpa server SSH meminta kata sandi.

$ ssh [email dilindungi]

Untuk melihat konten kunci SSH publik Anda jika Anda ingin menginstal kunci secara manual ke server SSH yang jauh, mengeluarkan perintah berikut.

$ kucing ~/.ssh/id_rsa

Aman SSH di RHEL 7

Untuk mengamankan daemon ssh dan melarang akses ssh jarak jauh ke akun root melalui kata sandi atau tombol, buka file konfigurasi utama server ssh dan buat perubahan berikut.

$ sudo vi/etc/ssh/sshd_config

Cari baris #Permitrootlogin ya, Unkomment saluran dengan menghapus # tanda (tagar) dari awal garis dan memodifikasi garis agar terlihat seperti ditampilkan dalam kutipan di bawah ini.

Imbinrootlogin no

Setelah itu, restart server SSH untuk menerapkan pengaturan baru dan uji konfigurasi dengan mencoba masuk ke server ini dengan akun root. Akses ke Akun Root melalui SSH harus dibatasi sekarang.

$ sudo systemctl restart sshd

Ada situasi di mana Anda mungkin ingin secara otomatis memutuskan semua koneksi SSH jarak jauh ke server Anda setelah periode tidak aktif.

Untuk mengaktifkan fitur ini di seluruh sistem, jalankan perintah di bawah ini, yang menambahkan Tmout variabel bash ke utama Bashrc file dan memaksa setiap koneksi SSH untuk terputus atau putus asa setelah 5 risalah tidak aktif.

$ su -c 'echo "tmout = 300" >> /etc /bashrc'

Jalankan perintah ekor untuk memeriksa apakah variabel telah ditambahkan dengan benar di akhir /etc/bashrc mengajukan. Semua koneksi SSH selanjutnya akan ditutup secara otomatis setelahnya 5 risalah tidak aktif mulai sekarang.

$ tail /etc /bashrc

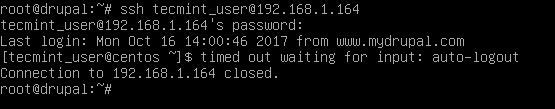

Dalam tangkapan layar di bawah ini, sesi SSH jarak jauh dari mesin Drupal ke RHEL Server telah di-hogout setelah 5 menit.

Sesi SSH Disconnect Otomatis

Sesi SSH Disconnect Otomatis Konfigurasikan Firewall di RHEL 7

Pada langkah berikutnya, konfigurasikan firewall untuk lebih mengamankan sistem di tingkat jaringan. RHEL 7 dikirimkan dengan aplikasi firewalld untuk mengelola aturan ptables di server.

Pertama, pastikan firewall berjalan di sistem Anda dengan mengeluarkan perintah di bawah ini. Jika daemon firewalld dihentikan, Anda harus memulainya dengan perintah berikut.

$ sudo systemctl status firewalld $ sudo systemctl mulai firewalld $ sudo systemctl aktifkan firewalld

Setelah firewall diaktifkan dan berjalan di sistem Anda, Anda dapat menggunakan Firewall-CMD utilitas baris perintah untuk mengatur informasi kebijakan firewall dan memungkinkan lalu lintas ke beberapa port jaringan tertentu, seperti daemon ssh, koneksi yang dibuat ke server web internal atau layanan jaringan terkait lainnya.

Karena saat ini kami hanya menjalankan daemon ssh di server kami, kami dapat menyesuaikan kebijakan firewall untuk memungkinkan lalu lintas untuk port layanan ssh dengan menerbitkan perintah berikut.

$ sudo firewall-cmd --add-service = ssh --permanent $ sudo firewall-cmd-reload

Untuk menambahkan aturan firewall di terbang, tanpa menerapkan aturan lain kali server dimulai, gunakan sintaks perintah di bawah ini.

$ sudo firewall-cmd --add-service = sshd

Jika Anda menginstal layanan jaringan lain di server Anda, seperti server HTTP, server email atau layanan jaringan lainnya, Anda dapat menambahkan aturan untuk mengizinkan koneksi spesifik sebagai berikut.

$ sudo firewall-cmd --permanent --add-service = http $ sudo firewall-cmd --permanent --add-service = https $ sudo firewall-cmd --permanent --add-service = smtp

Untuk mencantumkan semua aturan firewall, jalankan perintah di bawah ini.

$ sudo firewall-cmd --permanent --ist-all

Hapus layanan yang tidak dibutuhkan di RHEL 7

Untuk mendapatkan daftar semua layanan jaringan (TCP dan UDP) yang berjalan di server RHEL Anda secara default, keluarkan SS perintah, seperti yang diilustrasikan dalam sampel di bawah ini.

$ sudo ss -tulpn

Itu SS Perintah akan mengungkapkan beberapa layanan menarik yang dimulai dan dijalankan secara default di sistem Anda, seperti Postfix Layanan Master dan server yang bertanggung jawab atas protokol NTP.

Jika Anda tidak berencana untuk mengonfigurasi server ini server email, Anda harus berhenti, menonaktifkan dan menghapus daemon postfix dengan mengeluarkan perintah di bawah ini.

$ sudo systemctl stop postfix.Layanan $ sudo yum hapus postfix

Baru -baru ini, telah dilaporkan beberapa serangan DDOS jahat atas protokol NTP. Jika Anda tidak berencana untuk mengonfigurasi server RHEL Anda untuk dijalankan sebagai server NTP agar klien internal menyinkronkan waktu dengan server ini, Anda harus benar -benar menonaktifkan dan menghapus chrony daemon dengan mengeluarkan perintah di bawah ini.

$ sudo systemctl stop chronyd.Layanan $ sudo yum menghapus chrony

Sekali lagi, lari SS Perintah untuk mengidentifikasi apakah layanan jaringan lain berjalan di sistem Anda dan menonaktifkan dan menghapusnya.

$ sudo ss -tulpn

Untuk memberikan waktu yang akurat untuk server Anda dan menyinkronkan waktu dengan server rekan waktu atas, Anda dapat menginstal ntpdate waktu utilitas dan sinkronisasi dengan server NTP publik, dengan melaksanakan perintah di bawah ini.

$ sudo yum menginstal ntpdate $ sudo ntpdate 0.Inggris.kolam.NTP.org

Untuk mengotomatiskan ntpdate Perintah Sinkronisasi Waktu untuk dieksekusi setiap hari tanpa intervensi pengguna, jadwalkan pekerjaan crontab baru untuk dijalankan pada tengah malam dengan konten berikut.

$ sudo crontab -e

Kutipan file crontab:

@Daily/usr/sbin/ntpdate 0.Inggris.kolam.NTP.org

Itu saja! Sekarang, server RHEL Anda disiapkan untuk menginstal perangkat lunak tambahan yang diperlukan untuk layanan atau aplikasi jaringan khusus, seperti menginstal dan mengkonfigurasi server web, server database, layanan berbagi file atau aplikasi spesifik lainnya.

Untuk lebih mengamankan dan mengeraskan server RHEL 7, lihat artikel berikut ini.

- Panduan mega untuk mengeras dan aman rhel 7 - bagian 1

- Panduan mega untuk mengeras dan aman rhel 7 - bagian 2

Jika Anda berencana untuk menggunakan situs web pada sistem RHEL 7 ini, pelajari cara mengatur dan mengkonfigurasi tumpukan lampu atau tumpukan lemp.