Cara mengunci akun pengguna setelah upaya login yang gagal

- 1307

- 162

- Enrique Purdy

Panduan ini akan menunjukkan cara mengunci akun pengguna sistem setelah jumlah yang dapat ditentukan dari upaya login yang gagal di Centos, rhel dan fedora distribusi. Di sini, fokusnya adalah untuk menegakkan keamanan server sederhana dengan mengunci akun pengguna setelah jumlah otentikasi yang gagal berturut -turut.

Baca juga: Gunakan PAM_TALLY2 untuk mengunci dan membuka kunci upaya login gagal SSH

Ini dapat dicapai dengan menggunakan Pam_faillock modul yang membantu akun pengguna kunci sementara jika beberapa upaya otentikasi gagal dan menyimpan catatan acara ini. Upaya login yang gagal disimpan ke dalam file per pengguna di direktori penghitungan /var/run/faillock/ secara default.

Pam_faillock bagian dari Linux Pam (Modul Otentikasi Pluggable), mekanisme dinamis untuk menerapkan layanan otentikasi dalam aplikasi dan berbagai layanan sistem yang kami jelaskan secara singkat di bawah mengkonfigurasi PAM untuk mengaudit aktivitas shell login pengguna.

Cara mengunci akun pengguna setelah otentikasi gagal berturut -turut

Anda dapat mengonfigurasi fungsionalitas di atas di /etc/pam.D/System-Auth Dan /etc/pam.D/Kata Sandi-Auth file, dengan menambahkan entri di bawah ini ke auth bagian.

auth diperlukan Pam_faillock.Jadi preauth silent audit disangkal = 3 unlock_time = 600 auth [default = die] pam_faillock.Jadi authfail audit disangkal = 3 unlock_time = 600

Di mana:

audit- Mengaktifkan audit pengguna.membantah- digunakan untuk menentukan jumlah upaya (3 dalam hal ini), setelah itu akun pengguna harus dikunci.Buka Kunci_Time- mengatur waktu (300 detik = 5 menit) di mana akun harus tetap terkunci.

Perhatikan bahwa urutan baris ini sangat penting, konfigurasi yang salah dapat menyebabkan semua akun pengguna terkunci.

Itu auth Bagian di kedua file harus memiliki konten di bawah ini diatur dalam urutan ini:

Auth wajib dipenuhi Pam_env.Jadi auth diperlukan Pam_faillock.Jadi Preauth Silent Audit DENY = 3 Unlock_Time = 300 auth Pam_unix yang cukup.Jadi nullok try_first_pass auth [default = die] pam_faillock.Jadi authfail audit disangkal = 3 unlock_time = 300 AUTH PAM_SUCECED_IF AUTH yang diperlukan.jadi uid> = 1000 uiet_success auth diperlukan Pam_deny.Jadi

Sekarang buka dua file ini dengan editor pilihan Anda.

# vi /etc /pam.d/System-Auth # vi/etc/pam.D/Kata Sandi-Auth

Entri default di auth bagian kedua file terlihat seperti ini.

#%PAM-1.0 # File ini dihasilkan secara otomatis. # Perubahan pengguna akan dihancurkan saat berikutnya authconfig dijalankan. Auth wajib dipenuhi Pam_env.Jadi auth Pam_fprintd yang cukup.Jadi auth Pam_unix yang cukup.Jadi nullok try_first_pass auth yang diperlukan PAM_SUCECED_IF.jadi uid> = 1000 auth tenang diperlukan Pam_deny.Jadi

Setelah menambahkan pengaturan di atas, itu akan muncul sebagai berikut.

#%PAM-1.0 # File ini dihasilkan secara otomatis. # Perubahan pengguna akan dihancurkan saat berikutnya authconfig dijalankan. Auth wajib dipenuhi Pam_env.Jadi auth diperlukan Pam_faillock.Jadi Preauth Silent Audit DENY = 3 Unlock_Time = 300 auth Pam_fprintd yang cukup.Jadi auth Pam_unix yang cukup.Jadi nullok try_first_pass auth [default = die] pam_faillock.Jadi authfail audit disangkal = 3 unlock_time = 300 AUTH PAM_SUCECED_IF AUTH yang diperlukan.jadi uid> = 1000 auth tenang diperlukan Pam_deny.Jadi

Kemudian tambahkan entri yang disorot berikut ke akun bagian di kedua file di atas.

Akun diperlukan Pam_unix.Jadi akun Pam_LocalUser yang cukup.Jadi akun Pam_Succeed_if yang cukup.jadi uid < 500 quiet account required pam_permit.so Akun yang diperlukan PAM_FAILLOCK.Jadi

Bagaimana cara mengunci akun root setelah upaya login yang gagal

Untuk mengunci akun root setelah upaya otentikasi yang gagal, tambahkan even_deny_root opsi ke baris di kedua file di auth bagian seperti ini.

auth diperlukan Pam_faillock.Jadi Preauth Silent Audit DENY = 3 even_deny_root buka kunci_time = 300 auth [default = die] pam_faillock.Jadi authfail audit disangkal = 3 even_deny_root Buka Kunci_Time = 300

Setelah Anda mengkonfigurasi semuanya. Anda dapat memulai kembali layanan akses jarak jauh seperti sshd, Agar kebijakan di atas dapat berlaku yaitu jika pengguna akan menggunakan SSH untuk terhubung ke server.

# Systemctl restart sshd [on Systemd] # layanan sshd restart [on Sysvinit]

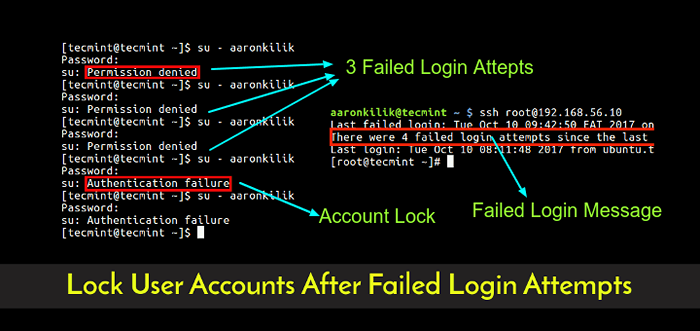

Cara Menguji Usaha Gagal Pengguna Login

Dari pengaturan di atas, kami mengkonfigurasi sistem untuk mengunci akun pengguna setelahnya 3 Upaya otentikasi yang gagal.

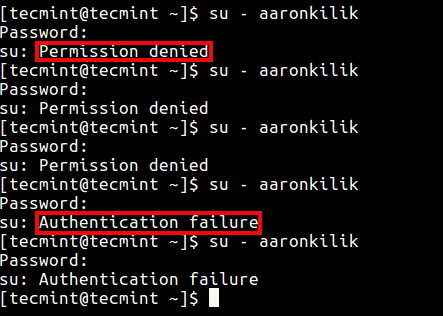

Dalam skenario ini, pengguna tecmint sedang mencoba beralih ke pengguna Aaronkilik, tapi setelahnya 3 login yang salah karena kata sandi yang salah, ditunjukkan oleh “Izin ditolak"Pesan, pengguna Aaronkilik Akun dikunci seperti yang ditunjukkan oleh “kegagalan otentikasi"Pesan dari upaya keempat.

Uji Uji Pengguna Gagal Login

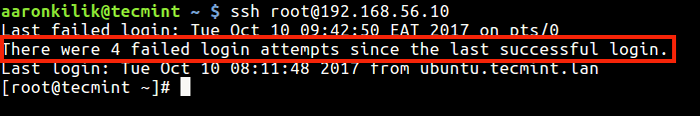

Uji Uji Pengguna Gagal Login Pengguna root juga diberitahu tentang upaya login yang gagal pada sistem, seperti yang ditunjukkan pada bidikan layar di bawah ini.

Pesan upaya login yang gagal

Pesan upaya login yang gagal Bagaimana melihat upaya otentikasi yang gagal

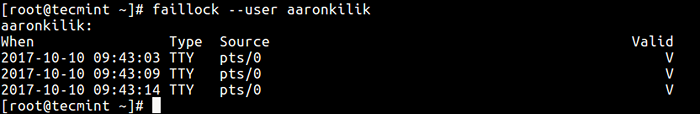

Anda dapat melihat semua log otentikasi yang gagal menggunakan haillock utilitas, yang digunakan untuk menampilkan dan memodifikasi log kegagalan otentikasi.

Anda dapat melihat upaya login yang gagal untuk pengguna tertentu seperti ini.

# faillock --user aaronkilik

Lihat Upaya Login Pengguna Gagal

Lihat Upaya Login Pengguna Gagal Untuk melihat semua upaya login yang gagal, jalankan faillock tanpa argumen seperti itu:

# faillock

Untuk menghapus log kegagalan otentikasi pengguna, jalankan perintah ini.

# faillock --user aaronkilis -reset atau # fag ---reset # clears semua catatan kegagalan otentikasi

Terakhir, untuk memberi tahu sistem agar tidak mengunci akun pengguna atau pengguna setelah beberapa upaya login yang gagal, tambahkan entri yang ditandai dengan warna merah, tepat di atas di mana Pam_faillock pertama kali dipanggil di bawah auth bagian di kedua file (/etc/pam.D/System-Auth Dan /etc/pam.D/Kata Sandi-Auth) sebagai berikut.

Cukup tambahkan usus besar yang terpisah Nama pengguna ke opsi pengguna masuk.

Auth wajib dipenuhi Pam_env.Jadi AUTH [SUCCESS = 1 DEFAULT = abaikan] PAM_SUCECED_IF.Jadi pengguna di Tecmint: Aaronkilik auth diperlukan Pam_faillock.Jadi Preauth Silent Audit DENY = 3 Unlock_Time = 600 auth Pam_unix yang Cukup.Jadi nullok try_first_pass auth [default = die] pam_faillock.Jadi authfail audit disangkal = 3 unlock_time = 600 auth PAM_SUCECED_IF yang diperlukan.jadi uid> = 1000 uiet_success auth diperlukan Pam_deny.Jadi

Untuk informasi lebih lanjut, lihat Pam_faillock Dan haillock Halaman manusia.

# man pam_faillock # man faillock

Anda mungkin juga ingin membaca artikel bermanfaat berikut ini:

- TMOUT - Auto Logout Linux Shell saat tidak ada aktivitas

- Mode Pengguna Tunggal: Mengatur Ulang/Memulihkan Kata Sandi Akun Pengguna Root yang Terlupakan

- 5 Praktik Terbaik Untuk Mengamankan dan Melindungi SSH Server

- Cara Mendapatkan Root dan User SSH Login Email Alerts

Itu saja! Dalam artikel ini, kami menunjukkan cara menegakkan keamanan server sederhana dengan mengunci akun pengguna setelah x jumlah login yang salah atau upaya otentikasi yang gagal. Gunakan formulir komentar di bawah ini untuk membagikan pertanyaan atau pemikiran Anda kepada kami.

- « Cara memulihkan atau menyelamatkan grub boot loader yang rusak di Centos 7

- Pengaturan dan Konfigurasi Server Awal di RHEL 7 »