Cara menggunakan Vault Ansible di Playbooks untuk Melindungi Data Sensitif - Bagian 10

- 2052

- 378

- Ian Parker

Saat Anda menggunakan Ansible, Anda mungkin diminta untuk memasukkan beberapa informasi rahasia atau rahasia di buku pedoman. Ini termasuk kunci pribadi dan publik, kata sandi, dan sertifikat SSL untuk menyebutkan hanya beberapa. Seperti yang sudah kita ketahui, praktiknya buruk untuk menyimpan informasi sensitif ini dalam teks biasa karena alasan yang jelas. Informasi ini perlu disimpan di bawah kunci dan kunci karena kita hanya bisa membayangkan apa yang akan terjadi jika peretas atau pengguna yang tidak sah mendapatkannya.

Untungnya, Ansible memberi kami fitur praktis yang dikenal sebagai Lingkungan yang tidak dapat dimengerti. Seperti namanya, Lingkungan yang tidak dapat dimengerti membantu mengamankan informasi rahasia vital seperti yang telah kita bahas sebelumnya. Lingkungan yang tidak dapat dimengerti dapat mengenkripsi variabel, atau bahkan seluruh file dan buku pedoman YAML seperti yang akan kita tunjukkan nanti. Ini adalah alat yang sangat berguna dan ramah pengguna yang membutuhkan kata sandi yang sama saat mengenkripsi dan mendekripsi file.

Sekarang mari selami dan memiliki gambaran umum tentang berbagai operasi yang dapat dilakukan menggunakan Lingkungan yang tidak dapat dimengerti.

Cara membuat file terenkripsi di ansible

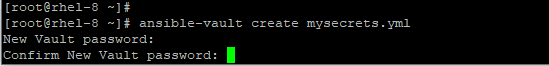

Jika Anda ingin membuat terenkripsi Buku pedoman file cukup gunakan ansible-vault create perintah dan berikan nama file seperti yang ditunjukkan.

# ansible-vault membuat nama file

Misalnya, untuk membuat file terenkripsi MySecrets.YML jalankan perintah.

# Ansible-Vault Buat mySecrets.YML

Anda kemudian akan diminta untuk kata sandi, dan setelah mengonfirmasinya, jendela baru akan terbuka menggunakan editor VI di mana Anda dapat mulai menulis drama Anda.

Buat file terenkripsi di Ansible

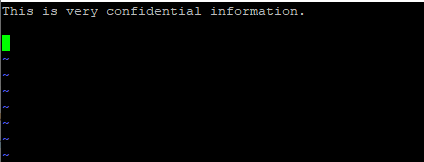

Buat file terenkripsi di Ansible Di bawah ini adalah contoh dari beberapa informasi. Setelah selesai cukup simpan dan keluar dari buku pedoman. Dan itu hanya tentang itu saat membuat file terenkripsi.

File terenkripsi di ansible

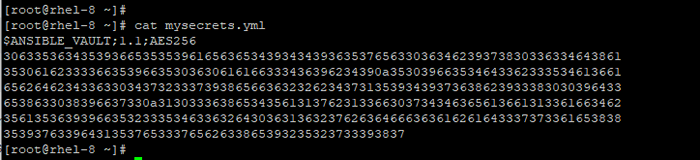

File terenkripsi di ansible Untuk memverifikasi enkripsi file, gunakan perintah CAT seperti yang ditunjukkan.

# Cat mysecrets.YML

Verifikasi file terenkripsi di Ansible

Verifikasi file terenkripsi di Ansible Cara melihat file terenkripsi di ansible

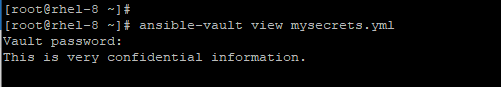

Jika Anda ingin melihat file terenkripsi, cukup lewati Tampilan Vault Ansible Perintah seperti yang ditunjukkan di bawah ini.

# Ansible-Vault View MySecrets.YML

Sekali lagi, Anda akan diminta untuk kata sandi. Sekali lagi, Anda akan memiliki akses ke informasi Anda.

Lihat file terenkripsi di Ansible

Lihat file terenkripsi di Ansible Cara mengedit file terenkripsi di ansible

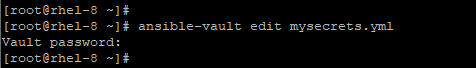

Untuk membuat perubahan pada file terenkripsi, gunakan edit ansible-vault perintah seperti yang ditunjukkan.

# ansible-vault Edit mysecrets.YML

Seperti biasa, berikan kata sandi dan setelah itu lanjutkan mengedit file.

Edit file terenkripsi di Ansible

Edit file terenkripsi di Ansible Setelah Anda selesai mengedit, simpan dan keluar dari editor vim.

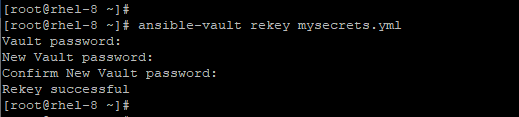

Cara mengubah kata sandi lemari besi ansible

Jika Anda merasa perlu mengubah kata sandi lemari besi ansible, Anda dapat dengan mudah melakukannya menggunakan Ansible-Vault Rekey Perintah seperti yang ditunjukkan di bawah ini.

# ansible-vault merekret mysecrets.YML

Ubah kata sandi lemari besi ansible

Ubah kata sandi lemari besi ansible Ini meminta Anda untuk kata sandi lemari besi dan kemudian meminta Anda untuk memasukkan kata sandi baru dan kemudian mengonfirmasinya.

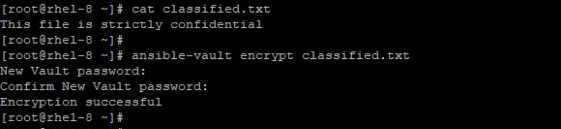

Cara mengenkripsi file yang tidak terenkripsi di Ansible

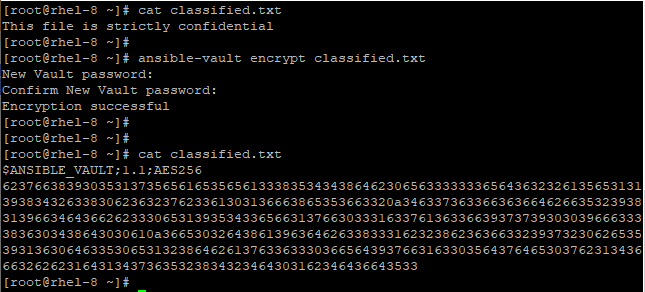

Misalkan Anda ingin mengenkripsi file yang tidak terenkripsi, Anda dapat melakukannya dengan menjalankan Enkripsi Vault Ansible perintah seperti yang ditunjukkan.

# ansible-vault enkripsi diklasifikasikan.txt

Mengenkripsi file yang tidak terenkripsi

Mengenkripsi file yang tidak terenkripsi Anda nanti dapat melihat file menggunakan perintah CAT seperti yang ditunjukkan di bawah ini.

Lihat file terenkripsi

Lihat file terenkripsi Cara mendekripsi file terenkripsi

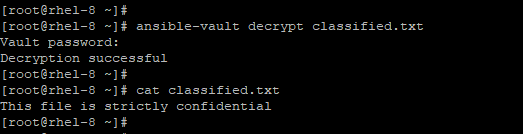

Untuk melihat konten file terenkripsi, cukup mendekripsi file menggunakan Enkripsi Vault Ansible Seperti diilustrasikan dalam contoh di bawah ini.

# Ansible-Vault Decrypt diklasifikasikan.txt

Mendekripsi file terenkripsi

Mendekripsi file terenkripsi Cara mengenkripsi variabel spesifik di Ansible

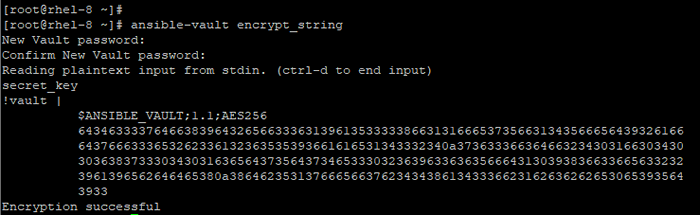

Selain itu, Ansible Vault memberi Anda kemampuan untuk mengenkripsi variabel tertentu. Ini dilakukan dengan menggunakan ansible-vault encrypt_string perintah seperti yang ditunjukkan.

# ansible-vault encrypt_string

Variabel spesifik terenkripsi di Ansible

Variabel spesifik terenkripsi di Ansible Ansible Vault akan meminta Anda untuk kata sandi dan kemudian mengharuskan Anda untuk mengonfirmasi. Selanjutnya, ketik nilai string yang ingin Anda enkripsi. Akhirnya, tekan Ctrl + d. Setelah itu, Anda dapat mulai menetapkan nilai terenkripsi dalam buku pedoman.

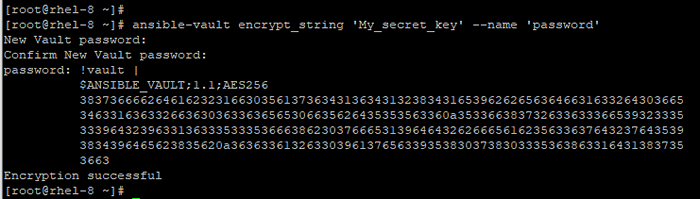

Ini dapat dicapai dalam satu baris seperti yang ditunjukkan di bawah ini.

# ansible-vault encrypt_string 'string' --name 'variable_name'

Tetapkan nilai terenkripsi di Playbook Ansible

Tetapkan nilai terenkripsi di Playbook Ansible Cara mendekripsi file buku pedoman selama runtime

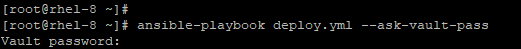

Jika Anda memiliki file buku pedoman dan ingin mendekripsi selama runtime, gunakan --ask-vault-pass opsi seperti yang diilustrasikan.

# Ansible-playbook Deploy.YML --Aks-vault-pass

Dekripsi File Buku Playbook Selama Runtime

Dekripsi File Buku Playbook Selama Runtime Ini mendekripsi semua file yang digunakan dalam buku pedoman asalkan mereka dienkripsi menggunakan kata sandi yang sama.

Prompt kata sandi kadang -kadang mengganggu. Permintaan ini membuat otomatisasi tidak dapat dipertahankan, terutama saat otomatisasi adalah kuncinya. Untuk merampingkan proses mendekripsi buku pedoman selama runtime, disarankan untuk memiliki file kata sandi terpisah yang berisi kata sandi vault ansible. File ini kemudian dapat diteruskan selama runtime seperti yang ditunjukkan.

# Ansible-playbook Deploy.yml --Vault-password-file/home/tecmint/vault_pass.txt

Ini membawa kita ke kesimpulan dari topik ini dan seri otomatisasi ansible. Kami berharap tutorial tersebut telah meresapi beberapa pengetahuan yang berguna tentang bagaimana Anda dapat mengotomatisasi tugas di beberapa server dari satu sistem pusat.