Cara mendeteksi rootkit di windows 10 (panduan mendalam)

- 2272

- 693

- Miss Angelo Toy

Rootkit digunakan oleh peretas untuk menyembunyikan malware yang gigih dan tampaknya tidak terdeteksi di dalam perangkat Anda yang secara diam -diam akan mencuri data atau sumber daya, kadang -kadang selama beberapa tahun. Mereka juga dapat digunakan dalam mode keylogger di mana penekanan tombol dan komunikasi Anda diatasi dengan memberikan informasi privasi kepada penonton.

Metode peretasan khusus ini melihat lebih relevan pra-2006, sebelum Microsoft Vista yang mengharuskan vendor untuk secara digital menandatangani semua driver komputer. Kernel Patch Protection (KPP) menyebabkan penulis malware mengubah metode serangan mereka dan hanya baru-baru ini pada 2018 dengan operasi penipuan iklan Zacinlo, apakah rootkit masuk kembali ke sorotan.

Daftar isi

Zacinlo sebenarnya telah dimainkan selama hampir enam tahun sebelum ditemukan menargetkan platform Windows 10. Komponen rootkit sangat dapat dikonfigurasi dan melindungi dirinya dari proses yang dianggap berbahaya bagi fungsinya dan mampu mencegat dan mendekripsi komunikasi SSL.

Ini akan mengenkripsi dan menyimpan semua data konfigurasinya dalam registri Windows dan, saat Windows dimatikan, menulis ulang sendiri dari memori ke disk menggunakan nama yang berbeda, dan memperbarui kunci registrasinya. Ini membantunya menghindari deteksi dengan perangkat lunak antivirus standar Anda.

Ini menunjukkan bahwa perangkat lunak antivirus atau antimalware standar tidak cukup untuk mendeteksi rootkit. Meskipun, ada beberapa program antimalware tingkat atas yang akan mengingatkan Anda akan kecurigaan serangan rootkit.

5 atribut utama dari perangkat lunak antivirus yang baik

Sebagian besar program antivirus terkemuka saat ini akan melakukan kelima metode penting ini untuk mendeteksi rootkit.

- Analisis berbasis tanda tangan - Perangkat lunak antivirus akan membandingkan file yang dicatat dengan tanda tangan rootkit yang diketahui. Analisis ini juga akan mencari pola perilaku yang meniru kegiatan operasi tertentu dari rootkit yang dikenal, seperti penggunaan port yang agresif.

- Deteksi intersepsi - Sistem operasi Windows menggunakan tabel pointer untuk menjalankan perintah yang diketahui meminta rootkit untuk bertindak. Karena rootkit berupaya mengganti atau memodifikasi apa pun yang dianggap sebagai ancaman, ini akan memberi tahu sistem Anda ke kehadiran mereka.

- Perbandingan data multi-sumber - Rootkit, dalam upaya mereka untuk tetap tersembunyi, dapat mengubah data tertentu yang disajikan dalam pemeriksaan standar. Hasil yang dikembalikan dari panggilan sistem tingkat tinggi dan rendah dapat memberikan keberadaan rootkit. Perangkat lunak juga dapat membandingkan memori proses yang dimuat ke dalam RAM dengan konten file pada hard disk.

- Pemeriksaan Integritas - Setiap perpustakaan sistem memiliki tanda tangan digital yang dibuat pada saat sistem dianggap "bersih". Perangkat lunak keamanan yang baik dapat memeriksa perpustakaan untuk setiap perubahan kode yang digunakan untuk membuat tanda tangan digital.

- Perbandingan registri - Sebagian besar program perangkat lunak antivirus memilikinya sesuai jadwal yang telah ditetapkan. File yang bersih akan dibandingkan dengan file klien, secara real-time, untuk menentukan apakah kliennya atau berisi yang tidak diminta dieksekusi (.exe).

Melakukan pemindaian rootkit

Melakukan pemindaian rootkit adalah upaya terbaik untuk mendeteksi infeksi rootkit. Paling sering sistem operasi Anda tidak dapat dipercaya untuk mengidentifikasi rootkit sendiri dan menghadirkan tantangan untuk menentukan keberadaannya. Rootkit adalah mata -mata utama, menutupi jejak mereka di hampir setiap belokan dan mampu tetap tersembunyi di depan mata.

Jika Anda mencurigai serangan virus rootkit telah terjadi pada mesin Anda, strategi yang baik untuk deteksi adalah menurunkan komputer dan menjalankan pemindaian dari sistem bersih yang diketahui. Cara pasti untuk menemukan rootkit di dalam mesin Anda adalah melalui analisis pembuangan memori. Rootkit tidak dapat menyembunyikan instruksi yang diberikan sistem Anda karena mengeksekusinya di memori mesin.

Menggunakan WindBG untuk Analisis Malware

Microsoft Windows telah menyediakan alat debugging multi-fungsi sendiri yang dapat digunakan untuk melakukan pemindaian debugging pada aplikasi, driver, atau sistem operasi itu sendiri. Ini akan men-debug kode-mode kernel dan mode pengguna, membantu menganalisis dump crash, dan memeriksa register CPU.

Beberapa sistem windows akan datang dengan windbg yang sudah dibundel. Mereka yang tidak perlu mengunduhnya dari toko Microsoft. WindBG Preview adalah versi WindBG yang lebih modern, memberikan visual mata yang lebih mudah, jendela yang lebih cepat, skrip lengkap, dan perintah, ekstensi, dan alur kerja yang sama seperti yang asli.

Minimal, Anda dapat menggunakan WindBG untuk menganalisis memori atau dump crash, termasuk layar biru kematian (BSOD). Dari hasilnya, Anda dapat mencari indikator serangan malware.Jika Anda merasa bahwa salah satu program Anda dapat terhalang oleh adanya malware, atau menggunakan lebih banyak memori daripada yang diperlukan, Anda dapat membuat file dump dan menggunakan windbg untuk membantu menganalisisnya.

Dump memori lengkap dapat memakan ruang disk yang signifikan sehingga mungkin lebih baik untuk melakukan a Mode kernel buang atau dump ingatan kecil sebagai gantinya. Dump mode kernel akan berisi semua informasi penggunaan memori oleh kernel pada saat kecelakaan. Dump memori kecil akan berisi informasi dasar tentang berbagai sistem seperti driver, kernel, dan banyak lagi, tetapi kecil dibandingkan.

Dump memori kecil lebih berguna dalam menganalisis mengapa BSOD terjadi. Untuk mendeteksi rootkit, versi lengkap atau kernel akan lebih membantu.

Membuat file pembuangan mode kernel

File dump mode kernel dapat dibuat dalam tiga cara:

- Aktifkan file dump dari panel kontrol untuk memungkinkan sistem macet sendiri

- Aktifkan file dump dari panel kontrol untuk memaksa sistem crash

- Gunakan alat debugger untuk membuatnya untuk Anda

Kami akan pergi dengan pilihan nomor tiga.

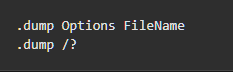

Untuk melakukan file dump yang diperlukan, Anda hanya perlu memasukkan perintah berikut ke jendela perintah windbg.

Mengganti Nama file dengan nama yang sesuai untuk file dump dan “?" dengan sebuah F. Pastikan bahwa "f" adalah huruf kecil atau Anda akan membuat file dump yang berbeda.

Setelah debugger berjalan (pemindaian pertama akan memakan waktu cukup banyak), file dump akan dibuat dan Anda akan dapat menganalisis temuan Anda.

Memahami apa yang Anda cari, seperti penggunaan memori volatile (RAM), untuk menentukan keberadaan rootkit membutuhkan pengalaman dan pengujian. Mungkin saja, meskipun tidak disarankan untuk pemula, untuk menguji teknik penemuan malware pada sistem langsung. Untuk melakukan ini akan mengambil kembali keahlian dan pengetahuan mendalam tentang cara kerja windbg agar tidak secara tidak sengaja menggunakan virus hidup ke dalam sistem Anda.

Ada cara yang lebih aman dan lebih ramah pemula untuk mengungkap musuh kita yang tersembunyi.

Metode pemindaian tambahan

Deteksi manual dan analisis perilaku juga merupakan metode yang dapat diandalkan untuk mendeteksi rootkit. Mencoba menemukan lokasi rootkit bisa menjadi rasa sakit yang besar jadi, alih-alih menargetkan rootkit itu sendiri, Anda malah dapat mencari perilaku seperti rootkit.

Anda dapat mencari rootkit dalam bundel perangkat lunak yang diunduh dengan menggunakan opsi pemasangan lanjutan atau kustom selama instalasi. Yang perlu Anda cari adalah file yang tidak dikenal yang tercantum dalam detailnya. File -file ini harus dibuang, atau Anda dapat melakukan pencarian cepat secara online untuk referensi apa pun untuk perangkat lunak berbahaya.

Firewall dan laporan logging mereka adalah cara yang sangat efektif untuk menemukan rootkit. Perangkat lunak ini akan memberi tahu Anda jika jaringan Anda diteliti, dan harus mengkarantina unduhan yang tidak dapat dikenali atau mencurigakan sebelum instalasi.

Jika Anda mencurigai bahwa rootkit mungkin sudah ada di mesin Anda, Anda dapat menyelami laporan penebangan firewall dan mencari perilaku biasa.

Meninjau Laporan Penebangan Firewall

Anda ingin meninjau laporan penebangan firewall Anda saat ini, membuat aplikasi open-source seperti Spy Lalu Lintas IP Dengan kemampuan penyaringan log firewall, alat yang sangat berguna. Laporan akan menunjukkan kepada Anda apa yang perlu dilihat jika terjadi serangan.

Jika Anda memiliki jaringan besar dengan firewall penyaringan egress mandiri, mata -mata lalu lintas IP tidak akan diperlukan. Sebaliknya, Anda harus dapat melihat paket masuk dan keluar ke semua perangkat dan workstation di jaringan melalui log firewall.

Apakah Anda berada di lingkungan rumah atau usaha kecil, Anda dapat menggunakan modem yang disediakan oleh ISP Anda atau, jika Anda memilikinya, firewall atau router pribadi untuk menarik log firewall. Anda dapat mengidentifikasi lalu lintas untuk setiap perangkat yang terhubung ke jaringan yang sama.

Mungkin juga bermanfaat untuk mengaktifkan file log firewall windows. Secara default, file log dinonaktifkan yang berarti tidak ada informasi atau data yang ditulis.

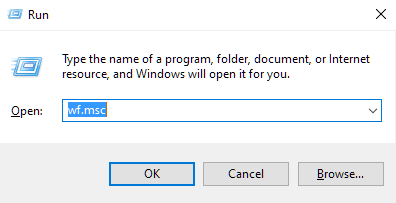

- Untuk membuat file log, buka fungsi run dengan menekan Kunci Windows + R.

- Jenis wf.MSC ke dalam kotak dan tekan Memasuki.

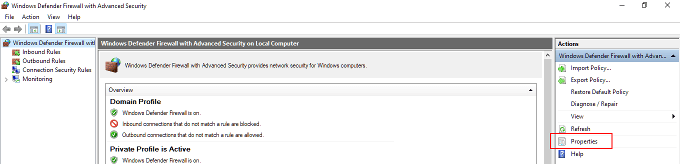

- Di Windows Firewall dan Window Lanjutan Sorot "Windows Defender Firewall dengan keamanan canggih di komputer lokal" di menu sisi kiri. Di menu sisi kanan paling kanan di bawah "Tindakan" Klik Properti.

- Di jendela dialog baru, navigasikan ke tab "Profil Pribadi" dan pilih Menyesuaikan, yang dapat ditemukan di bagian "logging".

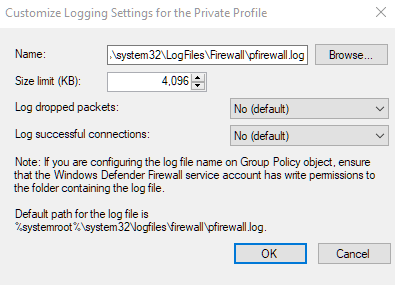

- Jendela baru akan memungkinkan Anda untuk memilih seberapa besar file log untuk ditulis, di mana Anda ingin file yang dikirim, dan apakah akan mencatat hanya paket yang dijatuhkan, koneksi yang berhasil, atau keduanya.

- Paket yang dijatuhkan adalah paket yang telah diblokir oleh Windows Firewall atas nama Anda.

- Secara default, entri log Windows Firewall hanya akan menyimpan data 4MB terakhir dan dapat ditemukan di %Systemroot%\ System32 \ LogFiles \ Firewall \ Pfirewall.catatan

- Perlu diingat bahwa meningkatkan batas ukuran pada penggunaan data untuk log dapat memengaruhi kinerja komputer Anda.

- Tekan OKE saat selesai.

- Selanjutnya, ulangi langkah -langkah yang sama yang baru saja Anda lalui di tab "Profil Pribadi", hanya kali ini di tab "Profil Publik".

- Log sekarang akan dihasilkan untuk koneksi publik dan pribadi. Anda dapat melihat file dalam editor teks seperti Notepad atau mengimpornya ke spreadsheet.

- Anda sekarang dapat mengekspor file log ke program parser database seperti IP Traffic Spy untuk memfilter dan mengurutkan lalu lintas untuk identifikasi yang mudah.

Mengawasi apa pun yang tidak biasa di file log. Bahkan kesalahan sistem sekecil apa pun dapat menunjukkan infeksi rootkit. Sesuatu di sepanjang garis CPU yang berlebihan atau penggunaan bandwidth saat Anda tidak menjalankan sesuatu yang terlalu menuntut, atau sama sekali, bisa menjadi petunjuk utama.

- « 5 Emulator Android Terbaik Untuk PC Windows 10

- Cara membuka file terkunci saat program lain menggunakannya »