Menggunakan OpenSsh dengan otentikasi dua faktor menambahkan lapisan keamanan tambahan

- 4972

- 1132

- John Ratke

OpenSsh adalah suite perangkat lunak yang banyak digunakan untuk akses jarak jauh yang aman ke sistem dan server melalui internet. Ini menyediakan saluran komunikasi terenkripsi antara dua sistem, mencegah akses yang tidak sah dan menguping. Namun, hanya mengandalkan kata sandi untuk otentikasi dapat membuat sistem Anda rentan terhadap serangan brute-force dan menebak kata sandi. Authentication Two-Factor (2FA) menyediakan lapisan keamanan tambahan untuk Openssh dengan mengharuskan pengguna untuk memberikan informasi tambahan, biasanya kode satu kali yang dihasilkan oleh aplikasi seluler, di samping kata sandi mereka.

Dalam artikel ini, kami akan mengeksplorasi cara mengatur OpenSsh dengan otentikasi dua faktor di server Linux, menambahkan lapisan keamanan tambahan ke akses jarak jauh Anda.

Langkah 1: Menginstal Google Authenticator

Langkah pertama adalah menginstal aplikasi Google Authenticator di server. Google Authenticator adalah aplikasi seluler yang banyak digunakan yang menghasilkan kode satu kali untuk 2FA. Ini tersedia untuk perangkat Android dan iOS.

Untuk menginstal Google Authenticator di server Linux, gunakan perintah berikut:

sudo apt-get install libpam-google-authenticator Satu Sistem Berbasis Rhel Penggunaan:

sudo yum instal Google-authenticator Ini akan menginstal modul Google Authenticator untuk Modul Otentikasi Pluggable (PAM) di server Anda.

Langkah 2: Mengkonfigurasi Google Authenticator

Setelah Anda menginstal Google Authenticator, Anda perlu mengonfigurasinya untuk akun pengguna Anda. Untuk melakukan ini, jalankan perintah berikut:

Google-authenticator Ini akan meminta Anda dengan serangkaian pertanyaan untuk mengonfigurasi Google Authenticator untuk akun pengguna Anda. Pertanyaannya termasuk:

- Apakah Anda ingin token otentikasi berbasis waktu (Y/T)?

- Jika Anda kehilangan ponsel, Anda dapat memulihkan token dari kode cadangan. Apakah Anda ingin mengaktifkan fitur ini (Y/T)?

- Apakah Anda ingin memerlukan kode konfirmasi setiap kali Anda masuk (Y/T)?

Jawab pertanyaan sesuai dengan preferensi Anda. Setelah Anda menyelesaikan pengaturan, Google Authenticator akan menghasilkan kode QR yang dapat Anda pindai menggunakan aplikasi Google Authenticator di perangkat seluler Anda.

https: // www.Google.com/chart?PERNAHKAHAANA KETAHUIAN: // TOTP/[Email Dilindungi]%3FSECRET%3DWUGQECLUOFLAEAAZ KUNCI RAHASIA BARU adalah: WUGQECLUOFLAEAZ.197777777777777777777777787778787878789 saya untuk memperbarui "~// Anda.Google_Authenticator "File (Y/T) y Apakah Anda ingin melarang beberapa penggunaan token otentikasi yang sama? Ini membatasi Anda untuk satu login sekitar setiap 30-an, tetapi meningkatkan peluang Anda untuk memperhatikan atau bahkan mencegah serangan man-in-the-middle (Y/T) y secara default, token baik selama 30 detik dan untuk mengkompensasi kemungkinan untuk kemungkinan waktu jepret antara klien dan server, kami mengizinkan token tambahan sebelum dan sesudah waktu saat ini. Jika Anda mengalami masalah dengan sinkronisasi waktu yang buruk, Anda dapat meningkatkan jendela dari ukuran default 1: 30 menit menjadi sekitar 4 menit. Apakah Anda ingin melakukannya (Y/T) y jika komputer tempat Anda masuk tidak mengeras terhadap upaya login brute-force, Anda dapat mengaktifkan pembatasan tingkat untuk modul otentikasi. Secara default, ini membatasi penyerang untuk tidak lebih dari 3 upaya login setiap 30 -an. Apakah Anda ingin mengaktifkan pembatasan tingkat (Y/T) y

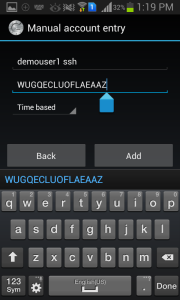

Google Authenticator akan menunjukkan kepada Anda dengan kunci rahasia dan banyak “kode goresan darurat.Kode darurat hanya dapat digunakan satu kali jika Anda Kunci Rahasia hilang, jadi tuliskan ke tempat yang aman.

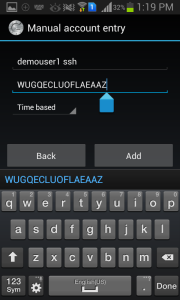

Gunakan aplikasi Google Authenticator di ponsel Android, iPhone atau Blackberry Anda untuk menghasilkan kode verifikasi dengan memasukkan Kunci Rahasia. Anda juga dapat memindai kode batang yang disediakan dalam URL untuk melakukannya.

Anda juga dapat menggunakan aplikasi berbasis Java untuk menghasilkan kode verifikasi. Gunakan tautan di bawah untuk mendapatkan detail.

http: // blog.Jcuff.net/2011/02/cli-java-google-authenticator.html

Langkah 3: Mengkonfigurasi OpenSsh

Sekarang Anda telah mengkonfigurasi Google Authenticator untuk akun pengguna Anda, Anda perlu mengonfigurasi OpenSSH untuk menggunakannya.

- Untuk melakukan ini, edit “/Etc/pam.d/sshd " File Menggunakan Editor Teks Favorit Anda:

sudo nano /etc /pam.d/sshdTambahkan baris berikut di bagian atas file:

auth diperlukan Pam_google_Authenticator.Jadi1 auth diperlukan Pam_google_Authenticator.Jadi Simpan dan tutup file.

- Selanjutnya, edit “/Etc/ssh/sshd_config” mengajukan:

sudo nano/etc/ssh/sshd_configTemukan garis yang dimulai dengan “ChallengeresponseAuthentication” dan ubah nilainya menjadi ya:

ChallengeresponseAuthentication Ya1 ChallengeresponseAuthentication Ya Simpan dan tutup file.

- Akhirnya, restart layanan SSH agar perubahan berlaku:

Layanan Sudo SSH restart

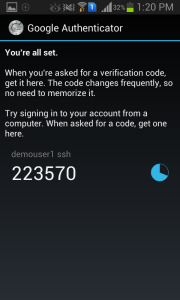

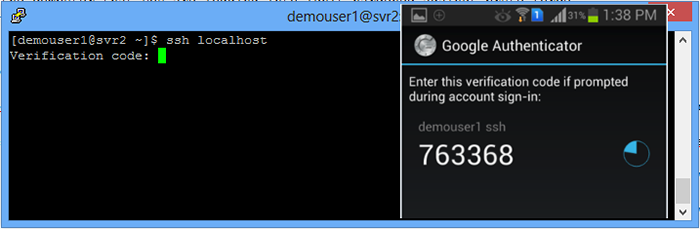

Langkah 4: Pengujian

Sekarang Anda telah mengonfigurasi OpenSSH dengan otentikasi dua faktor, Anda dapat mengujinya dengan mencoba masuk ke server Anda dari mesin jarak jauh. Saat Anda diminta untuk kata sandi Anda, Anda juga akan diminta untuk kode verifikasi dari aplikasi Google Authenticator di perangkat seluler Anda.

Jika Anda telah mengonfigurasi semuanya dengan benar, Anda harus berhasil masuk ke server Anda menggunakan kata sandi dan kode verifikasi Anda.

Kesimpulan

Menggunakan OpenSsh dengan otentikasi dua faktor adalah cara sederhana namun efektif untuk menambahkan lapisan keamanan tambahan ke akses jarak jauh Anda. Dengan mengharuskan pengguna untuk memberikan informasi tambahan, seperti kode satu kali yang dihasilkan oleh aplikasi seluler, Anda dapat secara signifikan mengurangi risiko akses tidak sah ke sistem Anda.

Dengan mengikuti langkah-langkah yang diuraikan dalam artikel ini, Anda dapat dengan mudah mengatur OpenSsh dengan otentikasi dua faktor di server Linux Anda. Ingatlah untuk selalu menjaga server Anda dan aplikasi Google Authenticator diperbarui untuk memastikan keamanan terbaik.

Perlu dicatat bahwa sementara 2FA dapat sangat meningkatkan keamanan, itu tidak mudah. Penyerang masih dapat menggunakan rekayasa sosial atau metode lain untuk menipu pengguna agar mengungkapkan kata sandi atau kode verifikasi mereka. Oleh karena itu, penting untuk juga menerapkan langkah -langkah keamanan lainnya, seperti perubahan kata sandi reguler, kebijakan kata sandi yang kuat, dan sistem deteksi intrusi, untuk lebih melindungi sistem Anda.

Sebagai kesimpulan, menggunakan OpenSSH dengan otentikasi dua faktor dapat secara signifikan meningkatkan keamanan akses jarak jauh Anda. Dengan mengikuti langkah -langkah yang diuraikan dalam artikel ini, Anda dapat dengan mudah mengatur 2FA untuk openssh Anda di server Linux Anda. Selalu pertahankan sistem Anda dan aplikasi Google Authenticator diperbarui untuk memastikan keamanan terbaik.

- « Cara menambahkan catatan SPF untuk semua akun di server cpanel

- Cara mencadangkan dan mengkloning partisi disk menggunakan perintah dd di linux »