ssh_scan - memverifikasi konfigurasi dan kebijakan server ssh Anda di linux

- 2848

- 748

- Dr. Travis Bahringer

ssh_scan adalah prototipe konfigurasi SSH yang mudah digunakan dan pemindai kebijakan untuk server Linux dan UNIX, yang terinspirasi oleh panduan keamanan Mozilla Openssh, yang memberikan rekomendasi kebijakan dasar yang wajar untuk parameter konfigurasi SSH seperti cipher, Mac, dan kexalgo dan banyak lagi.

Ini memiliki beberapa manfaat berikut:

- Ini memiliki dependensi minimal, ssh_scan hanya mempekerjakan ruby asli dan bindata untuk melakukan pekerjaannya, tidak ada dependensi berat.

- Ini portabel, Anda dapat menggunakan ssh_scan di proyek lain atau untuk otomatisasi tugas.

- Mudah digunakan, cukup arahkan ke layanan SSH dan dapatkan laporan JSON tentang apa yang didukungnya dan status kebijakannya.

- Ini juga dapat dikonfigurasi, Anda dapat membuat kebijakan khusus Anda sendiri yang sesuai dengan persyaratan kebijakan spesifik Anda.

Disarankan Baca: Cara menginstal dan mengonfigurasi server openssh di linux

Cara menginstal ssh_scan di linux

Ada tiga cara yang dapat Anda instal ssh_scan dan mereka:

Untuk menginstal dan jalankan sebagai permata, ketik:

----------- Di debian/ubuntu ----------- $ sudo apt-get install ruby permata $ sudo permata instal ssh_scan ----------- Di centos/rhel ----------- # yum instal rubygem # permata instal ssh_scan

Untuk menjalankan dari wadah Docker, ketik:

# Docker Tarik Mozilla/SSH_SCAN # Docker Run -It Mozilla/SSH_SCAN/APP/BIN/SSH_SCAN -T GITHUB.com

Untuk menginstal dan menjalankan dari sumber, ketik:

# git clone https: // github.com/mozilla/ssh_scan.git # cd ssh_scan # gpg2 --keyserver hkp: // keys.Gnupg.net --recv -keys 409b6b1796c275462a1703113804bb82d39dc0e3 # curl -ssl https: // dapatkan.RVM.io | bash -s stabil # rvm instal 2.3.1 # RVM Gunakan 2.3.1 # permata instal bundler # bundel instal # ./bin/ssh_scan

Cara menggunakan ssh_scan di linux

Sintaks untuk menggunakan ssh_scan adalah sebagai berikut:

$ ssh_scan -t ip -address $ ssh_scan -t server -hostname

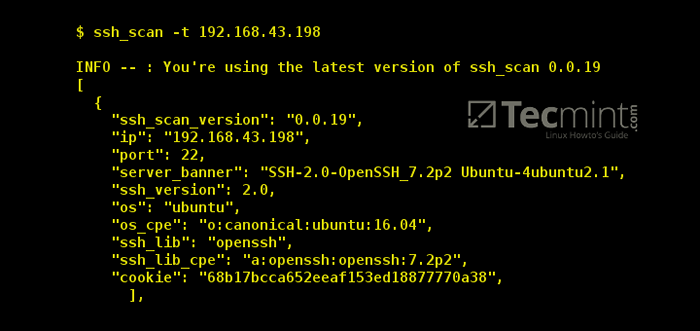

Misalnya memindai konfigurasi dan kebijakan server 92.168.43.198, memasuki:

$ ssh_scan -t 192.168.43.198

Catatan Anda juga dapat meneruskan [IP/range/hostname] ke -T opsi seperti yang ditunjukkan pada opsi di bawah ini:

$ ssh_scan -t 192.168.43.Tes 198.200.205 $ ssh_scan -t.tecmint.lan

Output sampel

I, [2017-05-09t10: 36: 17.913644 #7145] Info -: Anda menggunakan versi terbaru SSH_SCAN 0.0.19 ["ssh_scan_version": "0.0.19 "," IP ":" 192.168.43.198 "," port ": 22," server_banner ":" ssh-2.0-openssh_7.2p2 Ubuntu-4ubuntu2.1 "," ssh_version ": 2.0, "OS": "Ubuntu", "OS_CPE": "O: Canonical: Ubuntu: 16.04 "," ssh_lib ":" openssh "," ssh_lib_cpe ":" a: openssh: openssh: 7.2p2 "," cookie ":" 68B17BCCA652EEF153ED18877770A38 "," KEY_ALGORITHMS ": [" [Dilindungi Email] "," ECDH-SHA2-NISTP256 "," ECDH-SHA2-NISTP384 "," ECDH-Sha22, "ECDH-SHA2-NISTP384", "ECDH-Sha2222," ECDH-SHA2-NISTP384 "," ECDH-Sha2 " Hellman-group-exchange-sha256 "," diffie-hellman-group14-sha1 "]," server_host_key_algorithms ": [" ssh-rsa "," rsa-sha2-512 "," rsa-sha2-256 "," ecda--- sha2-nistp256 "," ssh-ed25519 "]," encryption_algorithms_client_to_server ": [" [email dilindungi] "," AES128-CTR "," AES192-CTR "," AES256-CTR "," [email yang dilindungi] "," [Email dilindungi] "]," Encryption_algorithms_server_to_client ": [" [email dilindungi] "," AES128-CTR "," AES192-CTR "," AES256-CTR "," [Email Dilindungi] "," [Email Dilindungi] " ], "mac_algorithms_client_to_server": ["[email dilindungi]", "[email dilindungi]", "[email dilindungi]", "[email dilindungi]", "[email dilindungi]", "[email dilindungi]", " [Email dilindungi] "," HMAC-SHA2-256 "," HMAC-SHA2-512 "," HMAC-SHA1 "],"mac_algorithms_server_to_client": ["[email dilindungi]", "[email dilindungi]", "[email dilindungi]", "[email dilindungi]", "[email dilindungi]", "[email dilindungi]", "[Email]" Dilindungi] "," HMAC-SHA2-256 "," HMAC-SHA2-512 "," HMAC-SHA1 "]," Compression_algorithms_client_to_server ": [" tidak ada "," [email dilindungi] "]," compression_algoritms_server_to_client ":" tidak ada "," [email dilindungi] "]," languages_client_to_server ": []," languages_server_to_client ": []," hostname ":" tecmint "," auth_methods ": [" publicKey "," kata sandi "]," fingryprints " : "rsa": "dikenal_bad": "false", "md5": "0e: d0: d7: 11: f0: 9b: f8: 33: 9c: ab: 26: 77: e5: 66: 9e: f4 "," sha1 ":" fc: 8d: d5: a1: bf: 52: 48: a6: 7e: f9: a6: 2f: af: ca: e2: f0: 3a: 9a: b7: fa "," SHA256 ":" FF: 00: B4: A4: 40: 05: 19: 27: 7c: 33: AA: DB: A6: 96: 32: 88: 8E: BF: 05: A1: 81: C0: A4: A8: 16: 01: 01: 0b: 20: 37: 81: 11 "," start_time ":" 2017-05-09 10:36:17 +0300 "," end_time ":" 2017-05-09 10:36:18 +0300 ","scan_duration_seconds": 0.221573169, "duplicate_host_key_ips": [], "kepatuhan": "kebijakan": "mozilla modern", "patuh": false, "rekomendasi": ["Hapus algo pertukaran utama ini: diffie-hellman-group14-sha1", "Hapus Algo Mac ini: [Email Dilindungi], [Email Dilindungi], [Email Dilindungi], HMAC-SHA1", "Hapus Metode Otentikasi ini: Kata Sandi"], "Referensi": ["https: // wiki.Mozilla.org/keamanan/pedoman/openssh "]]

Anda dapat gunakan -P Untuk menentukan port yang berbeda, -L untuk mengaktifkan logger dan -V Untuk mendefinisikan level verbositas seperti yang ditunjukkan di bawah ini:

$ ssh_scan -t 192.168.43.198 -P 22222 -L ssh -scan.log -v info

Selain itu, gunakan file kebijakan khusus (default adalah mozilla modern) dengan -P atau --Kebijakan [file] Seperti begitu:

$ ssh_scan -t 192.168.43.198 -L SSH -Scan.log -v info -p/path/ke/kustom/kebijakan/file

Ketik ini untuk melihat semua opsi penggunaan SSH_SCAN dan lebih banyak contoh:

$ ssh_scan -h

Output sampel

ssh_scan v0.0.17 (https: // github.com/mozilla/ssh_scan) Penggunaan: ssh_scan [opsi] -t, --target [ip/range/hostname] ip/rentang/nama host untuk memindai -f, -file [filepath] file yang berisi IP/rentang /HostName to scan -t, - -timeout [detik] Timeout per connect Setelah itu ssh_scan menyerah pada host -l, - -logger [log file path] Aktifkan logger -o, --from_json [filepath] file untuk membaca json output dari -o, -output [FilePath] File untuk menulis output JSON ke -p, --port [port] port (default: 22) -p, --policy [file] File kebijakan khusus (default: mozilla modern) --Threads [Nomor] Jumlah utas pekerja (default: 5)--fingerprint-db [File] Lokasi file basis data sidik jari (default: ./sidik jari.db) --suppress -update -status tidak memeriksa pembaruan -u, --unit -test [file] melempar kode keluar yang sesuai berdasarkan status kepatuhan -v [std_logging_level], --verbosity -v, --version display saja Info Versi -H, --Help Tampilkan Contoh Pesan ini: SSH_SCAN -T 192.168.1.1 ssh_scan -t server.contoh.com ssh_scan -t :: 1 ssh_scan -t :: 1 -t 5 ssh_scan -f hosts.txt ssh_scan -o output.JSON SSH_SCAN -O Output.JSON -O rescan_output.json ssh_scan -t 192.168.1.1 -p 22222 ssh_scan -t 192.168.1.1 -p 22222 -l output.log -v info ssh_scan -t 192.168.1.1 -p custom_policy.yml ssh_scan -t 192.168.1.1 --unit -test -p custom_policy.YML

Lihatlah beberapa artile yang berguna di SSH Server:

- SSH Login Tanpa Kata Sandi Menggunakan Keygen SSH dalam 5 Langkah Mudah

- 5 Praktik Terbaik Untuk Mengamankan SSH Server

- Batasi akses pengguna SSH ke direktori tertentu menggunakan penjara chrooted

- Cara Mengkonfigurasi Koneksi SSH Kustom Untuk Menyederhanakan Akses Jarak Jauh

Untuk detail lebih lanjut, kunjungi SSH_SCAN Github Repository: https: // github.com/mozilla/ssh_scan

Di artikel ini, kami menunjukkan kepada Anda cara mengatur dan menggunakan ssh_scan di linux. Apakah Anda tahu alat serupa di luar sana? Beri tahu kami melalui formulir umpan balik di bawah ini, termasuk pemikiran lain tentang panduan ini.

- « ttyload - menunjukkan grafik kode warna rata -rata beban linux di terminal

- Cara Melindungi File Vim di Linux »