NGREP - Penganalisa Paket Jaringan untuk Linux

- 3657

- 946

- Dominick Barton

Ngrep (jaringan grep) adalah penganalisa paket jaringan yang sederhana namun kuat. Ini adalah alat seperti GREP yang diterapkan pada lapisan jaringan - ini cocok dengan lalu lintas yang melewati antarmuka jaringan. Ini memungkinkan Anda untuk menentukan ekspresi reguler atau heksadesimal yang diperluas untuk mencocokkan dengan muatan data (informasi atau pesan aktual dalam data yang dikirimkan, tetapi bukan metadata yang dihasilkan secara otomatis) dari paket.

Alat ini berfungsi dengan berbagai jenis protokol, termasuk IPv4/6, TCP, UDP, ICMPV4/6, IGMP serta RAW pada sejumlah antarmuka. Ini beroperasi dengan cara yang sama dengan alat sniffing paket tcpdump.

Paket Ngrep tersedia untuk diinstal dari repositori sistem default dalam distribusi Linux utama menggunakan alat manajemen paket seperti yang ditunjukkan.

$ sudo apt inst install ngrep $ sudo yum instal ngrep $ sudo dnf instal ngrep

Setelah menginstal Ngrep, Anda dapat mulai menganalisis lalu lintas di jaringan Linux Anda menggunakan contoh berikut.

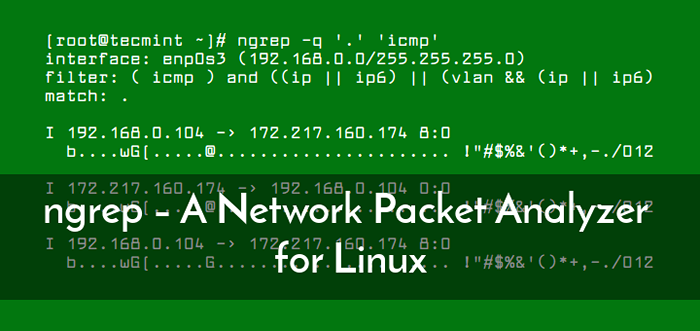

1. Perintah berikut akan membantu Anda mencocokkan semua permintaan ping di antarmuka kerja default. Anda perlu membuka terminal lain dan mencoba melakukan ping mesin jarak jauh lainnya. Itu -Q bendera memberi tahu Ngrep untuk bekerja dengan tenang, untuk tidak mengeluarkan informasi selain header paket dan muatannya.

$ sudo ngrep -q '."icmp ' Antarmuka: ENP0S3 (192.168.0.0/255.255.255.0) Filter: (icmp) dan ((ip || ip6) || (vlan && (ip || ip6))) cocok: . I 192.168.0.104 -> 192.168.0.103 8: 0]… ~ og [… j… !"#$%& '()*+,-./01234567 I 192.168.0.103 -> 192.168.0.104 0: 0]… ~ og [… j… !"#$%& '()*+,-./01234567 I 192.168.0.104 -> 192.168.0.103 8: 0] ... OG [… !"#$%& '()*+,-./01234567 I 192.168.0.103 -> 192.168.0.104 0: 0]… og [… !"#$%& '()*+,-./01234567

Anda bisa menekan Ctrl + c untuk menghentikannya.

2. Untuk mencocokkan hanya lalu lintas ke situs tujuan tertentu, misalnya 'Google.com ', Jalankan perintah berikut, lalu cobalah untuk mengaksesnya dari browser.

$ sudo ngrep -q '."Host Google.com ' Antarmuka: ENP0S3 (192.168.0.0/255.255.255.0) Filter: (host google.com) dan ((ip || ip6) || (vlan && (ip || ip6))) cocok: . T 172.217.160.174: 443 -> 192.168.0.103: 54008 [AP]…;.(... rzr ... $ ... s = ... l.Q+r.U… 4… g.Ji,.l…: y.A, ... C 5> [Email Dilindungi] T 172.217.160.174: 443 -> 192.168.0.103: 54008 [AP]… l… !,0hj… 0.%F… !... l | ... pl ... x ... t ... t.2dc ... y… ~ y; [email dilindungi]

3. Jika Anda menjelajahi web, maka jalankan perintah berikut untuk memantau file mana yang diminta browser Anda:.

$ sudo ngrep -q '^dapatkan .* Http/1.[01] ' Antarmuka: ENP0S3 (192.168.0.0/255.255.255.0) Filter: ((ip || ip6) || (vlan && (ip || ip6))) cocok: ^dapatkan .* Http/1.[01] t 192.168.0.104: 43040 -> 172.217.160.174: 80 [ap] get / http / 1.1… Host: Google.com… agen pengguna: tautan (2.13; Linux 4.17.6-1.EL7.Elrepo.x86_64 x86_64; GNU C 4.8.5; teks) ... terima:*/*... terima-bahasa: en,*; q = 0.1… Penerimaan- Pengkodean: GZIP, mengempiskan, BZIP2 ... menerima-charset: US-ASCII, ISO-8859-1, ISO-8859-2, ISO-8859-3, ISO-8859-4, ISO-8859-5, ISO-8859-6, ISO-8859-7, ISO-8859-8, ISO-8859-9, ISO-8859-10, I SO-8859-13, ISO-8859-14, ISO-8859-15, ISO -8859-16, Windows-1250, Windows-1251, Windows-1252, Windows-1256, Windows-1257, CP437, CP737, CP850, CP852, CP866, X-CP866-U, X-Mac, X-Mac -ce , x- kam-cs, koi8-r, koi8-u, koi8-ru, tcvn-5712, viscii, utf-8 ... koneksi: tetap hidup ..

4. Untuk melihat semua sumber persimpangan aktivitas atau port tujuan 25 (SMTP), jalankan perintah berikut.

$ sudo ngrep port 25

5. Untuk memantau lalu lintas syslog berbasis jaringan untuk terjadinya kata tersebut "kesalahan", Gunakan perintah berikut.

$ sudo ngrep -d port 'error' apa pun 514

Yang penting, alat ini dapat mengonversi nama port layanan yang disimpan di “/Etc/layanan” (pada sistem seperti unix seperti Linux) ke nomor port. Perintah ini setara dengan perintah di atas.

$ sudo ngrep -d Syslog port 'error'

6. Anda juga dapat menjalankan Ngrep melawan Http server (port 80), itu akan cocok dengan semua permintaan ke host tujuan seperti yang ditunjukkan.

$ sudo ngrep port 80 Antarmuka: eth0 (64.90.164.72/255.255.255.252) Filter: IP dan (port 80) #### t 67.169.59.38: 42167 -> 64.90.164.74:80 [AP] Get / http / 1.1… agen pengguna: mozilla/4.0 (kompatibel; msie 6.0; X11; Linux I 686) Opera 7.21 [en]… tuan rumah: www.Darkridge.com… terima: teks/html, ion applicat/xml; q = 0.9, Aplikasi/xhtml+xml; q = 0.9, gambar/png, gambar/jpeg, gambar/gi f, gambar/x-xbitmap, */ *; q = 0.1… terima-charset: ISO-8859-1, UTF-8, UTF-16, *; q = 0.1… Accept-Encoding: deflate, gzip, x-gzip, identity, *;q=0… Cookie: SQ MSESSID=5272f9ae21c07eca4dfd75f9a3cda22e… Cookie2: $Version=1… Connection: Keep-Alive, TE… TE: deflate, gzip, Dipotong, identitas, trailer ... ##

Seperti yang dapat Anda lihat di output di atas semua transmisi header http ditampilkan dalam detail berdarahnya. Sulit untuk diurai, jadi mari kita perhatikan apa yang terjadi saat Anda melamar -W mode byline.

$ sudo ngrep -w byline port 80 Antarmuka: eth0 (64.90.164.72/255.255.255.252) Filter: IP dan (port 80) #### t 67.169.59.38: 42177 -> 64.90.164.74:80 [AP] Get / http / 1.1. Pengguna-agen: mozilla/4.0 (kompatibel; msie 6.0; X11; Linux I686) Opera… Host: www.Darkridge.com. Terima: teks/html, aplikasi/xml; q = 0.9, Aplikasi/xhtml+xml; q = 0.9 ... Iccept-Charset: ISO-8859-1, UTF-8, UTF-16, *; q = 0.1. Accept-Encoding: mengempis, gzip, x-gzip, identitas, *; q = 0. Cookie: sqmsessid = 5272f9ae21c07eca4dfd75f9a3cda22e. Cookie2: $ Versi = 1. Cache-Control: No-Cache. Koneksi: Keep-seive, te. TE: Mengurangi, Gzip, Dipotong, Identitas, Trailer.

7. Untuk mencetak a cap waktu dalam bentuk Yyyy/mm/dd hh: mm: ss.Uuuuuu Setiap kali satu paket dicocokkan, gunakan -T bendera.

$ sudo ngrep -t -w byline port 80 Antarmuka: ENP0S3 (192.168.0.0/255.255.255.0) Filter: (port 80) dan ((ip || ip6) || (vlan && (ip || ip6))) #### t 2018/07/12 16:33:19.348084 192.168.0.104: 43048 -> 172.217.160.174: 80 [ap] get / http / 1.1. Host: Google.com. Pengguna-agen: tautan (2.13; Linux 4.17.6-1.EL7.Elrepo.x86_64 x86_64; GNU C 4.8.5; teks). Menerima: */*. Menerima-bahasa: en,*; q = 0.1. Accept-Encoding: GZIP, mengempiskan, BZIP2. Accept-Charset: US-ASCII, ISO-8859-1, ISO-8859-2, ISO-8859-3, ISO-8859-4, ISO-8859-5, UTF-8. Koneksi: Keep-seive.

8. Untuk menghindari menempatkan antarmuka yang dipantau ke dalam mode promiscuous (di mana ia mencegat dan membaca setiap paket jaringan yang tiba secara keseluruhan), tambahkan -P bendera.

$ sudo ngrep -p -w byline port 80

9. Pilihan penting lainnya adalah -N yang berguna jika Anda mengamati protokol mentah atau tidak diketahui. Itu memberitahu Ngrep Untuk menampilkan nomor sub-protokol bersama dengan pengidentifikasi karakter tunggal.

$ sudo ngrep -n -w byline

Untuk informasi lebih lanjut, lihat Ngrep Halaman Manusia.

$ man ngrep

NGREP GITHUB Repositori: https: // github.com/jpr5/ngrep

Itu saja! Ngrep (jaringan grep) adalah penganalisa paket jaringan yang memahami logika filter BPF dengan cara yang sama tcpdump. Kami ingin mengetahui pemikiran Anda tentang Ngrep Di bagian komentar.

- « Cara mengkompilasi kernel linux pada centos 7

- Cara menginstal phpMyadmin terbaru di RHEL, Centos & Fedora »