Instalasi dan Konfigurasi TACACS+ Dengan Router Cisco di Debian 8 Jessie

- 3909

- 339

- Ian Parker

Teknologi saat ini sangat bergantung pada peralatan jaringan dan konfigurasi yang tepat dari peralatan jaringan itu. Administrator ditugaskan untuk memastikan bahwa perubahan konfigurasi tidak hanya diuji secara menyeluruh sebelum implementasi tetapi juga bahwa perubahan konfigurasi dilakukan oleh individu yang berwenang untuk membuat perubahan serta memastikan bahwa perubahan dicatat.

Instal TACACS+ di Debian Menggunakan Router Cisco

Instal TACACS+ di Debian Menggunakan Router Cisco Prinsip keamanan ini dikenal sebagai AAA (Triple-A) atau Autentikasi, Otorisasi, Dan Akuntansi. Ada dua sistem yang sangat menonjol yang menawarkan fungsionalitas AAA bagi administrator untuk mengamankan akses ke perangkat dan jaringan yang dilayani perangkat tersebut.

RADIUS (Layanan pengguna dial-in akses jarak jauh) dan Tacacs+ (Terminal Access Controller Access-Control System Plus).

Radius secara tradisional digunakan untuk mengotentikasi pengguna untuk mengakses jaringan yang kontras Tacacs Di TACAC secara tradisional digunakan untuk administrasi perangkat. Salah satu perbedaan besar antara kedua protokol ini adalah kemampuan TACAC untuk memisahkan fungsi AAA menjadi fungsi independen.

Manfaat pemisahan TACACS dari fungsi AAA adalah bahwa kemampuan pengguna untuk menjalankan perintah tertentu dapat dikontrol. Ini sangat menguntungkan bagi organisasi yang ingin menyediakan staf jaringan atau administrator TI lainnya dengan hak istimewa perintah yang berbeda pada tingkat yang sangat granular.

Artikel ini akan berjalan melalui pengaturan a Debian sistem untuk bertindak sebagai a Tacacs+ sistem.

Pengaturan Lingkungan

- Debian 8 diinstal dan konfigurasikan dengan konektivitas jaringan. Harap baca artikel ini tentang cara menginstal Debian 8

- Cisco Network Switch 2940 (sebagian besar perangkat Cisco lainnya akan berfungsi juga tetapi perintah pada sakelar/router dapat bervariasi).

Instalasi Perangkat Lunak TACACS di Debian 8

Langkah pertama dalam menyiapkan ini yang baru Tacacs server akan memperoleh perangkat lunak dari repositori. Ini mudah dicapai dengan penggunaan 'tepat' memerintah.

# apt-get install tacacs+

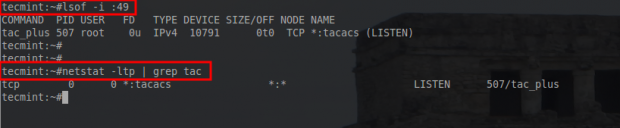

Perintah di atas akan menginstal dan memulai layanan server di port 49. Ini dapat dikonfirmasi dengan beberapa utilitas.

# lsof -i: 49 # netstat -ltp | grep tac

Dua perintah ini harus mengembalikan baris yang menunjukkan Tacacs Apakah mendengarkan di port 49 pada sistem ini.

Verifikasi Layanan TACACS

Verifikasi Layanan TACACS Pada saat ini Tacacs sedang mendengarkan koneksi di mesin ini. Sekarang saatnya untuk mengkonfigurasi Tacacs Layanan dan Pengguna.

Mengkonfigurasi Layanan dan Pengguna TACACS

Umumnya merupakan ide yang baik untuk mengikat layanan ke alamat IP tertentu jika server kebetulan memiliki banyak alamat. Untuk menyelesaikan tugas ini, opsi daemon default dapat dimodifikasi untuk menentukan alamat IP.

# nano/etc/default/tacacs+

File ini menentukan semua pengaturan daemon Tacacs sistem harus dimulai. Instalasi default hanya akan menentukan file konfigurasi. Dengan menambahkan a '-B' Argumen untuk file ini, alamat IP tertentu dapat digunakan untuk mendengarkan TACAC.

TACACS+ Konfigurasikan FileDaemon_opts = "-c/etc/tacacs+/tac_plus.conf " - Baris asli Daemon_opts = "-c/etc/tacacs+/tac_plus.conf -B x.X.X.X " - baris baru, dimana X.X.X.X adalah alamat IP untuk mendengarkan

Catatan Khusus di Debian: Untuk beberapa alasan mencoba memulai kembali Tacacs+ Layanan untuk membaca opsi daemon baru tidak berhasil (via Layanan TACACS_PLUS restart).

Masalahnya di sini tampaknya saat Tacacs dimulai melalui init skrip, The Pid secara statis diatur ke “Pidfile =/var/run/tac_plus.PID ” Namun saat “-B x.X.X.X" ditentukan sebagai opsi daemon, nama file PID diubah menjadi “/Var/run/tac_plus.pid.X.X.X.X".

Saya tidak sepenuhnya yakin apakah ini bug atau tidak tetapi untuk memerangi situasi sementara, seseorang dapat secara manual mengatur Pidfile dalam init skrip dengan mengubah garis menjadi “Pidfile =/var/run/tac_plus.pid.X.X.X.X" dimana x.X.X.X adalah alamat IP yang harus didengarkan TACACS dan kemudian memulai layanan dengan:

# layanan tacacs_plus mulai

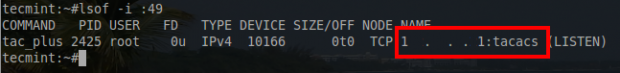

Setelah memulai ulang layanan, perintah LSOF dapat digunakan lagi untuk mengonfirmasi bahwa layanan TACACS mendengarkan di alamat IP yang benar.

# lsof -i: 49

Periksa Layanan TACACS

Periksa Layanan TACACS Seperti yang terlihat di atas, Tacacs sedang mendengarkan alamat IP pada alamat IP tertentu sebagaimana diatur dalam file default TACACS di atas. Pada titik ini pengguna dan set perintah spesifik perlu dibuat.

Informasi ini dikelola oleh file lain: '/etc/tacacs+/tac_plus.conf'. Buka file ini dengan editor teks untuk membuat modifikasi yang sesuai.

# nano/etc/tacacs+/tac_plus.conf

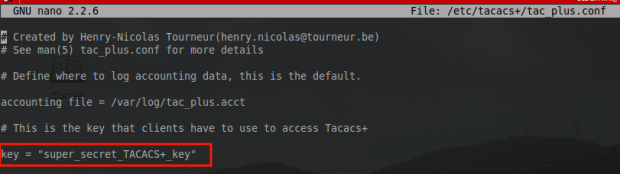

File ini adalah tempat semua Tacacs Spesifikasi harus berada (izin pengguna, daftar kontrol akses, kunci host, dll). Hal pertama yang perlu dibuat adalah a kunci untuk perangkat jaringan.

Ada banyak fleksibilitas dalam langkah ini. Kunci tunggal dapat dikonfigurasi untuk semua perangkat jaringan atau beberapa tombol dapat dikonfigurasi per perangkat. Opsi ini terserah pengguna tetapi panduan ini akan menggunakan kunci tunggal demi kesederhanaan.

tac_plus.conf - Buat kunci jaringankey = "super_secret_tacacs+_key"

Buat kunci TACACS

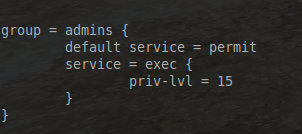

Buat kunci TACACS Setelah kunci telah dikonfigurasi, kelompok harus dibangun yang menentukan izin yang akan ditugaskan pengguna nanti. Membuat kelompok membuat delegasi izin lebih mudah. Di bawah ini adalah contoh menetapkan hak administrator penuh.

tac_plus.conf - Buat izin grupgrup = admin Default Service = Layanan Permit = exec priv-lvl = 15

Buat grup untuk TACACS

Buat grup untuk TACACS - Nama grup ditentukan oleh garis "grup = admin”Dengan admin menjadi nama grup.

- The "layanan default = izinBaris menunjukkan bahwa jika suatu perintah tidak ditolak secara eksplisit, maka izinkan secara implisit.

- The "service = exec priv-lvl = 15“Memungkinkan tingkat hak istimewa 15 Dalam mode EXEC pada perangkat Cisco (Privilege Level 15 adalah yang tertinggi pada peralatan Cisco).

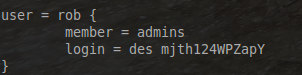

Sekarang pengguna perlu ditugaskan ke grup admin.

tac_plus.conf - Buat penggunauser = rob anggota = login admin = des mjth124wpzapy

Buat pengguna TACACS

Buat pengguna TACACS - Itu “Pengguna = Rob” bait memungkinkan nama pengguna Rob untuk mengakses beberapa sumber daya.

- Itu “Anggota = admin”Memberitahu TACACS+ untuk merujuk ke grup sebelumnya yang disebut Admin untuk daftar apa yang diizinkan oleh pengguna ini.

- Baris terakhir, “Login = DES MJTH124WPZAPI” adalah kata sandi yang dienkripsi untuk pengguna ini untuk mengotentikasi (jangan ragu untuk menggunakan cracker untuk mengetahui contoh kata sandi "kompleks" super ini)!

Penting: Secara umum adalah praktik terbaik untuk menempatkan kata sandi terenkripsi ke dalam file ini daripada teks biasa karena menambahkan sedikit keamanan jika seseorang harus membaca file ini dan tidak harus memiliki akses.

Ukuran pencegahan yang baik untuk ini adalah setidaknya menghapus akses dunia baca pada file konfigurasi juga. Ini dapat dicapai melalui perintah berikut:

# chmod o-r/etc/tacacs+/tac_plus.Conf # Service Tacacs_plus Reload

Pada titik ini sisi server siap untuk koneksi dari perangkat jaringan. Mari kita pergi ke Cisco beralih sekarang dan konfigurasikan untuk berkomunikasi dengan ini Debian Tacacs+ server.

Halaman: 1 2- « Menginstal LEMP (Linux, Nginx, MariaDB dan PHP) di Fedora 22

- Instal YouTube -DL - Alat Unduh Video Command Line untuk Linux »