Instal dan Konfigurasikan ConfigServer Security & Firewall (CSF) di Linux

- 635

- 134

- Dominick Barton

Jika Anda melihat posting pekerjaan yang terkait di mana saja, Anda akan melihat permintaan yang stabil untuk pro keamanan. Ini tidak hanya berarti bahwa cybersecurity adalah bidang studi yang menarik, tetapi juga yang sangat menguntungkan.

Dengan mengingat hal itu, dalam artikel ini kami akan menjelaskan cara menginstal dan mengonfigurasi Configserver Security & Firewall (juga dikenal sebagai CSF Singkatnya), suite keamanan penuh untuk Linux, dan berbagi beberapa kasus penggunaan yang khas. Anda kemudian dapat menggunakan CSF Sebagai firewall dan sistem deteksi kegagalan intrusi/login untuk mengeraskan server yang Anda bertanggung jawab.

Tanpa perpisahan lagi, mari kita mulai.

Menginstal dan Mengkonfigurasi CSF di Linux

Untuk memulai, harap dicatat itu Perl Dan libwww adalah prasyarat untuk menginstal CSF pada salah satu distribusi yang didukung (RHEL Dan Centos, OpenSuse, Debian, Dan Ubuntu). Karena harus tersedia secara default, tidak ada tindakan yang diperlukan pada bagian Anda kecuali salah satu langkah berikut mengembalikan kesalahan fatal (dalam hal ini, gunakan sistem manajemen paket untuk menginstal dependensi yang hilang).

# YUM Instal Perl-Libwww-Perl # Apt Install Libwww-Perl

Langkah 1 - Unduh CSF

# CD/USR/SRC # wget https: // unduh.ConfigServer.com/csf.tgz

Langkah 2 - Ekstrak Tarball CSF

# TAR XZF CSF.TGZ # CD CSF

Langkah 3 - Jalankan skrip instalasi CSF

Bagian dari proses ini akan memeriksa bahwa semua dependensi diinstal, membuat struktur dan file direktori yang diperlukan untuk antarmuka web, mendeteksi port yang saat ini terbuka, dan mengingatkan Anda untuk memulai kembali CSF Dan lfd Daemon setelah Anda selesai dengan konfigurasi awal.

# SH INSTAL.SH # Perl/USR/LOCAL/CSF/BIN/CSFTEST.pl

Output yang diharapkan dari perintah di atas adalah sebagai berikut:

Testing ip_tables/ptable_filter… ok tes pt_log… ok tes pt_multiport/xt_multiport… ok tes pt_reject… ok tes pte_state_tate uji pt_ct uji pte pt_ctate ... … Ok menguji ptable_nat/ept_dnat… ok Hasil: CSF harus berfungsi di server ini

Langkah 4: Nonaktifkan Firewall dan Konfigurasikan CSF

Cacat Firewalld Jika menjalankan dan mengkonfigurasi CSF.

# Systemctl Stop firewalld # systemctl nonaktifkan firewalld

Mengubah Pengujian = "1" ke Pengujian = "0" (jika tidak, lfd Daemon akan gagal untuk memulai) dan daftar port yang masuk dan keluar sebagai daftar yang dipisahkan koma (Tcp_in Dan Tcp_out, masing -masing) di /etc/csf/csf.conf Seperti yang ditunjukkan pada output di bawah ini:

# Testing Flag - Mengaktifkan pekerjaan cron yang membersihkan ptables jika masalah konfigurasi # saat Anda memulai CSF. Ini harus diaktifkan sampai Anda # yakin bahwa firewall berfungsi - i.e. jika Anda dikunci dari server # Anda! Kemudian ingatlah untuk mengaturnya ke 0 dan restart CSF saat Anda yakin # semuanya baik -baik saja. Menghentikan CSF akan menghapus garis dari /etc /crontab # # lfd tidak akan dimulai saat ini diaktifkan Pengujian = "0" # Izinkan port TCP yang masuk Tcp_in = "20,21,22,25,53,80,110.143.443.465.587.993.995" # Izinkan port TCP keluar Tcp_out = "20,21,22,25,53,80,110,113,443.587.993.995"

Setelah Anda senang dengan konfigurasi, simpan perubahan dan kembali ke baris perintah.

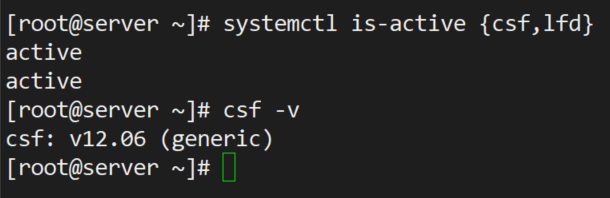

Langkah 5 - Mulai ulang dan uji CSF

# Systemctl Restart CSF, LFD # Systemctl Enable CSF, LFD # Systemctl IS -Active CSF, LFD # CSF -V

Uji firewall keamanan konfigurasi

Uji firewall keamanan konfigurasi Pada titik ini kami siap untuk mulai menyiapkan aturan firewall dan deteksi intrusi seperti yang dibahas selanjutnya.

Menyiapkan aturan deteksi CSF dan intrusi

Pertama, Anda akan ingin memeriksa aturan firewall saat ini sebagai berikut:

# csf -l

Anda juga dapat menghentikan mereka atau memuat ulang dengan:

# csf -f # csf -r

masing -masing. Pastikan untuk menghafal opsi ini - Anda akan membutuhkannya saat Anda melanjutkan, terutama untuk memeriksa setelah membuat perubahan dan memulai kembali CSF Dan lfd.

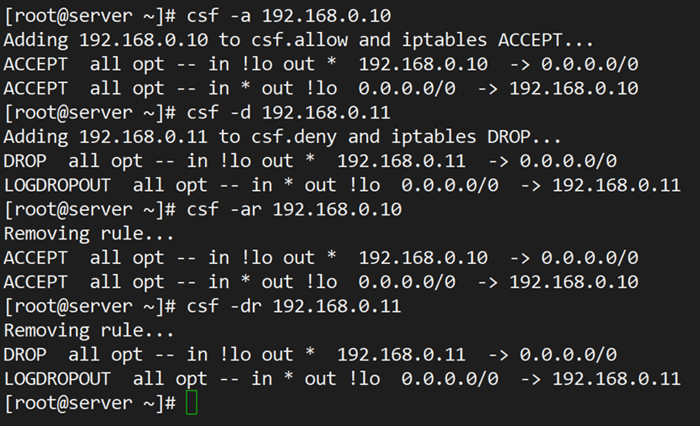

Contoh 1 - Mengizinkan dan Melarang Alamat IP

Untuk memungkinkan koneksi yang masuk dari 192.168.0.10.

# CSF -A 192.168.0.10

Demikian pula, Anda dapat menyangkal koneksi yang berasal dari 192.168.0.11.

# CSF -D 192.168.0.11

Anda dapat menghapus masing -masing aturan di atas jika Anda ingin melakukannya.

# csf -ar 192.168.0.10 # CSF -DR 192.168.0.11

CSF mengizinkan dan menyangkal alamat IP

CSF mengizinkan dan menyangkal alamat IP Perhatikan bagaimana penggunaannya -ar atau -dr Di atas menghilangkan aturan yang ada dan tolak yang terkait dengan alamat IP yang diberikan.

Contoh 2 - Membatasi koneksi yang masuk berdasarkan sumber

Bergantung pada penggunaan yang dimaksudkan dari server Anda, Anda mungkin ingin membatasi koneksi yang masuk ke nomor yang aman berdasarkan port. Untuk melakukannya, buka /etc/csf/csf.conf dan cari Connlimit. Anda dapat menentukan beberapa port; pasangan koneksi dipisahkan oleh koma. Misalnya,

Connlimit = "22; 2,80; 10"

hanya akan mengizinkan 2 Dan 10 Koneksi yang masuk dari sumber yang sama ke port TCP 22 Dan 80, masing -masing.

Contoh 3 - Mengirim peringatan melalui email

Ada beberapa jenis peringatan yang dapat Anda pilih. Mencari Email_alert Pengaturan di /etc/csf/csf.conf dan pastikan mereka diatur ke "1" untuk menerima peringatan terkait. Misalnya,

Lf_ssh_email_alert = "1" lf_su_email_alert = "1"

akan menyebabkan peringatan dikirim ke alamat yang ditentukan Lf_alert_to Setiap kali seseorang berhasil masuk melalui SSH atau beralih ke akun lain menggunakan su memerintah.

Opsi dan penggunaan konfigurasi CSF

Opsi berikut ini digunakan untuk memodifikasi dan mengontrol konfigurasi CSF. Semua file konfigurasi CSF terletak di bawah /etc/csf direktori. Jika Anda memodifikasi salah satu file berikut, Anda perlu memulai kembali daemon CSF untuk mengambil perubahan.

- CSF.conf : File konfigurasi utama untuk mengendalikan CSF.

- CSF.mengizinkan : Daftar alamat IP dan CIDR yang diizinkan di firewall.

- CSF.membantah : Daftar alamat IP dan CIDR yang ditolak di firewall.

- CSF.mengabaikan : Daftar alamat IP dan CIDR yang diabaikan di firewall.

- CSF.*mengabaikan : Daftar berbagai file abaikan pengguna, IP.

Hapus firewall CSF

Jika Anda ingin menghapus CSF Firewall sepenuhnya, cukup jalankan skrip berikut yang terletak di bawah /etc/csf/uninstall.SH direktori.

#/etc/csf/uninstall.SH

Perintah di atas akan menghapus firewall CSF sepenuhnya dengan semua file dan folder.

Ringkasan

Di artikel ini kami telah menjelaskan cara menginstal, mengkonfigurasi, dan menggunakan CSF Sebagai firewall dan sistem deteksi intrusi. Harap dicatat bahwa lebih banyak fitur diuraikan CSF.conf.

Misalnya, jika Anda berada dalam bisnis hosting web, Anda dapat mengintegrasikan CSF dengan solusi manajemen seperti cpanel, WHM, atau webmin terkenal.

Apakah Anda memiliki pertanyaan atau komentar tentang artikel ini? Jangan ragu untuk mengirimi kami pesan menggunakan formulir di bawah ini. Kami menantikan kabar dari Anda!

- « Cara mengkonfigurasi ulang paket yang diinstal di ubuntu dan debian

- Cara menamai atau mengganti nama wadah Docker »