Cara menggunakan otentikasi dua faktor dengan ubuntu

- 3326

- 170

- Darryl Ritchie

Seiring waktu, nama pengguna dan kata sandi tradisional telah terbukti tidak memadai dalam memberikan keamanan yang kuat untuk aplikasi dan sistem. Nama pengguna dan kata sandi dapat dengan mudah retak menggunakan sejumlah besar alat peretasan, membuat sistem Anda rentan terhadap pelanggaran. Untuk alasan ini, perusahaan atau entitas mana pun yang menganggap keamanan secara serius perlu diterapkan Otentikasi 2-Faktor.

Bahasa sehari -hari dikenal sebagai MFA (Otentikasi multi-faktor), Otentikasi 2-faktor menyediakan lapisan keamanan tambahan yang mengharuskan pengguna untuk memberikan detail tertentu seperti Kode, atau OTP (Satu kali kata sandi) sebelum atau sesudah mengotentikasi dengan nama pengguna dan kata sandi yang biasa.

Saat ini banyak perusahaan seperti Google, Facebook, Twitter, Dan AWS, Untuk menyebutkan beberapa memberikan pengguna pilihan pengaturan MFA untuk lebih melindungi akun mereka.

Dalam panduan ini, kami menunjukkan bagaimana Anda dapat menggunakan Otentikasi dua faktor dengan Ubuntu.

Langkah 1: Instal Paket PAM Google

Pertama, instal Google Pam kemasan. Pam, Singkatan untuk Modul Otentikasi Pluggable, adalah mekanisme yang menyediakan lapisan otentikasi tambahan pada platform Linux.

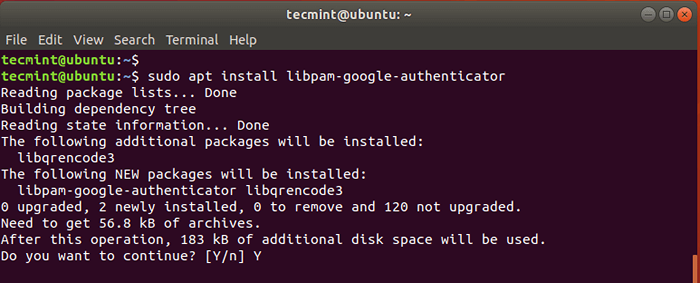

Paket di -host di Ubuntu Repositori, jadi lanjutkan dan gunakan perintah APT untuk menginstalnya sebagai berikut:

$ sudo apt instal libpam-google-authenticator

Saat diminta, tekan 'Y' dan tekan MEMASUKI untuk melanjutkan instalasi.

Instal Google Pam di Ubuntu

Instal Google Pam di Ubuntu Langkah 2: Instal aplikasi Google Authenticator di ponsel cerdas Anda

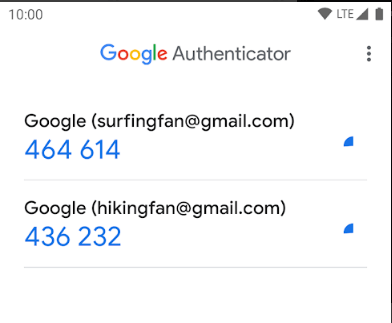

Selain itu, Anda perlu menginstal aplikasi Google Authenticator di Anda tablet atau smartphone. Aplikasi ini akan memberi Anda a 6 digit OTP kode yang memperbaharui secara otomatis setiap 30 detik.

Google Authenticator

Google Authenticator Langkah 3: Konfigurasikan Google Pam di Ubuntu

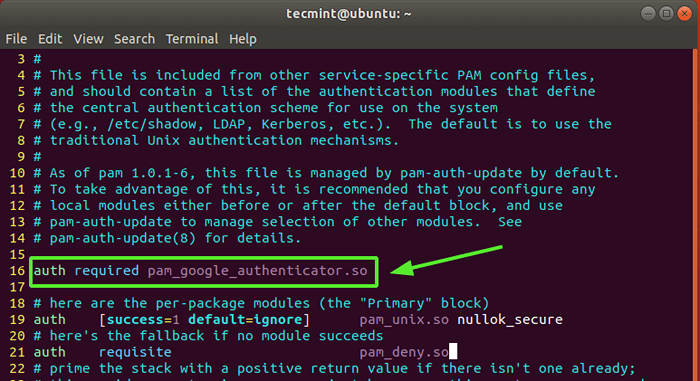

Dengan Google Authenticator Aplikasi di tempat, kami akan melanjutkan dan mengkonfigurasi paket Google PAM di Ubuntu dengan memodifikasi /etc/pam.d/common-auth file seperti yang ditunjukkan.

$ sudo vim /etc /pam.d/common-auth

Tambahkan baris di bawah ini ke file seperti yang ditunjukkan.

auth diperlukan Pam_google_Authenticator.Jadi

Konfigurasikan Pam di Ubuntu

Konfigurasikan Pam di Ubuntu Simpan file dan keluar.

Sekarang, jalankan perintah di bawah ini untuk menginisialisasi Pam.

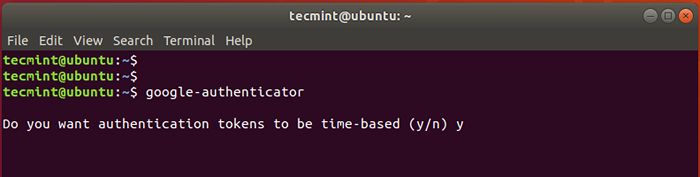

$ Google-authenticator

Ini akan membangkitkan beberapa pertanyaan di layar terminal Anda. Pertama, Anda akan ditanya apakah Anda ingin token otentikasi berbasis waktu.

Otentikasi berbasis waktu Token berakhir setelah waktu tertentu. Secara default, ini setelahnya 30 detik, di mana satu set token baru dihasilkan. Token ini dianggap lebih aman daripada token berbasis waktu, dan karenanya, ketik 'y' untuk ya dan tekan MEMASUKI.

Konfigurasikan Google Authenticator

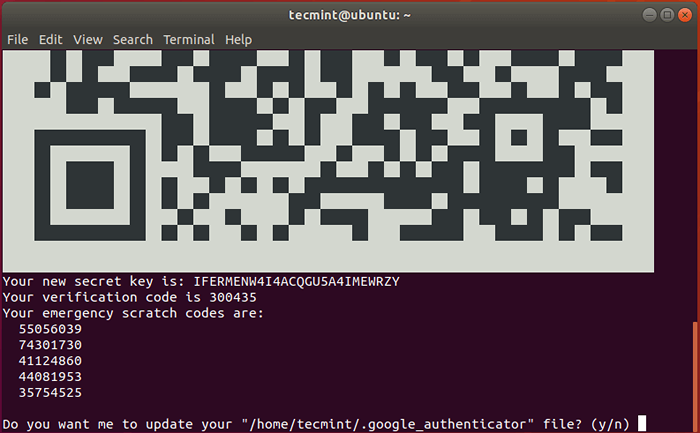

Konfigurasikan Google Authenticator Berikutnya, a Kode QR akan ditampilkan di terminal seperti yang ditunjukkan di bawah ini dan tepat di bawahnya, beberapa informasi akan ditampilkan. Informasi yang ditampilkan meliputi:

- Kunci rahasia

- Kode verifikasi

- Kode goresan darurat

Anda perlu menyimpan informasi ini ke lemari besi untuk referensi di masa mendatang. Itu Kode goresan darurat sangat berguna jika Anda kehilangan perangkat authenticator Anda. Jika sesuatu terjadi pada perangkat otentikasi Anda, gunakan kode.

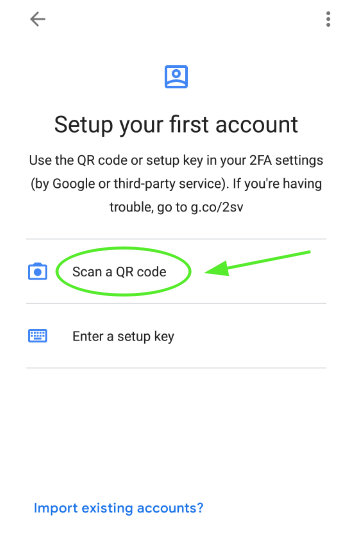

Luncurkan Google Authenticator Aplikasi di perangkat pintar Anda dan pilih 'Pindai kode QR'untuk memindai kode QR yang disajikan.

Pindai kode QR

Pindai kode QR CATATAN: Anda perlu memaksimalkan jendela terminal untuk memindai seluruh kode QR. Setelah kode QR dipindai, OTP enam digit yang berubah setiap 30 detik akan ditampilkan di aplikasi.

Kode QR

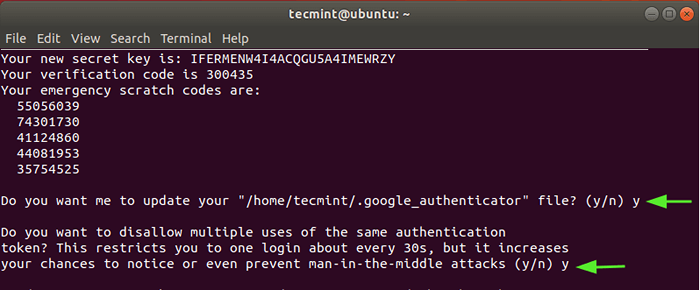

Kode QR Setelah itu, pilih 'y' Untuk memperbarui file Google Authenticator di folder rumah Anda.

Pada prompt berikutnya, batasi login menjadi hanya satu log di setiap 30 detik untuk mencegah serangan yang mungkin timbul karena serangan manusia-di-tengah. Jadi pilih 'y'

Perbarui Google Authenticator-File

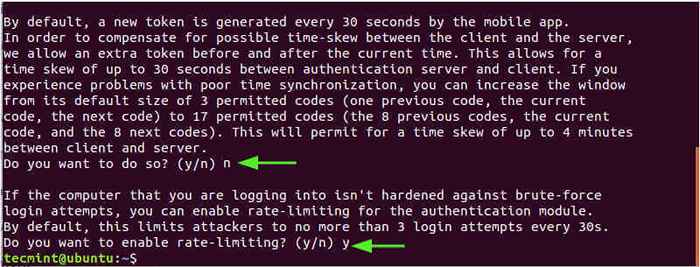

Perbarui Google Authenticator-File Di prompt berikutnya, pilih 'N' Untuk melarang perpanjangan durasi waktu yang membahas waktu-jepit antara server dan klien. Ini adalah pilihan yang lebih aman kecuali Anda mengalami tantangan dengan sinkronisasi waktu yang buruk.

Dan akhirnya, aktifkan pembatasan tingkat saja 3 upaya login.

Aktifkan pembatasan tingkat

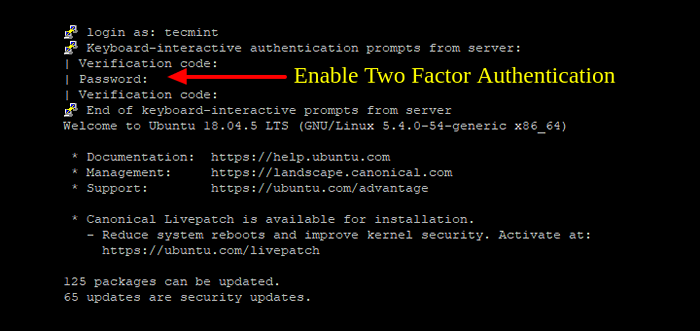

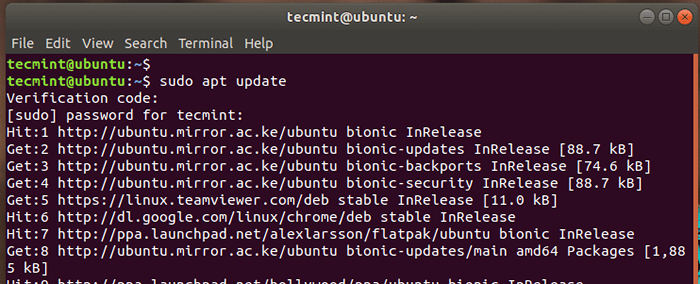

Aktifkan pembatasan tingkat Pada titik ini, kami telah selesai menerapkan Otentikasi 2-Faktor fitur. Bahkan, jika Anda menjalankan perintah sudo apa pun, Anda akan diminta untuk kode verifikasi yang dapat Anda peroleh dari Aplikasi Google Authenticator.

Verifikasi otentikasi google

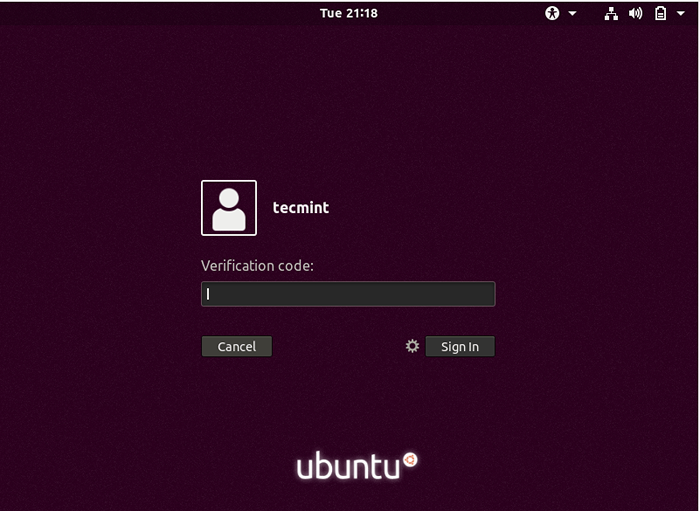

Verifikasi otentikasi google Anda dapat lebih lanjut memverifikasi ini dengan me -reboot dan setelah Anda sampai ke layar login, Anda akan diminta untuk memberikan kode verifikasi Anda.

Ubuntu Google Authentication Login

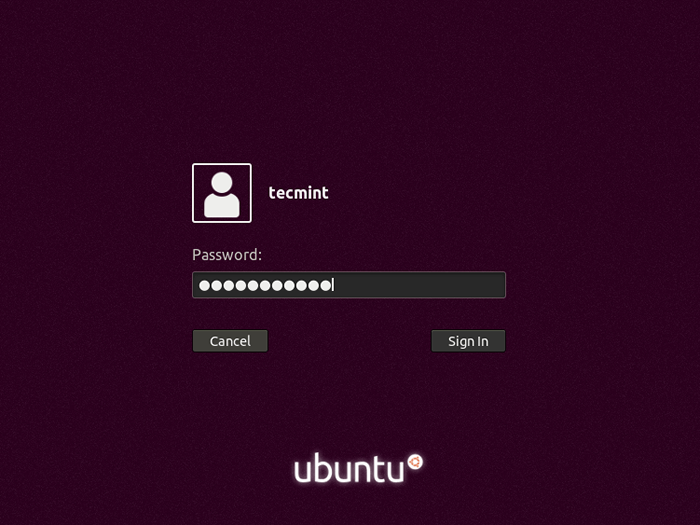

Ubuntu Google Authentication Login Setelah Anda memberikan kode Anda dari Google Authenticator aplikasi, cukup berikan kata sandi Anda untuk mengakses sistem Anda.

Kata Sandi Login Ubuntu

Kata Sandi Login Ubuntu Langkah 4: Mengintegrasikan SSH dengan Google Authenticator

Jika Anda berniat menggunakan Ssh dengan google Pam modul, Anda perlu mengintegrasikan keduanya. Ada dua cara Anda dapat mencapai ini.

Untuk otentikasi kata sandi ssh

Untuk mengaktifkan Ssh Otentikasi kata sandi untuk pengguna biasa, pertama, buka default Ssh file konfigurasi.

$ sudo vim/etc/ssh/sshd_config

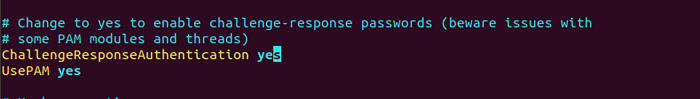

Dan atur atribut berikut ke 'Ya' seperti yang ditunjukkan

Aktifkan otentikasi kata sandi ssh

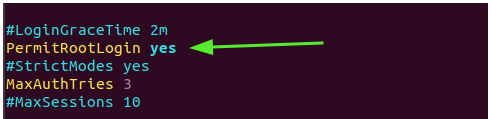

Aktifkan otentikasi kata sandi ssh Untuk pengguna root, atur 'Leverrootlogin' atribut untuk 'Ya'.

Permitrootlogin ya

Mengizinkan login root

Mengizinkan login root Simpan file dan keluar.

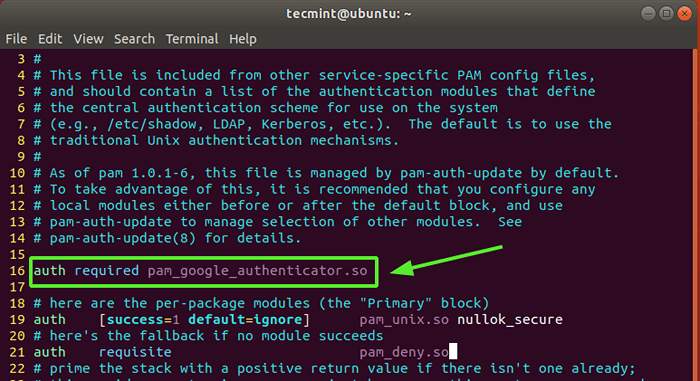

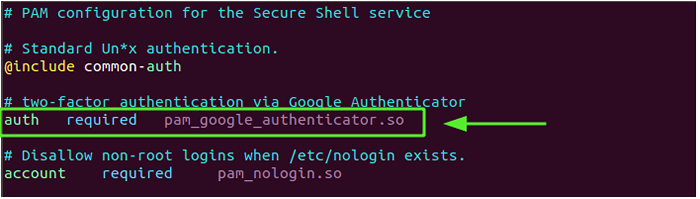

Selanjutnya, ubah Pam aturan untuk Ssh

$ sudo vim /etc /pam.d/sshd

Kemudian tambahkan baris berikut

auth diperlukan Pam_google_Authenticator.Jadi

Otentikasi SSH Pam

Otentikasi SSH Pam Terakhir, restart Ssh Layanan untuk perubahan mulai berlaku.

$ sudo systemctl restart ssh

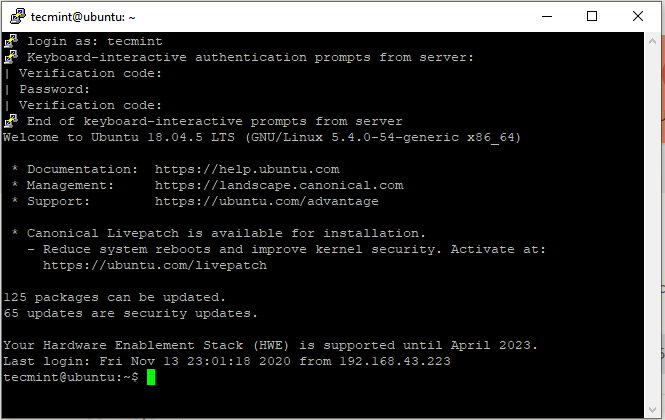

Dalam contoh di bawah ini, kami masuk ke Ubuntu Sistem dari klien Putty.

Login Ubuntu SSH

Login Ubuntu SSH Untuk otentikasi kunci publik SSH

Jika Anda menggunakan Otentikasi kunci publik, Ulangi langkah -langkah di atas dan tambahkan garis yang ditunjukkan di bagian bawah /etc/ssh/sshd_config mengajukan.

AuthenticationMethods PublicKey, Keyboard-Interactive

Sekali lagi, edit Pam aturan untuk Ssh Daemon.

$ sudo vim /etc /pam.d/sshd

Kemudian tambahkan baris berikut.

auth diperlukan Pam_google_Authenticator.Jadi

Otentikasi kunci publik ssh

Otentikasi kunci publik ssh Simpan file dan restart layanan SSH seperti yang kita lihat sebelumnya.

$ sudo systemctl restart ssh

Nonaktifkan otentikasi dua faktor di Ubuntu

Jika Anda kehilangan perangkat autentikasi atau kunci rahasia Anda, jangan menjadi gila. Anda dapat dengan mudah menonaktifkan lapisan otentikasi 2FA dan kembali ke metode login nama pengguna/kata sandi sederhana Anda.

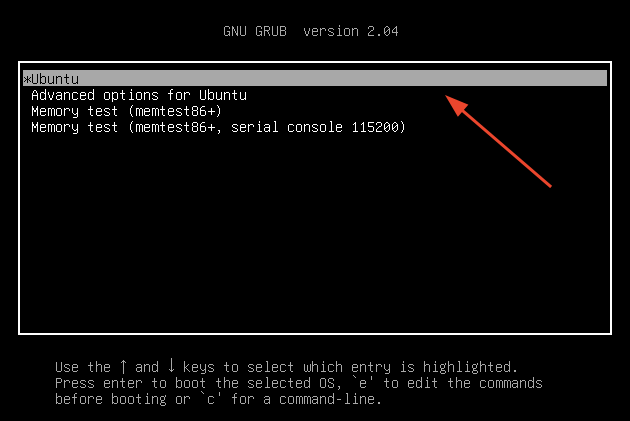

Pertama, restart sistem Anda dan tekan 'e' di entri grub pertama.

Ubuntu Grub Menu

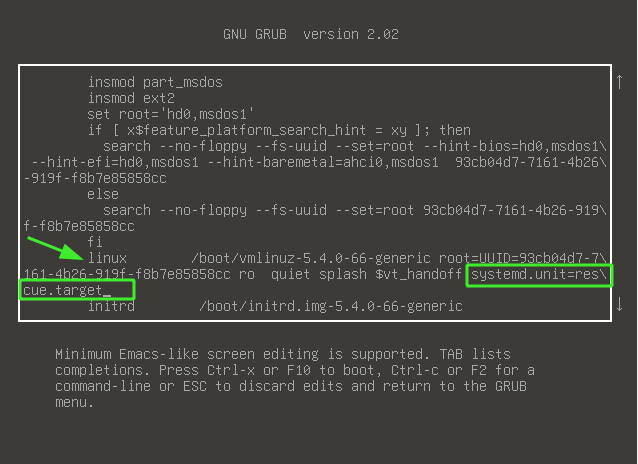

Ubuntu Grub Menu Gulir dan temukan garis yang dimulai dengan Linux dan diakhiri dengan tenang splash $ vt_handoff. Tambahkan garis Systemd.unit = penyelamatan.target dan tekan Ctrl + x untuk masuk ke mode penyelamatan

Edit parameter ubuntu grub

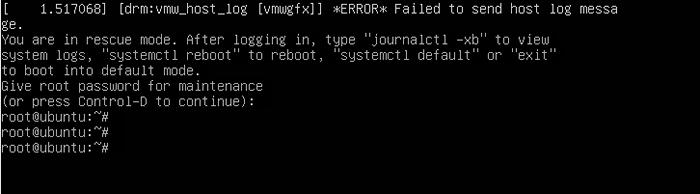

Edit parameter ubuntu grub Setelah Anda mendapatkan shell, berikan kata sandi root dan tekan MEMASUKI.

Mode Penyelamatan Ubuntu

Mode Penyelamatan Ubuntu Selanjutnya, lanjutkan dan hapus .Google-authenticator file di direktori home Anda sebagai berikut. Pastikan untuk mengganti nama pengguna dengan nama pengguna Anda sendiri.

# rm/home/username/.Google_Authenticator

Lalu edit /etc/pam.d/common-auth mengajukan.

# $ vim /etc /pam.d/common-auth

Komentar atau hapus baris berikut:

auth diperlukan Pam_google_Authenticator.Jadi

Simpan file dan reboot sistem Anda. Di layar login, Anda hanya akan diminta untuk memberikan nama pengguna dan kata sandi Anda untuk mengotentikasi.

Dan ini membawa kita ke akhir artikel ini. Kami akan senang mendengar bagaimana hasilnya.

- « Cara mempercepat nginx dengan cache pernis di centos 7

- Cara bekerja dengan markdown rasa gitub di linux »