Cara Mengatur Otentikasi Dua Faktor untuk SSH di Fedora

- 859

- 123

- Karl O'Connell DDS

Setiap hari tampaknya ada banyak pelanggaran keamanan yang dilaporkan di mana data kami berada dalam bahaya. Terlepas dari kenyataan bahwa SSH adalah cara yang aman untuk membuat koneksi dari jarak jauh ke sistem Linux, tetapi tetap saja, pengguna yang tidak dikenal dapat memperoleh akses ke mesin Linux Anda jika mereka mencuri kunci SSH Anda, bahkan jika Anda menonaktifkan kata sandi atau hanya mengizinkan koneksi SSH selesai kunci publik dan pribadi.

Dalam artikel ini, kami akan menjelaskan cara mengatur otentikasi dua faktor (2fa) untuk ssh on Fedora Distribusi Linux menggunakan Google Authenticator untuk mengakses sistem Linux jarak jauh dengan cara yang lebih aman dengan menyediakan a Totp (Kata sandi satu kali berbasis waktu) Angka yang dihasilkan secara acak oleh aplikasi authenticator pada perangkat seluler.

Baca juga: Cara Mengatur Otentikasi Dua Faktor untuk Login SSH di Centos dan Debian

Perhatikan bahwa, Anda dapat menggunakan aplikasi otentikasi dua arah untuk perangkat seluler Anda yang kompatibel dengan Totp algoritma. Ada banyak aplikasi gratis yang tersedia untuk Android atau iOS yang mendukung Totp Dan Google Authenticator, Tapi artikel ini menggunakan Google Authenticator sebagai contoh.

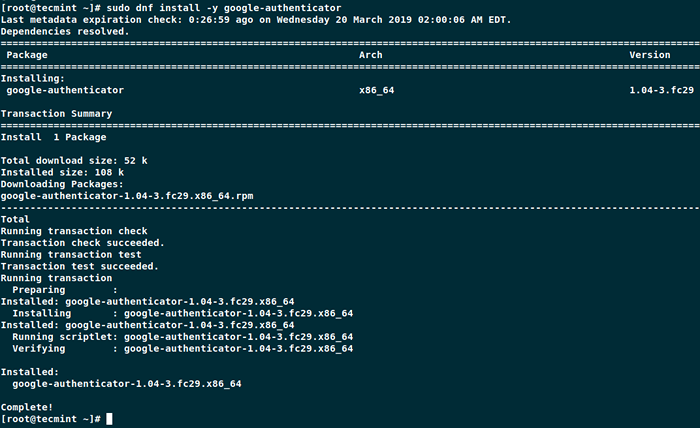

Menginstal Google Authenticator di Fedora

Pertama, instal Google Authenticator Aplikasi di server fedora Anda menggunakan perintah DNF berikut.

$ sudo dnf instal -y Google -authenticator

Instal Google Authenticator di Fedora

Instal Google Authenticator di Fedora Sekali Google Authenticator diinstal, Anda sekarang dapat menjalankan aplikasi.

$ Google-authenticator

Aplikasi meminta Anda dengan sejumlah pertanyaan. Cuplikan berikut menunjukkan kepada Anda cara menjawab untuk pengaturan yang cukup aman.

Apakah Anda ingin token otentikasi berbasis waktu (Y/T)yApakah Anda ingin saya memperbarui "/rumah/pengguna/Anda/.Google_Authenticator "File (Y/T)?y

Menghasilkan token otentikasi

Menghasilkan token otentikasi Aplikasi ini memberi Anda kunci rahasia, kode verifikasi, dan kode pemulihan. Simpan kunci ini di lokasi aman yang aman, karena kunci ini adalah satu -satunya cara untuk mengakses server Anda jika Anda kehilangan perangkat seluler Anda.

Menyiapkan otentikasi ponsel

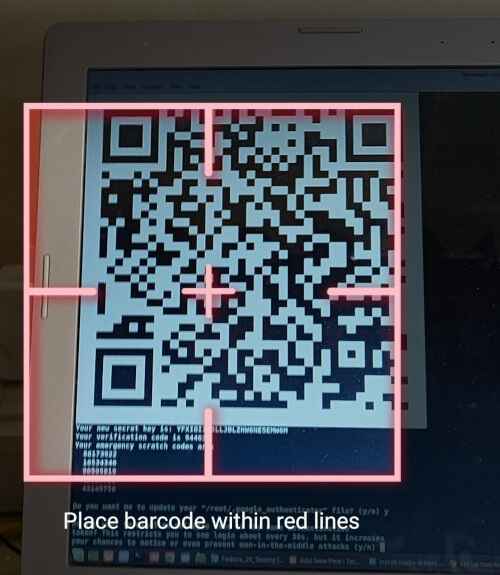

Di ponsel Anda, buka App Store Google Play atau iTunes dan cari Google Authenticator dan instal aplikasi.

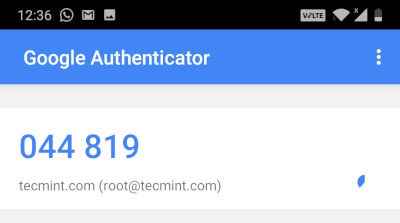

Sekarang buka Google Authenticator Aplikasi di ponsel Anda dan pindai kode QR yang ditampilkan di layar terminal Fedora. Setelah pemindaian kode QR selesai, Anda akan mendapatkan nomor yang dihasilkan secara acak dengan aplikasi authenticator dan menggunakan nomor ini setiap kali Anda terhubung ke server fedora Anda dari jarak jauh.

Pindai kode QR menggunakan Authenticator

Pindai kode QR menggunakan Authenticator Selesaikan Konfigurasi Google Authenticator

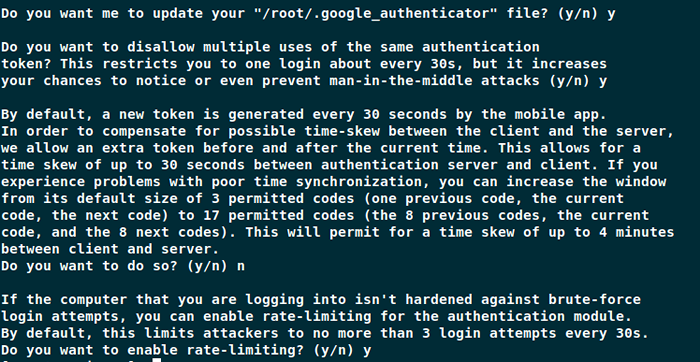

Itu Google Authenticator Aplikasi mengajukan pertanyaan lebih lanjut dan contoh berikut menunjukkan cara menjawabnya untuk mengatur konfigurasi yang aman.

Selesaikan Google Authenticator-Setup

Selesaikan Google Authenticator-Setup Sekarang Anda perlu mengonfigurasi SSH untuk menggunakan otentikasi dua arah baru seperti yang dijelaskan di bawah ini.

Konfigurasikan SSH untuk menggunakan Google Authenticator

Untuk mengonfigurasi SSH untuk digunakan Authenticator Aplikasi, Pertama Anda perlu memiliki koneksi SSH yang berfungsi menggunakan tombol SSH publik, karena kami akan menonaktifkan koneksi kata sandi.

Membuka /etc/pam.d/sshd File di server Anda.

$ sudo vi /etc /pam.d/sshd

Komentar keluar AUTH Substack Password-Auth baris di file.

#Auth Substack Password-Auth

Selanjutnya, tempatkan baris berikut ke akhir file.

auth Pam_google_authenticator yang cukup.Jadi

Simpan dan tutup file.

Selanjutnya, buka dan edit /etc/ssh/sshd_config mengajukan.

$ sudo vi/etc/ssh/sshd_config

Cari ChallengeresponseAuthentication berbaris dan ubah menjadi Ya.

ChallengeresponseAuthentication Ya

Cari PasswordAuthentication berbaris dan ubah menjadi TIDAK.

Kata sandi no

Selanjutnya, tempatkan baris berikut ke akhir file.

AuthenticationMethods PublicKey, kata sandi publickey, interaktif keyboard

Simpan dan tutup file, lalu restart SSH.

$ sudo systemctl restart sshd

Menguji Otentikasi Dua Faktor di Fedora

Sekarang cobalah untuk terhubung ke server Anda dari jarak jauh, ia akan meminta Anda untuk memasukkan kode verifikasi.

$ ssh [email dilindungi] Kode verifikasi:

Kode verifikasi dihasilkan secara acak di ponsel Anda oleh aplikasi authenticator Anda. Karena perubahan kode yang dihasilkan setiap beberapa detik, Anda harus memasukkannya dengan cepat sebelum menciptakan yang baru.

Kode Verifikasi Authenticator

Kode Verifikasi Authenticator Jika Anda memasukkan kode verifikasi yang salah, Anda tidak akan dapat terhubung ke sistem, dan Anda akan mendapatkan kesalahan yang ditolak izin berikut.

$ ssh [email dilindungi] Kode Verifikasi: Kode Verifikasi: Kode Verifikasi: Izin ditolak (keyboard-interactive).

Kesimpulan

Dengan menerapkan otentikasi dua arah yang mudah ini, Anda telah menambahkan lapisan keamanan tambahan ke sistem Anda dan juga ini membuat lebih sulit bagi pengguna yang tidak dikenal untuk mendapatkan akses ke server Anda.

- « Cara Menginstal Distribusi Linux Devuan di Raspberry Pi 3

- Cara Menemukan dan Menginstal Aplikasi Perangkat Lunak di Fedora Linux »