Cara mengatur sistem file terenkripsi dan menukar ruang menggunakan alat 'cryptsetup' di linux - bagian 3

- 1104

- 78

- Darryl Ritchie

A Lfce (kependekan dari Linux Foundation Certified Engineer ) dilatih dan memiliki keahlian untuk menginstal, mengelola, dan memecahkan masalah layanan jaringan dalam sistem Linux, dan bertanggung jawab atas desain, implementasi, dan pemeliharaan arsitektur sistem yang berkelanjutan.

Enkripsi Sistem File Linux

Enkripsi Sistem File Linux Memperkenalkan Program Sertifikasi Linux Foundation (LFCE).

Gagasan di balik enkripsi adalah untuk hanya memungkinkan orang tepercaya untuk mengakses data sensitif Anda dan melindunginya dari jatuh ke tangan yang salah jika terjadi kehilangan atau pencurian mesin / hard disk Anda.

Secara sederhana, kunci digunakan untuk “kunciAkses ke informasi Anda, sehingga tersedia saat sistem berjalan dan dibuka oleh pengguna yang berwenang. Ini menyiratkan bahwa jika seseorang mencoba memeriksa konten disk (menyumbatnya ke sistemnya sendiri atau dengan mem -boot mesin dengan LiveCD/DVD/USB), ia hanya akan menemukan data yang tidak dapat dibaca alih -alih file yang sebenarnya.

Dalam artikel ini kita akan membahas cara mengatur sistem file terenkripsi DM-Crypt (Pendek untuk mapper perangkat dan kriptografi), alat enkripsi tingkat kernel standar. Harap dicatat itu sejak DM-Crypt adalah alat level blok, hanya dapat digunakan untuk mengenkripsi perangkat lengkap, partisi, atau perangkat loop (tidak akan berfungsi pada file atau direktori reguler).

Mempersiapkan perangkat drive / partisi / loop untuk enkripsi

Karena kami akan menghapus semua data yang ada di drive yang kami pilih (/dev/sdb), Pertama -tama, kita perlu melakukan cadangan file penting yang terkandung dalam partisi itu SEBELUM melanjutkan lebih jauh.

Bersihkan semua data dari /dev/sdb. Kami akan menggunakan DD Perintah di sini, tetapi Anda juga bisa melakukannya dengan alat lain seperti sobekan. Selanjutnya, kami akan membuat partisi di perangkat ini, /dev/sdb1, Mengikuti penjelasan di Bagian 4 - Buat partisi dan sistem file di Linux dari seri LFCS.

# dd if =/dev/urandom dari =/dev/sdb bs = 4096

Pengujian dukungan enkripsi

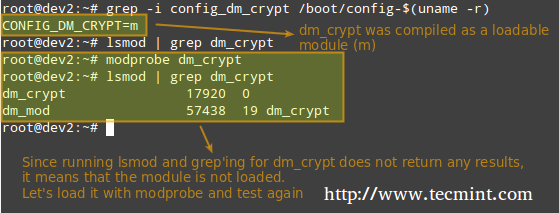

Sebelum kita melangkah lebih jauh, kita perlu memastikan bahwa kernel kita telah dikompilasi dengan dukungan enkripsi:

# grep -i config_dm_crypt /boot /config -$ (uname -r)

Periksa dukungan enkripsi

Periksa dukungan enkripsi Sebagaimana diuraikan dalam gambar di atas, DM-Crypt Modul kernel perlu dimuat untuk mengatur enkripsi.

Menginstal cryptsetup

Cryptsetup adalah antarmuka frontend untuk membuat, mengkonfigurasi, mengakses, dan mengelola sistem file terenkripsi menggunakan DM-Crypt.

# aptitude update && aptitude install cryptsetup [di ubuntu] # yum update && yum install cryptsetup [on centos] # zypper refresh && zypper install cryptsetup [on openSuse]

Menyiapkan partisi terenkripsi

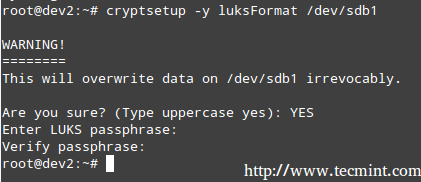

Mode operasi default untuk cryptsetup adalah Luks (Pengaturan Kunci Linux Unified) jadi kami akan tetap menggunakannya. Kita akan mulai dengan mengatur partisi Luks dan frasa sandi:

# cryptsetup -y luksformat /dev /sdb1

Membuat partisi terenkripsi

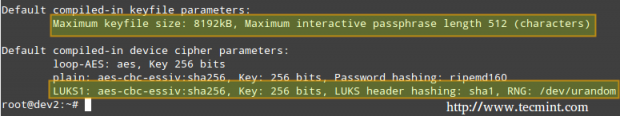

Membuat partisi terenkripsi Perintah di atas berjalan cryptsetup dengan parameter default, yang dapat terdaftar,

# cryptsetup --version

Parameter CryptSetup

Parameter CryptSetup Jika Anda ingin mengubah sandi, hash, atau kunci parameter, Anda dapat menggunakan -sandi, -hash, Dan -ukuran kunci Bendera, masing -masing, dengan nilai -nilai yang diambil dari /proc/crypto.

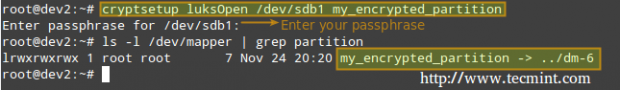

Selanjutnya, kita perlu membuka partisi LUKS (kita akan diminta untuk frasa sandi yang kita masukkan sebelumnya). Jika otentikasi berhasil, partisi terenkripsi kami akan tersedia di dalam /dev/mapper dengan nama yang ditentukan:

# cryptsetup luksopen /dev /sdb1 my_encrypted_partition

Partisi terenkripsi

Partisi terenkripsi Sekarang, kami akan memformat partisi sebagai ext4.

# mkfs.ext4/dev/mapper/my_encrypted_partition

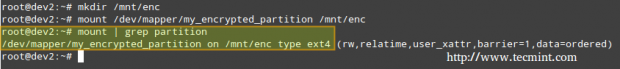

dan buat titik mount untuk memasang partisi terenkripsi. Akhirnya, kami mungkin ingin mengkonfirmasi apakah operasi pemasangan berhasil.

# mkdir/mnt/enc # mount/dev/mapper/my_encrypted_partition/mnt/enc mount | Partisi Grep

Pasang partisi terenkripsi

Pasang partisi terenkripsi Ketika Anda selesai menulis atau membaca dari sistem file terenkripsi Anda, cukup buka saja

# umount /mnt /enc

dan tutup partisi luks menggunakan,

# cryptesetup luksclose my_encrypted_partition

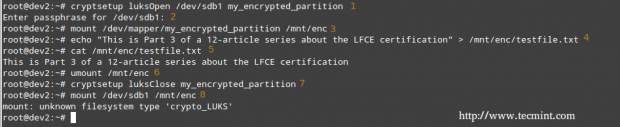

Enkripsi pengujian

Akhirnya, kami akan memeriksa apakah partisi terenkripsi kami aman:

1. Buka Partisi Luks

# cryptsetup luksopen /dev /sdb1 my_encrypted_partition

2. Masukkan frasa sandi Anda

3. Pasang partisi

# mount/dev/mapper/my_encrypted_partition/mnt/enc

4. Buat file dummy di dalam mount point.

# echo “Ini adalah bagian 3 dari seri 12-artikel tentang sertifikasi LFCE”>/mnt/enc/testfile.txt

5. Pastikan Anda dapat mengakses file yang baru saja Anda buat.

# cat/mnt/enc/testfile.txt

6. BUAT SISTEM FILE.

# umount /mnt /enc

7. Tutup partisi Luks.

# cryptsetup luksclose my_encrypted_partition

8. Cobalah untuk memasang partisi sebagai sistem file biasa. Itu harus menunjukkan kesalahan.

# mount /dev /sdb1 /mnt /enc

Enkripsi uji pada partisi

Enkripsi uji pada partisi Enkripsi ruang swap untuk keamanan lebih lanjut

Itu frasa sandi Anda masuk sebelumnya untuk menggunakan partisi terenkripsi disimpan di Ram Memori saat terbuka. Jika seseorang bisa mendapatkan kunci ini, dia akan dapat mendekripsi data. Ini sangat mudah dilakukan dalam kasus laptop, karena saat hibernasi isi RAM disimpan di partisi swap.

Untuk menghindari meninggalkan salinan kunci Anda yang dapat diakses oleh pencuri, mengenkripsi partisi swap mengikuti langkah -langkah ini:

1 Buat partisi yang akan digunakan sebagai swap dengan ukuran yang sesuai (/dev/sdd1 dalam kasus kami) dan mengenkripsi seperti yang dijelaskan sebelumnya. Sebutkan saja "menukar" untuk kenyamanan.'

2.Atur sebagai swap dan aktifkan.

# mkswap/dev/mapper/swap # swapon/dev/mapper/swap

3. Selanjutnya, ubah entri yang sesuai /etc/fstab.

/dev/mapper/swap tidak ada swap sw 0 0

4. Akhirnya, edit /etc/crypttab dan reboot.

swap /dev /sdd1 /dev /urandom swap

Setelah sistem selesai boot, Anda dapat memverifikasi status ruang swap:

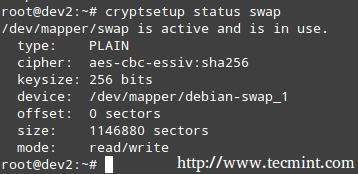

# cryptsetup status swap

Periksa status enkripsi swap

Periksa status enkripsi swap Ringkasan

Dalam artikel ini kami telah menjelajahi cara mengenkripsi partisi dan menukar ruang. Dengan pengaturan ini, data Anda harus sangat aman. Jangan ragu untuk bereksperimen dan jangan ragu untuk menghubungi kami kembali jika Anda memiliki pertanyaan atau komentar. Cukup gunakan formulir di bawah ini - kami akan senang mendengar dari Anda!

Menjadi Insinyur Bersertifikat Linux- « Cara menginstal, mengamankan dan penyetelan kinerja server basis data mariadb

- Menyiapkan Sistem File Linux Standar dan Mengkonfigurasi Server NFSV4 - Bagian 2 »