Cara mengatur modsecurity dengan apache di debian/ubuntu

- 2269

- 357

- Ricardo Gottlieb

Itu Apache server web sangat dapat disesuaikan dan dapat dikonfigurasi dalam berbagai cara sesuai kebutuhan Anda. Ada banyak modul pihak ketiga yang dapat Anda gunakan untuk mengonfigurasi Apache sesuai preferensi Anda.

Modsecurity adalah sumber terbuka Waf (Firewall Aplikasi Web) Itu asli dari webserver Apache. Awalnya hanya modul Apache tetapi telah berkembang dari tahun ini untuk menjadi firewall aplikasi web lengkap. Sekarang didukung oleh Nginx dan bahkan IIS.

Modsecurity Periksa permintaan yang masuk ke server web terhadap serangkaian aturan yang telah ditentukan sebelumnya. Biasanya, ini memberikan seperangkat aturan yang dikenal sebagai CRS (Set aturan inti) yang melindungi situs web dari berbagai serangan aplikasi web seperti SQL Injection, XSS, dan pembajakan sesi di antara eksploitasi lainnya.

[Anda mungkin juga suka: 5 alat untuk memindai server Linux untuk malware dan rootkit]

Itu Modsecurity Aplikasi Firewall membentuk bagian integral dari PCI DSS Kepatuhan dalam Situs Perisai dari Serangan Eksternal. Saat modul diaktifkan, ia memicu '403 kesalahan terlarang' yang hanya menyiratkan bahwa Anda memiliki izin yang tidak cukup untuk mengakses sumber daya pada server web.

Di panduan ini, kami akan menunjukkan kepada Anda cara mengatur dan mengonfigurasi Modsecurity bekerja dengan Apache pada Debian Dan Ubuntu Linux.

Langkah 1: Instal Modsecurity di Ubuntu

Langkah pertama adalah menginstal Modsecurity. Kami akan mulai dengan, pertama, menyegarkan daftar paket sebagai berikut:

$ sudo pembaruan apt

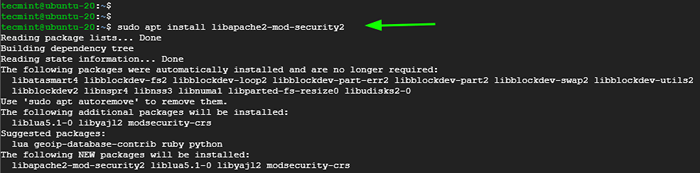

Selanjutnya, instal Modsecurity Paket bersama dependensi dan perpustakaan lainnya.

$ sudo apt install libapache2-mod-security2

Instal Modsecurity di Ubuntu

Instal Modsecurity di Ubuntu Setelah itu, aktifkan modul.

$ sudo a2enmod security2

Kemudian restart server web apache untuk menerapkan perubahan.

$ sudo systemctl restart apache2

Pada saat ini, Modsecurity berhasil diinstal. Sekarang mari kita konfigurasikan.

Langkah 2: Mengkonfigurasi ModSecurity di Ubuntu

Secara default, Modsecurity hanya dikonfigurasi untuk mendeteksi dan mencatat aktivitas yang mencurigakan. Kita perlu melakukan langkah ekstra dan mengonfigurasinya untuk tidak hanya mendeteksi tetapi juga memblokir aktivitas yang mencurigakan.

Salin, default Modsecurity file konfigurasi - modsecurity.conf-direkomendasikan - ke file baru sebagaimana ditentukan dalam perintah di bawah ini.

$ sudo cp/etc/modsecurity/modsecurity.conf-direcomended/etc/modsecurity/modsecurity.conf

Menggunakan editor teks pilihan Anda, buka file

$ sudo nano/etc/modsecurity/modsecurity.conf

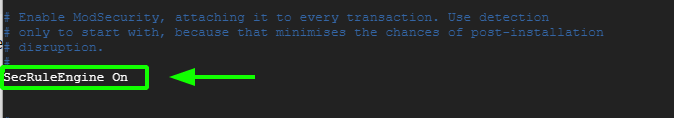

Temukan garis:

Deteksi Secruleengine hanya

Atur ke:

Secruleengine on

Mengkonfigurasi ModSecurity di Ubuntu

Mengkonfigurasi ModSecurity di Ubuntu Simpan perubahan dan keluar dari file.

Untuk menerapkan perubahan Apache, mulai ulang server web.

$ sudo systemctl restart apache2

Langkah 3: Unduh OWASP ModSecurity Core Ruleset

Langkah selanjutnya adalah mengunduh set aturan inti OWASP ModSecurity Core terbaru (CRS) dari halaman GitHub.

Klon Repositori Owasp Git seperti yang ditunjukkan.

$ git clone https: // github.com/coreruleset/coreruleset.git

Menavigasi ke direktori.

$ cd coreruleset/

Pastikan untuk memindahkan CRS-SETUP.conf.contoh file ke direktori modsecurity dan ganti namanya CRS-SETUP.conf.

$ sudo mv crs-setup.conf.Contoh/etc/modsecurity/crs-setup.conf

Selain itu, pindahkan aturan direktori ke modsecurity direktori juga.

$ SUDO MV Aturan//etc/modsecurity/

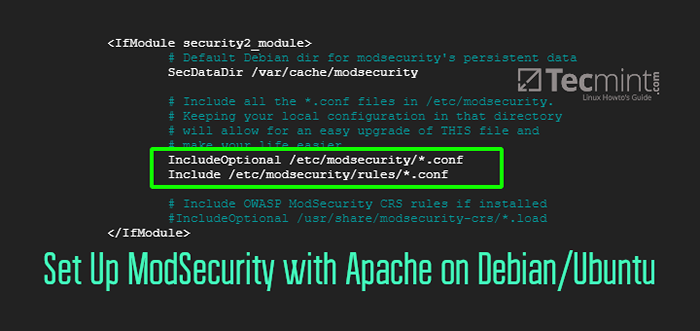

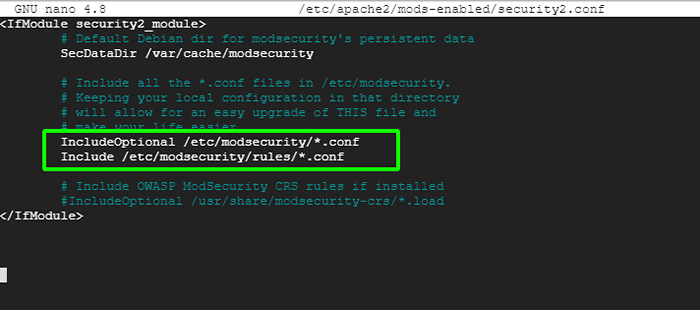

Selanjutnya, edit keamanan2.conf mengajukan.

$ sudo nano/etc/apache2/mods-enabled/security2.conf

Pastikan itu berisi baris berikut.

Termasuk opsional/etc/modsecurity/*.conf disertakan/etc/modsecurity/aturan/*.conf

Konfigurasikan aturan ModSecurity di Ubuntu

Konfigurasikan aturan ModSecurity di Ubuntu Lalu restart Apache Agar perubahan bertahan.

$ sudo systemctl restart apache2

Mari kita uji konfigurasi modsecurity kami.

Langkah 4: Menguji Konfigurasi Modsecurity di Ubuntu

Terakhir, kita perlu mengujinya Modsecurity dapat mendeteksi dan memblokir lalu lintas HTTP yang mencurigakan. Untuk mencapai ini, kita perlu mengedit file host virtual default.

$ sudo nano/etc/apache2/situs-tersedia/000-default.conf

Selanjutnya, kami akan membuat aturan pemblokiran yang akan memblokir akses ke URL tertentu saat diakses oleh browser web.

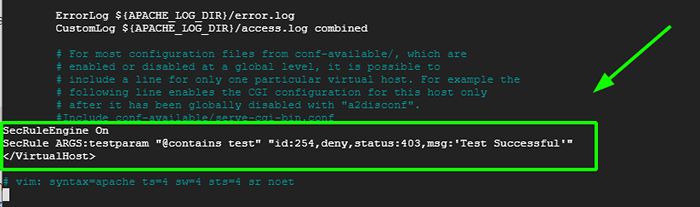

Tambahkan baris -baris ini di akhir sebelum 'VirtualHost'Tag penutup.

Secruleengine on Secrule Args: testparam "@Contains test" "ID: 254, DENY, Status: 403, MSG: 'Test berhasil'"

Jangan ragu untuk mengatur 'pengenal' Dan 'msg'Tag untuk nilai apa pun yang diinginkan.

Uji Modsecurity di Ubuntu

Uji Modsecurity di Ubuntu Lalu restart Apache Webserver untuk menerapkan perubahan yang dilakukan pada file konfigurasi host virtual.

$ sudo systemctl restart apache2

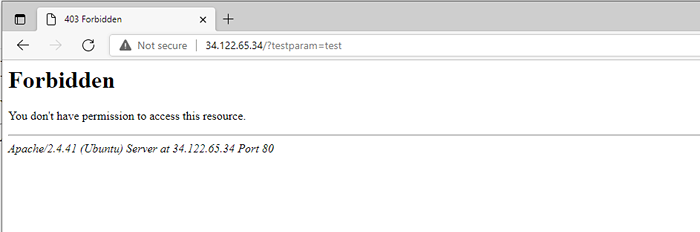

Di browser web Anda, cobalah untuk mengunjungi URL yang ditampilkan dengan ?testParam = tes pada akhirnya.

http: // server-ip/?testParam = tes

Anda mendapatkan a '403 kesalahan terlarang' menunjukkan bahwa Anda telah diblokir dari mengakses sumber daya.

ModSecurity 403 kesalahan terlarang

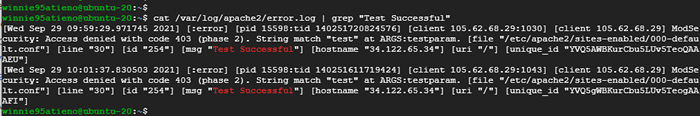

ModSecurity 403 kesalahan terlarang Anda dapat mengkonfirmasi lebih lanjut klien diblokir dengan memeriksa log kesalahan sebagai berikut.

$ CAT/VAR/LOG/APACHE2/ERROR.log | grep "tes berhasil"

Periksa log Apache

Periksa log Apache [Anda mungkin juga suka: cara menginstal modsecurity untuk nginx di debian/ubuntu]

Ini adalah konfirmasi bahwa kami telah berhasil mengatur Modsecurity untuk mendeteksi dan memblokir lalu lintas yang tidak diinginkan. Dalam panduan ini, kami telah memandu Anda melalui proses pengaturan Modsecurity dengan Apache pada Debian/Ubuntu sistem.

- « Apa yang Baru di Red Hat Enterprise Linux (RHEL) 9

- Pemasangan “Centos Stream 9 dengan tangkapan layar »