Cara mengamankan koneksi ssh dengan port mengetuk di linux centos

- 1793

- 328

- Ricardo Gottlieb

Port Knocking adalah teknik yang digunakan untuk mengamankan koneksi atau akses port dari pengguna yang tidak diinginkan. Menggunakan teknik ini kami mempertahankan satu atau lebih port yang dikonfigurasi sebelumnya tertutup dan ini hanya akan dibuka menggunakan urutan permintaan ke sejumlah port yang secara ternyata .

Untuk memberikan contoh, jika kami mengkonfigurasi akses port mengetuk ke port 50, port ini hanya akan terbuka ketika kami mengajukan permintaan ke port 1000.2500.3000 dalam urutan itu, melakukannya, setelah kami menyelesaikan urutan dengan benar, firewall akan terbuka port yang sebelumnya ditutup.Dengan ini kami menambahkan tingkat keamanan lain ke jenis koneksi tertentu ke server kami.

Klien dapat melakukan pengetikan port menggunakan NMAP, telnet, atau alat untuk tujuan ini.

Mari kita amankan koneksi ssh menggunakan metode ini di server yang menjalankan linux centos . Ikuti langkah -langkah di bawah ini sebagai root.

Pasang prasyarat

Instal Paket Perpustakaan LibpCap sebagai Persyaratan Knock-Server

# yum instal libpcap*

Instal Paket Server Knock

Unduh dan Instal Paket RPM Knock-Server

# wget http: // li.Nux.ro/download/nux/misc/el6/i386/knock-server-0.5-7.EL6.Nux.I686.RPM # RPM -IVH Knock-Server-0.5-7.EL6.Nux.I686.RPM

Sebelum menyiapkan daemon knockd, kita harus membuat aturan ptable, semua koneksi menjatuhkan ke port ssh, dalam hal ini kita akan menggunakan default (22).

# ptables -a input -p tcp --dport 22 -j drop # service ptables save

[Catatan: Jangan gunakan perintah di bawah ini Anda terhubung dengan SSH ke server, itu akan menjatuhkan koneksi Anda saat ini]

Oke, sekarang kami dapat mengonfigurasi daemon knockd kami sehingga port ssh terbuka setelah urutan pengikat port yang benar. Edit file konfigurasi knockd tambahkan nilai berikut

# vi /etc /knockd.conf

[Opsi] logFile =/var/log/knockd.Log [OpenSsh] Urutan = 5040.6010.6500 SEQ_TIMEOUT = 30 tcpflags = syn start_command = /sbin /ptables -i input -s % ip % -p tcp --dport 22 -J menerima urutan [closessh] = 4040.5050, 8080 seq_timeout = 30 perintah = /sbin /ptables -d input -s % ip % -p tcp --dport 22 -j terima tcpflags = syn

Simpan file dan berhenti (: WQ!)

Akhirnya Mulai Layanan Knockd

# Layanan Knockd Mulai

Cara menggunakan port port knowcking

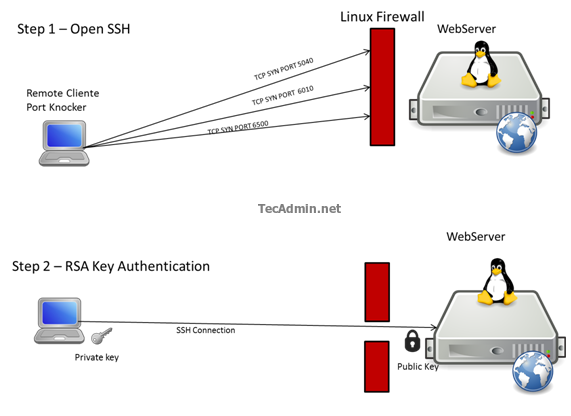

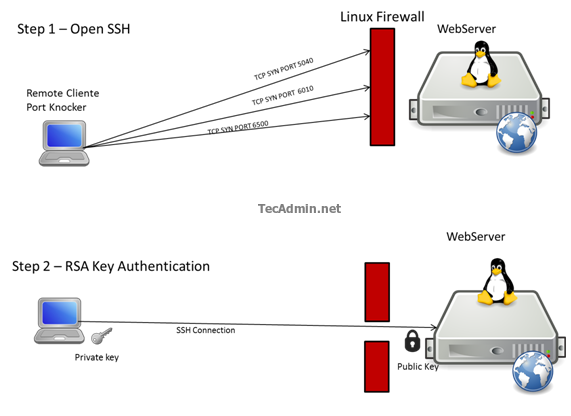

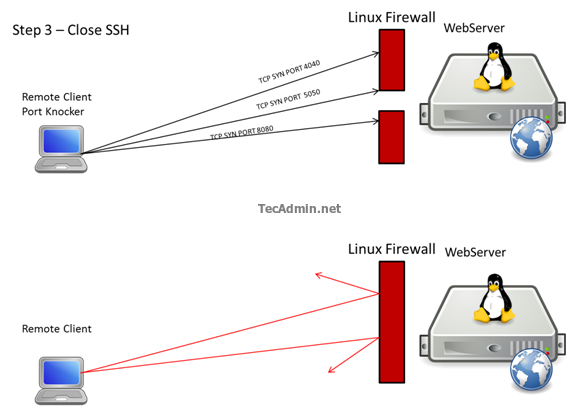

Di sini untuk membuka port ssh, kami akan mengetuk port 5040.6010.6500 Dan ketika urutan selesai dengan benar, ia akan menjalankan perintah yang akan menambahkan aturan di firewall untuk memungkinkan koneksi ke server Linux kami melalui port 22 . Kami memiliki arahan lain untuk menutup port, mengetuk port 4040.5050.8080 itu akan menjalankan perintah yang akan menghapus aturan firewall yang memungkinkan kami melakukan koneksi melalui ssh.

Untuk mengetuk port, Anda dapat menggunakan alat NMAP atau telnet sebagai mengikuti. Untuk contoh ini kami menggunakan nmap.

Untuk membuka koneksi SSH

# NMAP -P 5040 Server -IP # NMAP -P 6010 Server -IP # NMAP -P 6500 Server -IP

Untuk menutup koneksi

# nmap -p 4040 server -IP # nmap -p 5050 server -ip # nmap -p 8080 server -IP

Jika kita melihat log knockd, kita akan memiliki sesuatu seperti ini

# tail/var/log/knockd.Log [2014-04-10 05:20] 192.168.1.184: OpenSsh: Tahap 1 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Tahap 2 [2014-04-10 05:21] 192.168.1.184: Openssh: Tahap 3 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Open Sesame [2014-04-10 05:21] OpenSSH: Menjalankan Perintah: /SBIN /IPTables -i Input -S 192.168.1.184 -P TCP -DPOR 22 -J Terima

Saya akan menunjukkan sedikit lebih grafis .

Ini adalah representasi singkat dari proses termasuk otentikasi dengan kunci RSA.

Di sini kami memiliki koneksi jarak jauh kami dengan tingkat keamanan yang baik dan bergabung dengan otentikasi RSA kami semakin mengeras koneksi. Kami dapat menggunakan metode ini untuk mengamankan semua jenis koneksi ke server Linux kami. Untuk membaca lebih lanjut tentang kunjungi http: // www.Zeroflux.org/proyek/ketukan

- « Cara mencadangkan crontab dari semua pengguna di Centos, Rhel, Ubuntu & Dabian

- Cara Mengatur S3CMD di Windows dan mengelola ember S3 »