Cara meminta log audit menggunakan alat 'ausearch' di centos/rhel

- 1787

- 147

- Miss Angelo Toy

Di artikel terakhir kami, kami telah menjelaskan cara mengaudit sistem RHEL atau CENTOS menggunakan AuditD Utility. Sistem audit (auditd) adalah sistem penebangan yang komprehensif dan tidak menggunakan syslog dalam hal ini. Ini juga dilengkapi dengan set alat untuk mengelola sistem audit kernel serta mencari dan memproduksi laporan dari informasi dalam file log.

Dalam tutorial ini, kami akan menjelaskan bagaimana penggunaan ausearch alat untuk mengambil data dari auditd File log pada distribusi Linux berbasis RHEL dan Centos.

Baca juga: 4 Pemantauan Log Open Source yang Baik dan Alat Manajemen untuk Linux

Seperti yang kami sebutkan sebelumnya, sistem audit memiliki a ruang pengguna Audit Daemon (auditd) yang mengumpulkan informasi terkait keamanan berdasarkan aturan yang telah dikonfigurasi sebelumnya, dari kernel dan menghasilkan entri dalam file log.

Apa itu ausearch?

ausearch adalah alat baris perintah sederhana yang digunakan untuk mencari file log daemon audit berdasarkan peristiwa dan kriteria pencarian yang berbeda seperti pengidentifikasi acara, pengidentifikasi kunci, arsitektur CPU, nama perintah, nama host, nama grup atau ID grup, syscall, pesan dan seterusnya. Itu juga menerima data mentah dari stdin.

Secara default, ausearch menanyakan /var/log/audit/audit.catatan file, yang dapat Anda lihat seperti file teks lainnya.

# kucing/var/log/audit/audit.log atau # cat/var/log/audit/audit.log | lebih sedikit

Lihat file log auditd

Lihat file log auditd Dari tangkapan layar di atas, Anda dapat melihat banyak data dari file log sehingga sulit untuk mendapatkan informasi yang menarik secara spesifik.

Oleh karena itu Anda membutuhkan ausearch, yang memungkinkan pencarian informasi dengan cara yang lebih kuat dan efisien menggunakan sintaks berikut.

# ausearch [opsi]

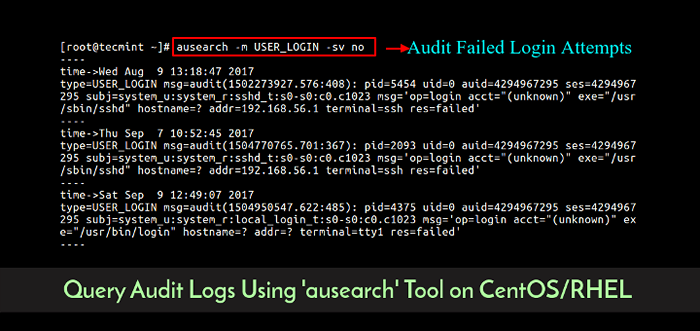

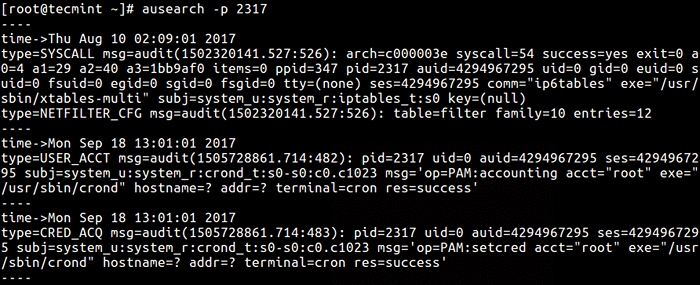

Periksa Log Log Proses yang Menjalankan di File Log AuditD

Itu -P Bendera digunakan untuk melewati ID proses.

# ausearch -p 2317

Periksa Log Proses Linux

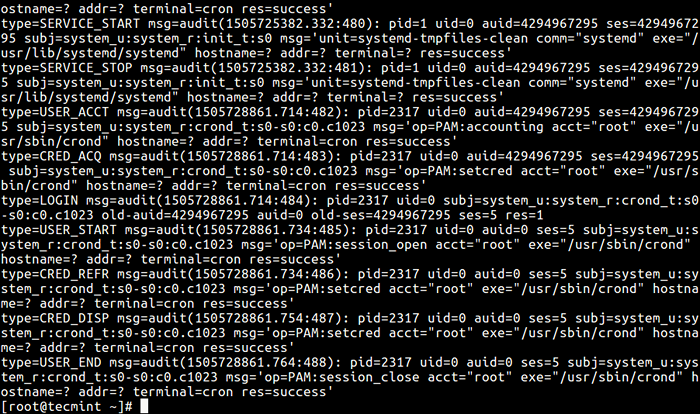

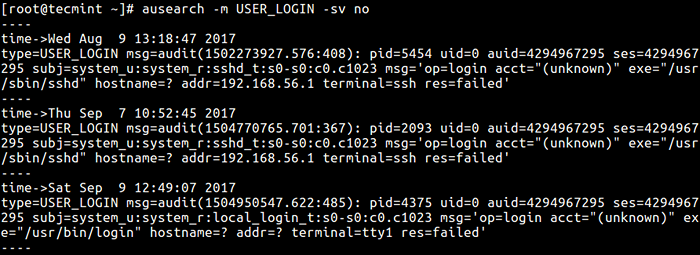

Periksa Log Proses Linux Periksa upaya login yang gagal dalam file log auditd

Di sini, Anda perlu menggunakan -M opsi untuk mengidentifikasi pesan tertentu dan -sv Untuk menentukan nilai keberhasilan.

# ausearch -m user_login -sv no

Temukan upaya login yang gagal dalam log

Temukan upaya login yang gagal dalam log Temukan aktivitas pengguna dalam file log auditd

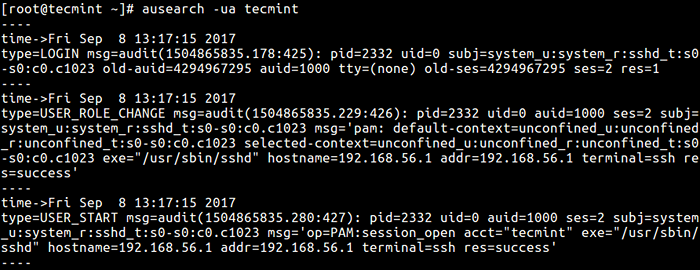

Itu -ua digunakan untuk melewati a nama belakang.

# ausearch -ua tecmint atau # ausearch -ua tecmint -i # mengaktifkan penafsiran entitas numerik ke dalam teks.

Temukan Aktivitas Pengguna di Linux

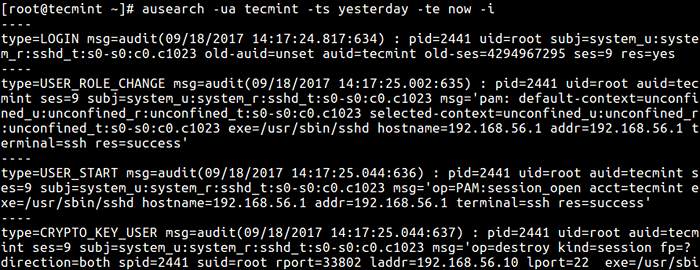

Temukan Aktivitas Pengguna di Linux Untuk menanyakan tindakan yang dilakukan oleh pengguna tertentu dari periode waktu tertentu, gunakan -ts untuk tanggal mulai/waktu dan -te Untuk menentukan tanggal/waktu akhir sebagai berikut (perhatikan bahwa Anda dapat menggunakan kata-kata seperti sekarang, baru-baru ini, hari ini, kemarin, minggu ini, minggu lalu, bulan ini, tahun ini serta pos pemeriksaan alih-alih format waktu aktual).

# ausearch -ua tecmint -ts kemarin -te sekarang -i

Temukan aktivitas pengguna dalam waktu tertentu

Temukan aktivitas pengguna dalam waktu tertentu Lebih banyak contoh tentang mencari tindakan oleh pengguna yang diberikan pada sistem.

# ausearch -ua 1000 -ts ini -minggu -i # ausearch -ua tecmint -m user_login -sv no -i

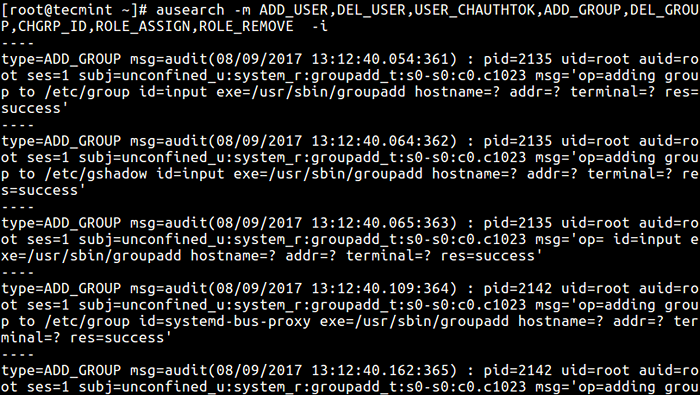

Temukan modifikasi pada akun pengguna, grup, dan peran dalam log auditd

Jika Anda ingin meninjau semua perubahan sistem yang harus dilakukan dengan akun, grup, dan peran pengguna; Tentukan berbagai jenis pesan yang terpisah koma seperti pada perintah di bawah ini (jaga daftar yang dipisahkan koma, tidak meninggalkan ruang antara koma dan item berikutnya):

# ausearch -m add_user, del_user, user_chauthtok, add_group, del_group, chgrp_id, role_assign, role_remove -i

Periksa perubahan sistem Linux

Periksa perubahan sistem Linux Cari file log auditd menggunakan nilai kunci

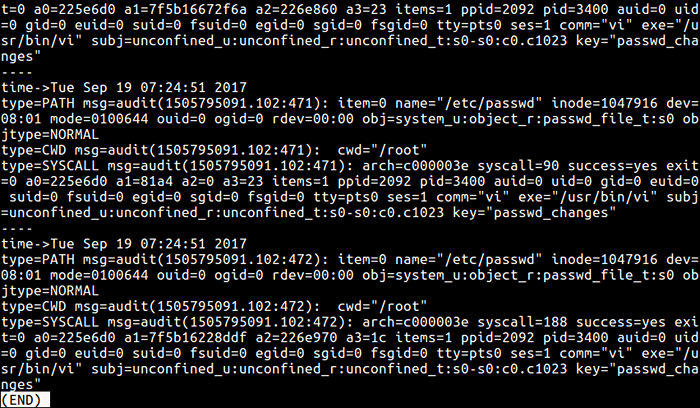

Pertimbangkan aturan audit di bawah ini yang akan mencatat segala upaya untuk mengakses atau memodifikasi /etc/passwd Database Akun Pengguna.

# auditctl -w /etc /passwd -p rwa -k passwd_changes

Sekarang, cobalah untuk membuka file di atas untuk mengedit dan menutupnya, sebagai berikut.

# vi /etc /passwd

Hanya karena Anda tahu bahwa entri log telah direkam tentang ini, Anda mungkin akan melihat bagian terakhir dari file log dengan perintah ekor sebagai berikut:

# tail/var/log/audit/audit.catatan

Bagaimana jika beberapa peristiwa lain baru -baru ini direkam, menemukan informasi spesifik akan sangat sulit, tetapi menggunakan ausearch, Anda dapat melewati -k Bendera dengan nilai kunci yang Anda tentukan dalam aturan audit untuk melihat semua pesan log tentang peristiwa yang berkaitan dengan mengakses atau memodifikasi /etc/passwd mengajukan.

Ini juga akan menampilkan perubahan konfigurasi yang dibuat menentukan aturan audit.

# ausearch -k passwd_changes | lebih sedikit

Periksa perubahan kata sandi pengguna pengguna

Periksa perubahan kata sandi pengguna pengguna Untuk informasi lebih lanjut dan opsi penggunaan, baca halaman Ausearch Man:

# Man ausearch

Untuk mengetahui lebih lanjut tentang audit sistem Linux dan manajemen log, baca artikel terkait berikut ini.

- Petiti - Alat Analisis Log Sumber Terbuka untuk Sysadmin Linux

- Pantau log server secara real-time dengan “log.Alat IO ”di Rhel/Centos 7/6

- Cara Mengatur dan Mengelola Rotasi Log Menggunakan Logrotate Di Linux

- LNAV - Tonton dan analisis log Apache dari terminal Linux

Dalam tutorial ini, kami menggambarkan cara menggunakan ausearch untuk mengambil data dari file log auditd di rhel dan centos. Jika Anda memiliki pertanyaan atau pemikiran untuk dibagikan, gunakan bagian komentar untuk menghubungi kami.

Di artikel kami berikutnya, kami akan menjelaskan cara membuat laporan dari file log audit menggunakan Aureport di rhel/centos/fedora.

- « Cara menginstal dan mengonfigurasi 'powerdns' (dengan mariadb) dan 'poweradmin' di rhel/centos 7

- Pelajari Audit Sistem Linux dengan Alat AuditD di CentOS/RHEL »