Cara melakukan penyaringan paket, terjemahan alamat jaringan dan mengatur parameter runtime kernel - bagian 2

- 2377

- 224

- Dominick Barton

Seperti yang dijanjikan Bagian 1 (“Pengaturan Routing Jaringan Statis”), dalam artikel ini (Bagian 2 dari RHCE seri) kita akan mulai dengan memperkenalkan prinsip -prinsip penyaringan paket dan terjemahan alamat jaringan (NAT) di Red Hat Enterprise Linux 7, Sebelum menyelam ke pengaturan parameter kernel runtime untuk memodifikasi perilaku kernel yang sedang berjalan jika kondisi tertentu berubah atau kebutuhan muncul.

RHCE: Penyaringan Paket Jaringan - Bagian 2

RHCE: Penyaringan Paket Jaringan - Bagian 2 Penyaringan Paket Jaringan di RHEL 7

Ketika kami berbicara tentang penyaringan paket, kami merujuk pada proses yang dilakukan oleh firewall di mana ia membaca header setiap paket data yang mencoba melewatinya. Kemudian, ia menyaring paket dengan mengambil tindakan yang diperlukan berdasarkan aturan yang sebelumnya telah ditentukan oleh administrator sistem.

Seperti yang mungkin Anda ketahui, dimulai dengan RHEL 7, Layanan default yang mengelola aturan firewall adalah firewalld. Seperti iptables, ia berbicara dengan modul NetFilter di kernel Linux untuk memeriksa dan memanipulasi paket jaringan. Tidak seperti ptables, pembaruan dapat berlaku segera tanpa mengganggu koneksi aktif - Anda bahkan tidak perlu memulai kembali layanan.

Keuntungan lain dari Firewalld Apakah itu memungkinkan kita untuk mendefinisikan aturan berdasarkan nama layanan yang telah dikonfigurasi sebelumnya (lebih lanjut tentang itu dalam satu menit).

Di dalam Bagian 1, Kami menggunakan skenario berikut:

Diagram Jaringan Routing Statis

Diagram Jaringan Routing Statis Namun, Anda akan ingat bahwa kami menonaktifkan firewall Router #2 untuk menyederhanakan contoh karena kami belum membahas penyaringan paket. Mari kita lihat sekarang bagaimana kita dapat mengaktifkan paket masuk yang ditakdirkan untuk layanan atau port tertentu di tujuan.

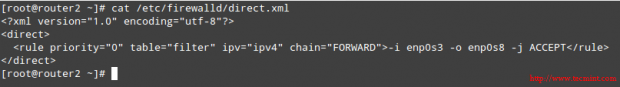

Pertama, mari kita tambahkan aturan permanen untuk mengizinkan lalu lintas masuk ENP0S3 (192.168.0.19) ke ENP0S8 (10.0.0.18):

# firewall -cmd --permanent --direct --add -rule IPv4 filter maju 0 -i enp0s3 -o enp0s8 -j terima

Perintah di atas akan menyimpan aturan untuk /etc/firewalld/langsung.xml:

# kucing/etc/firewalld/langsung.xml

Periksa aturan yang disimpan firewalld

Periksa aturan yang disimpan firewalld Kemudian aktifkan aturan agar dapat segera berlaku:

# firewall -cmd --direct --add -rule IPv4 filter maju 0 -i enp0s3 -o enp0s8 -j terima

Sekarang Anda dapat telnet ke server web dari RHEL 7 kotak dan jalankan TCPDUMP lagi untuk memantau lalu lintas TCP antara kedua mesin, kali ini dengan firewall di Router #2 diaktifkan.

# Telnet 10.0.0.20 80 # tcpdump -qnnvvv -i enp0s3 host 10.0.0.20

Bagaimana jika Anda hanya ingin mengizinkan koneksi yang masuk ke server web (Port 80) dari 192.168.0.18 dan memblokir koneksi dari sumber lain di 192.168.0.0/24 jaringan?

Di firewall server web, tambahkan aturan berikut:

# firewall-cmd --add-rich-rule 'aturan family = "ipv4" source address = "192.168.0.18/24 "Nama Layanan =" http "terima ' # firewall-cmd --add-rich-rule' aturan family =" ipv4 "alamat sumber =" 192.168.0.18/24 "Nama Layanan =" http "terima '--permanent # firewall-cmd --add-rich-rule' aturan family =" ipv4 "source address =" 192.168.0.0/24 "Nama Layanan =" http "drop ' # firewall-cmd --add-rich-rule' aturan family =" ipv4 "source address =" 192.168.0.0/24 "Nama Layanan =" http "drop '--permanent

Sekarang Anda dapat membuat permintaan HTTP ke server web, dari 192.168.0.18 dan dari beberapa mesin lain 192.168.0.0/24. Dalam kasus pertama koneksi harus berhasil diselesaikan, sedangkan di detik pada akhirnya akan batas waktu.

Untuk melakukannya, salah satu dari perintah berikut akan melakukan trik:

# Telnet 10.0.0.20 80 # wget 10.0.0.20

Saya sangat menyarankan Anda untuk memeriksa dokumentasi bahasa kaya firewalld di Wiki Proyek Fedora untuk perincian lebih lanjut tentang aturan yang kaya.

Terjemahan Alamat Jaringan di RHEL 7

Terjemahan Alamat Jaringan (Nat) adalah proses di mana sekelompok komputer (juga bisa menjadi salah satunya) di jaringan pribadi diberi alamat IP publik yang unik. Akibatnya, mereka masih secara unik diidentifikasi oleh alamat IP pribadi mereka sendiri di dalam jaringan tetapi ke luar mereka semua "tampak" sama.

Halaman: 1 2- « Cara memproduksi dan memberikan laporan aktivitas sistem menggunakan Linux Toolsets - Bagian 3

- Meluncurkan 'Linuxsay' - Forum Diskusi untuk Penggemar Linux »