Cara menginstal server openldap untuk otentikasi terpusat

- 1752

- 161

- Miss Angelo Toy

Protokol Akses Direktori Ringan (LDAP Singkatnya) adalah set protokol standar industri, ringan, dan banyak digunakan untuk mengakses layanan direktori. Layanan direktori adalah infrastruktur informasi bersama untuk mengakses, mengelola, mengatur, dan memperbarui item sehari -hari dan sumber daya jaringan, seperti pengguna, grup, perangkat, alamat email, nomor telepon, volume dan banyak objek lainnya.

Itu LDAP Model informasi didasarkan pada entri. Entri dalam direktori LDAP mewakili satu unit atau informasi dan secara unik diidentifikasi oleh apa yang disebut a Nama terkemuka (Dn). Masing -masing atribut entri memiliki jenis dan satu atau lebih nilai.

Atribut adalah informasi yang terkait dengan entri. Jenis biasanya string mnemonik, seperti "cn"Untuk nama umum, atau"surat”Untuk alamat email. Setiap atribut diberi satu atau lebih nilai yang terdiri dalam daftar yang dipisahkan ruang.

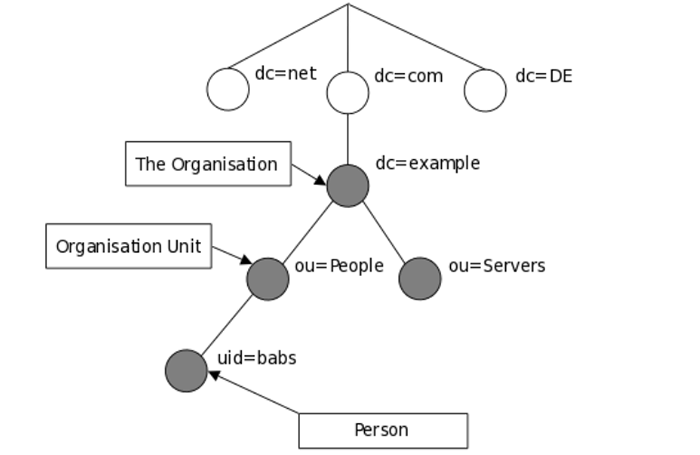

Berikut ini adalah ilustrasi tentang bagaimana informasi diatur dalam LDAP direktori.

Model Informasi LDAP

Model Informasi LDAP Di artikel ini, kami akan menunjukkan cara menginstal dan mengonfigurasi OpenLdaP server untuk otentikasi terpusat di Ubuntu 16.04/18.04 Dan Centos 7.

Langkah 1: Menginstal server LDAP

1. Mulailah pertama dengan menginstal OpenLdaP, implementasi open source LDAP dan beberapa utilitas manajemen LDAP tradisional menggunakan perintah berikut.

#yum instal OpenLdap OpenLdap-Server #centos 7 $ sudo apt instal slapd ldap-utils #ubuntu 16.04/18.04

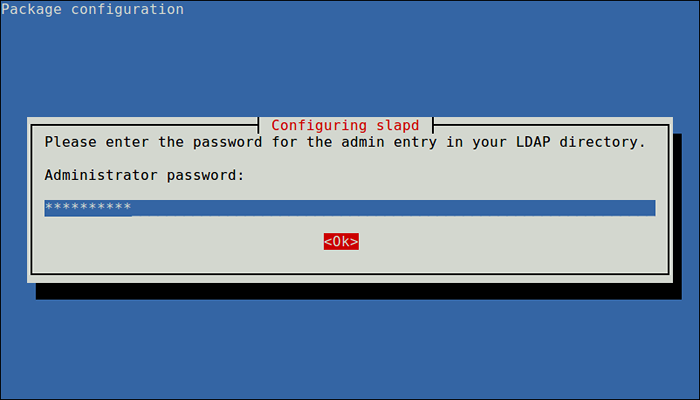

Pada Ubuntu, Selama instalasi paket, Anda akan diminta untuk memasukkan kata sandi untuk entri admin di direktori LDAP Anda, atur kata sandi yang aman dan konfirmasi.

Konfigurasikan kata sandi admin slapd

Konfigurasikan kata sandi admin slapd Saat instalasi selesai, Anda dapat memulai layanan seperti yang dijelaskan selanjutnya.

2. Pada Centos 7, Jalankan perintah berikut untuk memulai OpenLdaP server daemon, mengaktifkannya untuk memulai secara otomatis pada waktu boot dan periksa apakah itu berjalan dan berjalan (aktif Ubuntu Layanan harus dimulai secara otomatis di bawah SystemD, Anda dapat dengan mudah memeriksa statusnya):

$ sudo systemctl start slapd $ sudo systemctl mengaktifkan slapd $ sudo systemctl status slapd

3. Selanjutnya, izinkan permintaan ke LDAP Daemon server melalui firewall seperti yang ditunjukkan.

#firewall-cmd --add-service = ldap #centos 7 $ sudo ufw memungkinkan ldap #ubuntu 16.04/18.04

Langkah 2: Mengkonfigurasi Server LDAP

Catatan: Tidak disarankan untuk mengedit konfigurasi LDAP secara manual, Anda perlu menambahkan konfigurasi dalam file dan menggunakan ldapadd atau ldapmodify Perintah untuk memuatnya ke direktori LDAP seperti yang ditunjukkan di bawah ini.

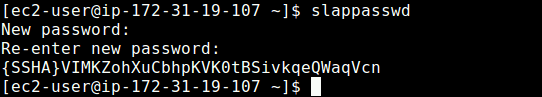

4. Sekarang buat pengguna administrasi OpenLdaP dan tetapkan kata sandi untuk pengguna itu. Dalam perintah di bawah ini, nilai hash dibuat untuk kata sandi yang diberikan, perhatikan, Anda akan menggunakannya di file konfigurasi LDAP.

$ slappasswd

Buat Pengguna Admin LDAP

Buat Pengguna Admin LDAP 5. Lalu buat Ldif file (ldaprootpasswd.ldif) yang digunakan untuk menambahkan entri ke direktori LDAP.

$ sudo vim ldaprootpasswd.ldif

Tambahkan konten berikut di dalamnya:

dn: olcdatabase = 0 config, cn = config changeType: ubah add: olcrootpw olcrootpw: ssha password_created

menjelaskan pasangan nilai atribut di atas:

- Olcdatabase: menunjukkan nama instance database tertentu dan biasanya dapat ditemukan di dalamnya /etc/openldap/slapd.d/cn = config.

- cn = config: menunjukkan opsi konfigurasi global.

- KATA SANDI: adalah string hash yang diperoleh saat membuat pengguna administrasi.

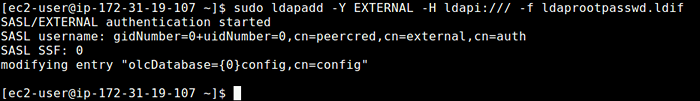

6. Selanjutnya, tambahkan entri LDAP yang sesuai dengan menentukan URI mengacu pada server LDAP dan file di atas.

$ sudo ldapadd -y eksternal -h ldapi: /// -f ldaprootpasswd.ldif

Tambahkan parameter dari file kata sandi root

Tambahkan parameter dari file kata sandi root Langkah 3: Mengkonfigurasi Database LDAP

7. Sekarang salin file konfigurasi database sampel untuk slapd ke dalam /var/lib/ldap direktori, dan atur izin yang benar pada file.

$ sudo cp/usr/share/openldap-servers/db_config.Contoh/var/lib/ldap/db_config $ sudo chown -r ldap: ldap/var/lib/ldap/db_config $ sudo systemct restart slapd

8. Selanjutnya, impor beberapa skema LDAP dasar dari /etc/openldap/skema direktori sebagai berikut.

$ sudo ldapadd -y eksternal -h ldapi: /// -f/etc/openldap/schema/cosine.ldif $ sudo ldapadd -y eksternal -h ldapi: /// -f/etc/openldap/schema/nis.ldif $ sudo ldapadd -y eksternal -h ldapi: /// -f/etc/openldap/schema/inetorgperson.ldif

9. Sekarang tambahkan domain Anda di database LDAP dan buat file yang dipanggil ldapdomain.ldif untuk domain Anda.

$ sudo vim ldapdomain.ldif

Tambahkan konten berikut di dalamnya (ganti contoh dengan domain dan kata sandi Anda dengan nilai hash yang diperoleh sebelumnya):

dn: olcdatabase = 1 monitor, cn = config changeType: ubah ganti: olcaccess olcaccess: 0 ke * oleh dn.base = "gidnumber = 0+uidnumber = 0, cn = peercred, cn = eksternal, cn = auth" dibaca oleh dn.basis = "cn = manajer,DC = Contoh,dc = com "dibaca oleh * tidak ada dn: olcdatabase = 2 hdb, cn = config changetype: ubah ganti: olcsuffix olcsuffix: DC = Contoh,dc = com dn: olcdatabase = 2 hdb, cn = config changetype: ubah ganti: olcrootdn olcrootdn: cn = manajer,DC = Contoh,dc = com dn: olcdatabase = 2 hdb, cn = config changeType: ubah add: olcrootpw olcrootpw: ssha kata sandi dn: olcdatabase = 2 hdb, cn = config changeType: modify Add: olcaccescs: cn = con 0 ke attrs = userpassword, shadowlastchange dengan dn = "cn = manajer,DC = Contoh,dc = com "tulis dengan auth anonymous by self write by * none olcaccess: 1 ke dn.base = "" by * baca olcaccess: 2 ke * oleh dn = "cn = manajer, dc = contoh, dc = com" tulis oleh * baca

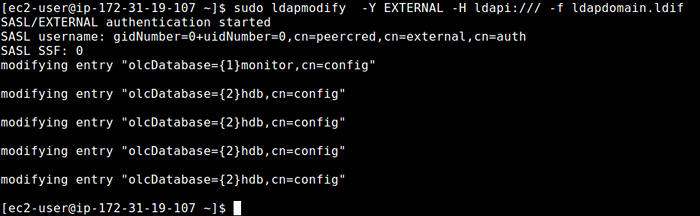

10. Kemudian tambahkan konfigurasi di atas ke database LDAP dengan perintah berikut.

$ sudo ldapmodify -y eksternal -h ldapi: /// -f ldapdomain.ldif

Muat konfigurasi domain

Muat konfigurasi domain 11. Pada langkah ini, kita perlu menambahkan beberapa entri ke LDAP direktori. Buat file lain yang dipanggil Baseldapdomain.ldif dengan konten berikut.

DN: DC = Contoh, DC = COM ObjectClass: Top ObjectClass: DCObject ObjectClass: Organisasi O: Contoh COM: Contoh DN: CN = Manajer, DC = Contoh, DC = COM ObjectClass: Organisasi CN: Manajer Deskripsi: Manajer Direktori DN: ou = people, dc = contoh, dc = com objekclass: Organisasiunit ou: orang dn: ou = grup, dc = contoh, dc = com objectclass: OrganiationUnit ou: grup

Simpan file dan kemudian tambahkan entri ke direktori LDAP.

$ sudo ldapadd -y eksternal -x -d cn = manajer, dc = contoh, dc = com -w -f baseldapdomain.ldif

12. Langkah selanjutnya adalah membuat pengguna LDAP contoh, tecmint, dan atur kata sandi untuk pengguna ini sebagai berikut.

$ sudo useradd tecmint $ sudo passwd tecmint

13. Kemudian buat definisi untuk grup LDAP dalam file yang disebut ldapgroup.ldif dengan konten berikut.

dn: cn = manajer, ou = grup, dc = contoh, dc = com objectclass: Top objectclass: posixgroup gidnumber: 1005

Dalam konfigurasi di atas, Bilangan gidn adalah Gid di dalam /etc/group untuk tecmint dan tambahkan ke direktori OpenLdap.

$ sudo ldapadd -y eksternal -x -w -d "cn = manajer, dc = contoh, dc = com" -f ldapGroup.ldif

14. Selanjutnya, buat yang lain Ldif file dipanggil LDAPUSER.ldif dan tambahkan definisi untuk pengguna tecmint.

dn: uid=tecmint,ou=People,dc=example,dc=com objectClass: top objectClass: account objectClass: posixAccount objectClass: shadowAccount cn: tecmint uid: tecmint uidNumber: 1005 gidNumber: 1005 homeDirectory: /home/tecmint userPassword: Ssha password_here loginshell: /bin /bash gecos: tecmint shadowlastchange: 0 shadowmax: 0 shadowwarning: 0

Kemudian muat konfigurasi ke direktori LDAP.

$ ldapadd -y eksternal -x -d cn = manajer, dc = contoh, dc = com -w -f ldapuser.ldif

Setelah Anda mengatur server pusat untuk otentikasi, bagian terakhirnya adalah untuk memungkinkan klien untuk mengotentikasi menggunakan LDAP seperti yang dijelaskan dalam panduan ini:

- Cara mengkonfigurasi klien ldap untuk menghubungkan otentikasi eksternal

Untuk informasi lebih lanjut, lihat dokumentasi yang sesuai dari katalog dokumen perangkat lunak OpenLDAP dan pengguna Ubuntu dapat merujuk ke Panduan Server OpenLDAP.

Ringkasan

OpenLdaP adalah implementasi open source dari LDAP di Linux. Di artikel ini, kami telah menunjukkan cara menginstal dan mengonfigurasi server OpenLdaP untuk otentikasi terpusat, di Ubuntu 16.04/18.04 dan centos 7. Jika Anda memiliki pertanyaan atau pemikiran untuk dibagikan, jangan ragu untuk menghubungi kami melalui formulir komentar di bawah ini.

- « Cara memantau keamanan server linux dengan osquery

- Cara menginstal pm2 untuk menjalankan node.Aplikasi JS di server produksi »