Cara menginstal fail2ban untuk melindungi ssh di centos/rhel 8

- 3163

- 62

- Ian Parker

Fail2ban adalah alat pencegahan intrusi yang gratis, open-source, dan banyak digunakan yang memindai file log untuk alamat IP yang menunjukkan tanda-tanda berbahaya seperti terlalu banyak kegagalan kata sandi, dan banyak lagi, dan melarang mereka (memperbarui aturan firewall untuk menolak alamat IP). Secara default, ia dikirimkan dengan filter untuk berbagai layanan termasuk sshd.

Baca juga: Pengaturan server awal dengan CentOS/RHEL 8

Di artikel ini, kami akan menjelaskan cara menginstal dan mengonfigurasi fail2ban untuk melindungi Ssh dan meningkatkan Ssh Keamanan server terhadap serangan brute force Centos/rhel 8.

Memasang Fail2ban di CentOS/RHEL 8

Itu fail2ban Paket tidak ada dalam repositori resmi tetapi tersedia di Epel gudang. Setelah masuk ke sistem Anda, akses antarmuka baris perintah, lalu aktifkan repositori EPEL pada sistem Anda seperti yang ditunjukkan.

# DNF Instal Epel-Release atau # DNF Instal https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-8.Noarch.RPM

Instal Epel Repo di Centos dan RHEL 8

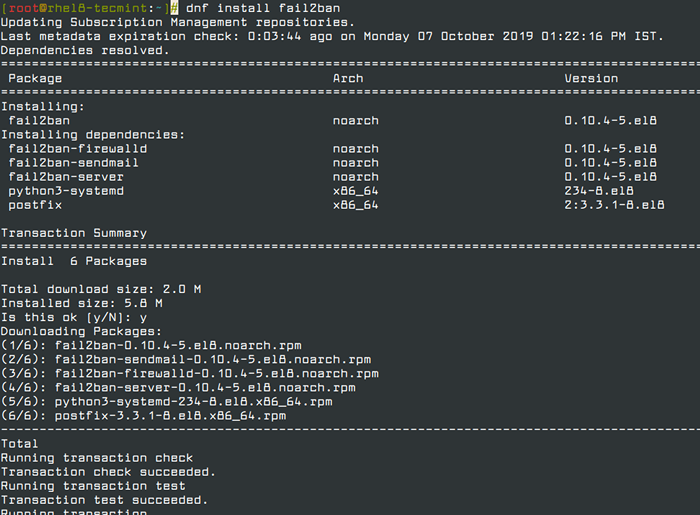

Instal Epel Repo di Centos dan RHEL 8 Setelah itu, instal Fail2ban paket dengan menjalankan perintah berikut.

# DNF Instal Fail2ban

Pasang Fail2ban di Centos dan Rhel 8

Pasang Fail2ban di Centos dan Rhel 8 Mengkonfigurasi Fail2ban untuk Melindungi SSH

Itu fail2ban File konfigurasi terletak di /etc/fail2ban/ direktori dan filter disimpan di /etc/fail2ban/filter.D/ Direktori (file filter untuk SSHD adalah /etc/fail2ban/filter.d/sshd.conf).

File konfigurasi global untuk server fail2ban adalah /etc/fail2ban/penjara.conf, Namun, tidak disarankan untuk memodifikasi file ini secara langsung, karena mungkin akan ditimpa atau ditingkatkan jika terjadi peningkatan paket di masa mendatang.

Sebagai alternatif, disarankan untuk membuat dan menambahkan konfigurasi Anda di a penjara.lokal file atau terpisah .conf file di bawah /etc/fail2ban/penjara.D/ direktori. Perhatikan bahwa parameter konfigurasi diatur penjara.lokal akan mengesampingkan apa pun yang didefinisikan penjara.conf.

Untuk artikel ini, kami akan membuat file terpisah yang dipanggil penjara.lokal dalam /etc/fail2ban/ direktori seperti yang ditunjukkan.

# vi/etc/fail2ban/penjara.lokal

Setelah file terbuka, salin dan tempel konfigurasi berikut di dalamnya. Itu [BAWAAN] Bagian ini berisi opsi global dan [SSHD] Berisi parameter untuk Penjara SSHD.

[Default] abaikan = 192.168.56.2/24 Bantime = 21600 FindTime = 300 Maxretry = 3 Banaction = Iptables-Multiport Backend = SystemD [SSHD] Diaktifkan = True

Konfigurasi Fail2BAN

Konfigurasi Fail2BAN Mari kita jelaskan secara singkat opsi dalam konfigurasi di atas:

- abaikan: Menentukan daftar alamat IP atau nama host untuk tidak melarang.

- Bantime: Menentukan jumlah detik yang dilarang oleh host (i.e durasi larangan yang efektif).

- Maxretry: Menentukan jumlah kegagalan sebelum host dilarang.

- Cari waktu: fail2ban akan melarang tuan rumah jika dihasilkan "Maxretry"Selama yang terakhir"Cari waktu"Detik.

- Banaksi: pelarangan tindakan.

- backend: Menentukan backend yang digunakan untuk mendapatkan modifikasi file log.

Konfigurasi di atas, oleh karena itu, berarti jika suatu IP gagal 3 kali terakhir 5 menit, melarangnya 6 berjam -jam, dan abaikan alamat IP 192.168.56.2.

Selanjutnya, mulailah dan aktifkan fail2ban Layanan untuk saat ini dan periksa apakah itu berjalan dan berjalan menggunakan perintah SystemCTL berikut.

# systemctl start fail2ban # systemctl aktifkan fail2ban # systemctl status fail2ban

Mulai Layanan Fail2Ban

Mulai Layanan Fail2Ban Pemantauan gagal dan dilarang alamat IP menggunakan fail2ban-client

Setelah mengonfigurasi fail2ban untuk mengamankan sshd, Anda dapat memantau alamat IP yang gagal dan dilarang menggunakan fail2ban-client. Untuk melihat status saat ini dari server Fail2ban, jalankan perintah berikut.

# FAIL2BAN-CLIENT Status

Periksa Status Penjara Fail2Ban

Periksa Status Penjara Fail2Ban Untuk memantau sshd penjara, lari.

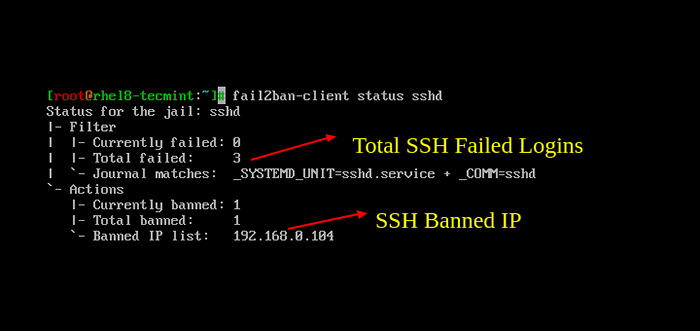

# fail2ban-client status sshd

Monitor SSH Gagal Login dengan Fail2BAN

Monitor SSH Gagal Login dengan Fail2BAN Untuk unban alamat IP di fail2ban (di semua penjara dan database), jalankan perintah berikut.

# fail2ban-client unban 192.168.56.1

Untuk informasi lebih lanjut tentang Fail2ban, baca halaman pria berikut.

# Penjara Man.conf # man fail2ban-client

Itu merangkum panduan ini! Jika Anda memiliki pertanyaan atau pemikiran yang ingin Anda bagikan tentang topik ini, jangan ragu untuk menghubungi kami melalui formulir umpan balik di bawah ini.

- « Cara Menginstal Apache ActiveMQ di Debian 10

- Cara Menginstal Alat Otomasi Ansible di CentOS/RHEL 8 »