Cara menginstal fail2ban di rocky linux dan almalinux

- 4686

- 276

- Jermaine Mohr

Tertulis di Python, Fail2ban adalah sumber yang gratis dan terbuka Sistem pencegahan intrusi (IPS) yang melindungi server dari serangan brute-force.

Setelah sejumlah upaya kata sandi yang salah, alamat IP klien dilarang mengakses sistem untuk periode yang ditentukan atau sampai administrator sistem membuka blokirnya. Dengan cara ini, sistem ini dilindungi dari serangan brute-force berulang dari satu host tunggal.

[Anda mungkin juga suka: cara mengamankan dan mengeras server openssh]

Fail2ban sangat dapat dikonfigurasi dan dapat diatur untuk mengamankan berbagai layanan seperti Ssh, vsftpd, Apache, Dan Webmin.

Dalam panduan ini, kami fokus pada bagaimana Anda dapat menginstal dan mengonfigurasi Fail2ban pada Linux Rocky Dan Almalinux.

Langkah 1: Pastikan firewalld sedang berjalan

Secara default, Berbatu Dilengkapi dengan Firewalld Running. Namun, jika ini tidak terjadi pada sistem Anda, mulailah Firewalld dengan mengeksekusi:

$ sudo systemctl mulai firewalld

Kemudian aktifkan untuk memulai waktu boot:

$ sudo systemctl mengaktifkan firewalld

Kemudian verifikasi status firewalld

$ sudo Systemctl status firewalld

Periksa status firewalld

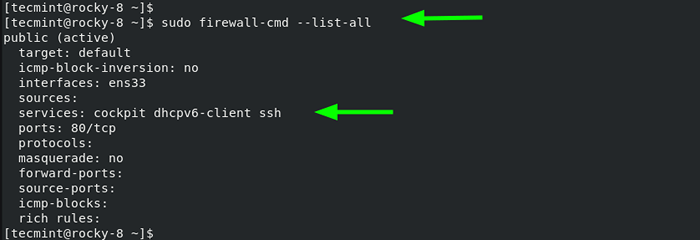

Periksa status firewalld Selain itu, Anda dapat mengkonfirmasi semua Firewalld Aturan yang saat ini sedang ditegakkan menggunakan perintah:

$ sudo firewall-cmd-list-all

Sebutkan aturan firewalld

Sebutkan aturan firewalld Langkah 2: Pasang Epel di Linux Rocky

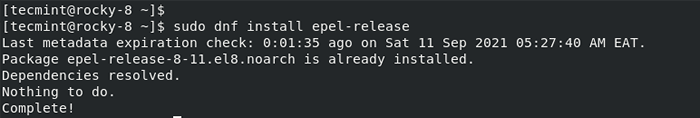

Sebagai persyaratan untuk pemasangan fail2ban dan paket yang diperlukan lainnya, Anda perlu menginstal Epel Repositori yang menyediakan paket berkualitas tinggi tambahan untuk distribusi berbasis RHEL.

$ sudo DNF Instal Epel-Release

Instal Epel di Linux Rocky

Instal Epel di Linux Rocky Langkah 3: Pasang Fail2ban di Linux Rocky

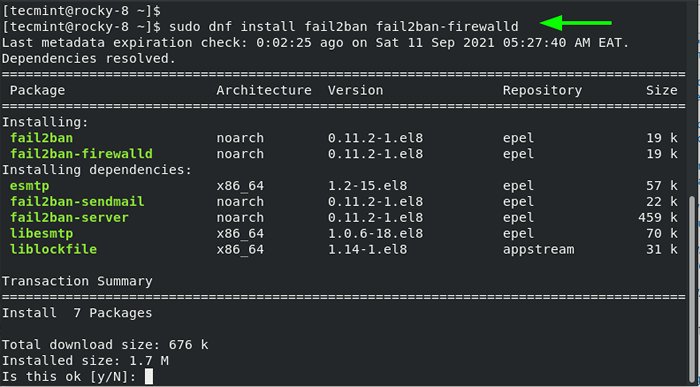

Dengan Epel diinstal, lanjutkan dan instal fail2ban dan fail2ban-firewalld kemasan.

$ sudo dnf menginstal fail2ban fail2ban-firewalld

Ini menginstal server Fail2ban dan komponen firewalld bersama dengan dependensi lainnya.

Pasang Fail2ban di Linux Rocky

Pasang Fail2ban di Linux Rocky Dengan pemasangan Fail2Ban Complete, Mulailah Layanan Fail2BAN.

$ sudo systemctl mulai fail2ban

Dan memungkinkannya untuk memulai waktu boot.

$ sudo systemctl memungkinkan fail2ban

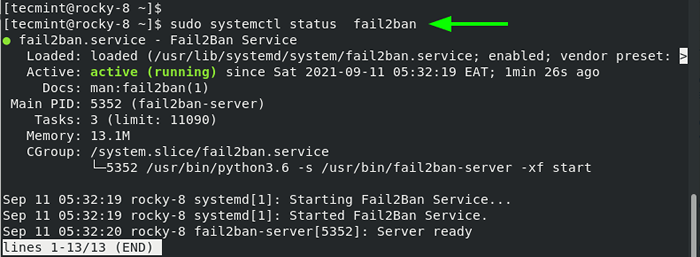

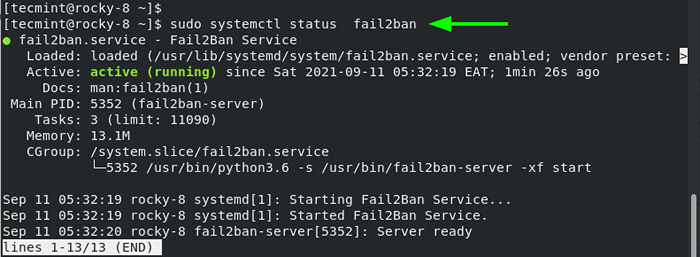

Anda dapat memverifikasi status Layanan Fail2BAN dengan menjalankan perintah:

$ sudo Systemctl Status fail2ban

Outputnya adalah konfirmasi bahwa Fail2ban sedang berjalan seperti yang kami harapkan.

Periksa status Fail2ban

Periksa status Fail2ban Langkah 4: Mengkonfigurasi Fail2ban di Linux Rocky

Pindah, kita perlu mengkonfigurasi fail2ban agar berfungsi sebagaimana dimaksud dengan yang dimaksudkan. Idealnya, kami akan mengedit file konfigurasi utama - /etc/fail2ban/penjara.conf. Namun, ini berkecil hati. Sebagai solusi akan menyalin isi penjara.file konfigurasi conf to penjara.lokal mengajukan.

$ sudo cp/etc/fail2ban/penjara.conf/etc/fail2ban/penjara.lokal

Sekarang, buka penjara.lokal file menggunakan editor pilihan Anda.

$ sudo vim/etc/fail2ban/penjara.lokal

Di bawah [BAWAAN] bagian, pastikan Anda memiliki pengaturan berikut saat muncul.

Bantime = 1H FindTime = 1H Maxretry = 5

Mari kita tentukan atributnya:

- Itu Bantime Petunjuk menentukan durasi waktu bahwa klien akan dilarang mengikuti upaya otentikasi yang gagal.

- Itu Cari waktu Petunjuk adalah durasi atau periode di mana Fail2ban akan mempertimbangkan ketika mempertimbangkan upaya kata sandi yang salah berulang.

- Itu Maxretry Parameter adalah jumlah maksimum upaya kata sandi yang salah sebelum klien jarak jauh diblokir dari mengakses server. Di sini, klien akan dikunci setelah 5 kegagalan otentikasi.

Secara default, Fail2ban bekerja dengan ptables. Namun, ini telah ditinggalkan demi firewalld. Kita perlu mengonfigurasi fail2ban untuk bekerja bersama firewalld bukan ptables.

Jadi, jalankan dengan perintah:

$ sudo mv/etc/fail2ban/penjara.d/00-firewalld.conf/etc/fail2ban/penjara.d/00-firewalld.lokal

Untuk menerapkan perubahan, restart fail2ban:

$ sudo systemctl restart fail2ban

Langkah 5: Mengamankan Layanan SSH dengan Fail2BAN

Secara default, Fail2ban tidak memblokir host jarak jauh apa pun sampai Anda mengaktifkan konfigurasi penjara untuk layanan yang ingin Anda amankan. Konfigurasi penjara ditentukan dalam /etc/fail2ban/penjara.D jalur dan akan mengganti konfigurasi yang ditentukan di penjara.file lokal.

Dalam contoh ini, kami akan membuat file konfigurasi penjara untuk melindungi layanan SSH. Oleh karena itu, buat file Penjara SSH.

$ sudo vim/etc/fail2ban/penjara.d/sshd.lokal

Selanjutnya, tempel baris berikut:

[sshd] diaktifkan = true # override Konfigurasi global default # untuk penjara spesifik sshd bantime = 1d maxretry = 3

Dalam konfigurasi di atas, host jarak jauh akan dilarang mengakses sistem selama 1 hari setelah 3 upaya login SSH yang gagal. Simpan perubahan dan restart Layanan Fail2BAN.

$ sudo systemctl restart fail2ban

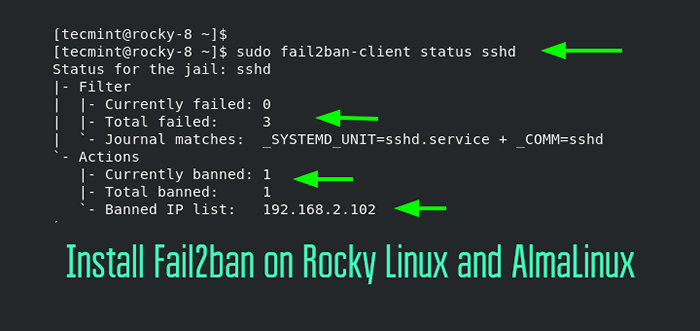

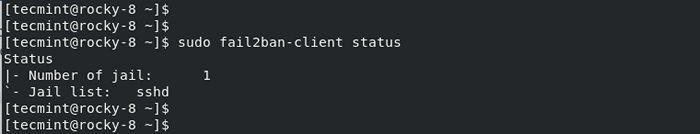

Selanjutnya, verifikasi status konfigurasi penjara menggunakan fail2ban-client utilitas baris perintah.

$ sudo fail2ban-klien status

Dari output, kita dapat melihat bahwa kita memiliki 1 penjara yang dikonfigurasi untuk layanan yang disebut 'sshd'.

Periksa Status Penjara Fail2Ban

Periksa Status Penjara Fail2Ban Selain itu, Anda dapat mengonfirmasi Maxretry Nilai Penjara SSHD menggunakan opsi GET.

$ sudo fail2ban-client dapatkan sshd maxretry 3

Nilai dicetak 3 harus mencocokkan apa yang Anda tentukan di sshd.lokal mengajukan.

Langkah 6: Pengujian Konfigurasi Fail2BAN

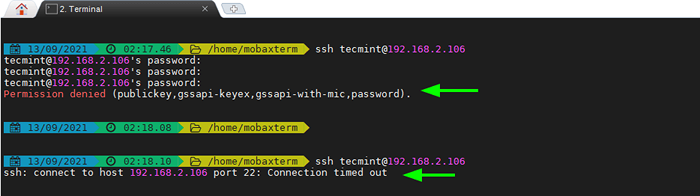

Setelah menyiapkan Fail2ban dan membuat file konfigurasi penjara untuk layanan SSH, kami akan melakukan uji coba dan mensimulasikan 3 login yang gagal dengan menentukan kata sandi yang salah untuk setiap prompt kata sandi.

Jadi buka sistem Linux jarak jauh dan cobalah untuk masuk menggunakan kata sandi yang salah. Setelah 3 upaya yang gagal, koneksi akan dijatuhkan dan setiap upaya berikutnya untuk menghubungkan kembali akan diblokir sampai durasi larangan habis.

Menguji fail2ban di linux

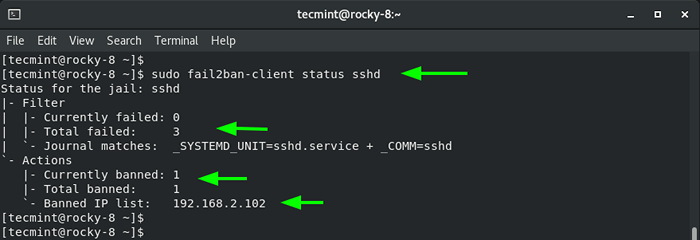

Menguji fail2ban di linux Untuk mengumpulkan wawasan tentang sistem klien yang diblokir periksa status penjara.

$ sudo fail2ban-client status sshd

Periksa status blok fail2ban

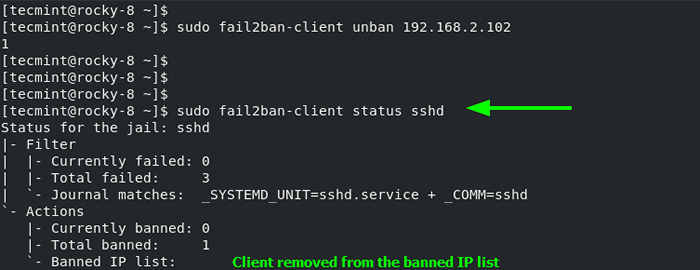

Periksa status blok fail2ban Untuk unban atau menghapus klien dari penjara, jalankan perintah:

$ sudo fail2ban-client unban 192.168.2.102

Sekali lagi, periksa status penjara untuk memastikan bahwa klien tidak termasuk dalam daftar IP yang dilarang.

$ sudo fail2ban-client status sshd

Periksa daftar blok Fail2ban

Periksa daftar blok Fail2ban Seperti yang telah kita lihat, Fail2ban adalah alat yang sangat berguna dalam menangkal penyusup yang ingin melanggar sistem Linux Anda. Ini bekerja bersama dengan firewalld untuk melarang sistem klien untuk durasi yang ditentukan setelah jumlah tertentu dari upaya login yang gagal. Dengan melakukan itu, ini memberikan lapisan perlindungan tambahan untuk server Linux Anda.

- « Cara memasang tumpukan lampu di Almalinux 8.4

- 10 Contoh Perintah SFTP Untuk mentransfer file di server jarak jauh di Linux »