Cara Menginstal dan Menggunakan Linux Malware Detect (LMD) dengan Clamav sebagai mesin antivirus

- 999

- 5

- Dominick Barton

Malware, atau perangkat lunak berbahaya, adalah penunjukan yang diberikan untuk program apa pun yang bertujuan mengganggu operasi normal sistem komputasi. Meskipun bentuk malware yang paling terkenal adalah virus, spyware, dan adware, kerusakan yang mereka inginkan dapat menyebabkan berkisar dari mencuri informasi pribadi hingga menghapus data pribadi, dan segala sesuatu di antaranya, sementara penggunaan malware klasik lainnya adalah untuk mengontrol sistem untuk menggunakannya untuk meluncurkan botnet dalam serangan dos (d).

Baca juga: Lindungi Apache dari Brute Force atau serangan DDOS di LinuxDengan kata lain, Anda tidak dapat berpikir, "Saya tidak perlu mengamankan sistem saya terhadap malware karena saya tidak menyimpan data sensitif atau penting apa pun", karena itu bukan satu -satunya target malware.

Untuk alasan itu, dalam artikel ini, kami akan menjelaskan cara menginstal dan mengonfigurasi Deteksi malware Linux (alias Maldet atau LMD singkatnya) bersama dengan Clamav (Mesin antivirus) di RHEL 8/7/6 (di mana x adalah nomor versi), Centos 8/7/6 Dan Fedora 30-32 (Instruksi yang sama juga berfungsi Ubuntu Dan Debian sistem).

Pemindai malware yang dirilis di bawah lisensi GPL V2, dirancang khusus untuk lingkungan hosting. Namun, Anda akan segera menyadari bahwa Anda akan mendapat manfaat dari Maldet Tidak peduli lingkungan apa yang sedang Anda kerjakan.

Memasang LMD di Rhel/Centos dan Fedora

LMD tidak tersedia dari repositori online tetapi didistribusikan sebagai tarball dari situs web proyek. Tarball yang berisi kode sumber versi terbaru selalu tersedia di tautan berikut, di mana ia dapat diunduh dengan perintah WGET:

# wget http: // www.rfxn.com/download/maldetect-current.ter.GZ

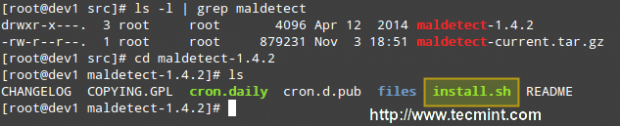

Maka kita perlu membongkar tarball dan memasuki direktori di mana isinya diekstraksi. Karena versi saat ini 1.6.4, direktori adalah Maldetect-1.6.4. Di sana kami akan menemukan skrip instalasi, Install.SH.

# tar -xvf Maldetect -current.ter.GZ # ls -l | grep maldetect # cd maldetect-1.6.4/ # ls

Unduh Linux Malware Detect

Unduh Linux Malware Detect Jika kita memeriksa skrip instalasi, yang hanya 75 baris panjang (termasuk komentar), kita akan melihat bahwa itu tidak hanya menginstal alat tetapi juga melakukan pra-cek untuk melihat apakah direktori instalasi default (/usr/lokal/maldetect) ada. Jika tidak, skrip membuat direktori instalasi sebelum melanjutkan.

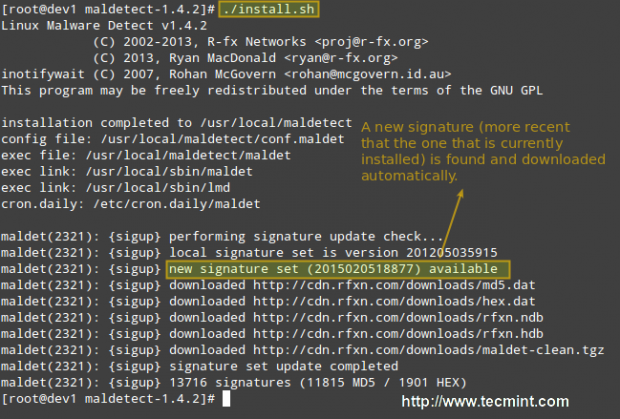

Akhirnya, setelah instalasi selesai, eksekusi harian melalui cron dijadwalkan dengan menempatkan cron.sehari-hari skrip (lihat gambar di atas) di /etc/cron.sehari-hari. Script helper ini akan, antara lain, menghapus data sementara lama, memeriksa rilis LMD baru, dan memindai Panel Kontrol Default dan Kontrol Web (i.e., Cpanel, directadmin, untuk beberapa nama direktori data default.

Yang sedang berkata, jalankan skrip instalasi seperti biasa:

# ./Install.SH

Instal Malware Linux Deteksi di Linux

Instal Malware Linux Deteksi di Linux Mengkonfigurasi Deteksi Malware Linux

Konfigurasi LMD ditangani /usr/lokal/maldetect/conf.Maldet dan semua opsi dikomentari dengan baik untuk membuat konfigurasi menjadi tugas yang agak mudah. Jika Anda macet, Anda juga dapat merujuk /Maldetect-1.6.4/readme untuk instruksi lebih lanjut.

Di file konfigurasi Anda akan menemukan bagian berikut, terlampir di dalam kurung persegi:

- Peringatan email

- Opsi karantina

- Opsi pemindaian

- ANALISIS STATISTIK

- Opsi pemantauan

Masing -masing bagian ini berisi beberapa variabel yang menunjukkan caranya LMD akan berperilaku dan fitur apa yang tersedia.

- Mengatur email_alert = 1 Jika Anda ingin menerima pemberitahuan email tentang hasil inspeksi malware. Demi singkatnya, kami hanya akan menyampaikan surat ke pengguna sistem lokal, tetapi Anda dapat menjelajahi opsi lain seperti mengirim peringatan email ke luar juga.

- Mengatur email_subj = "subjek Anda di sini" Dan [Email dilindungi] Jika Anda sebelumnya telah mengatur email_alert = 1.

- Dengan quar_hits, Tindakan karantina default untuk hit malware (0 = waspada saja, 1 = pindah ke karantina & peringatan) Anda akan memberi tahu LMD apa yang harus dilakukan saat malware terdeteksi.

- quar_clean akan membiarkan Anda memutuskan apakah Anda ingin membersihkan suntikan malware berbasis string. Perlu diingat bahwa tanda tangan string, menurut definisi, "urutan byte yang berdekatan yang berpotensi cocok dengan banyak varian keluarga malware".

- quar_susp, Tindakan penangguhan default untuk pengguna dengan hit, akan memungkinkan Anda untuk menonaktifkan akun yang file yang dimiliki telah diidentifikasi sebagai hit.

- clamav_scan = 1 Akan memberi tahu LMD untuk mencoba mendeteksi keberadaan Binary CLAMAV dan menggunakan mesin pemindai default. Ini menghasilkan hingga Kinerja pemindaian empat kali lebih cepat dan analisis hex yang unggul. Opsi ini hanya menggunakan CLAMAV sebagai mesin pemindai, dan tanda tangan LMD masih menjadi dasar untuk mendeteksi ancaman.

Menyimpulkan, garis dengan variabel -variabel ini harus terlihat sebagai berikut /usr/lokal/maldetect/conf.Maldet:

email_alert = 1 [email dilindungi] email_subj = "peringatan malware untuk $ hostname-$ (tanggal +%y-%m-%d)" quar_hits = 1 quar_clean = 1 quar_susp = 1 clam_av = 1

Memasang Clamav di Rhel/Centos dan Fedora

Untuk memasang Clamav untuk memanfaatkan CLAMAV_SCAN Pengaturan, ikuti langkah -langkah ini:

Aktifkan repositori EPEL.

# YUM Instal Epel-Release

Kemudian lakukan:

# yum update && yum install clamd # apt update && apt-get instal clamav clamav-daemon [ubuntu/debian]

Catatan: Bahwa ini hanya instruksi dasar untuk menginstal CLAMAV untuk mengintegrasikannya dengan LMD. Kami tidak akan membahas secara terperinci sejauh menyangkut pengaturan CAMAV karena seperti yang kami katakan sebelumnya, tanda tangan LMD masih menjadi dasar untuk mendeteksi dan membersihkan ancaman.

Menguji deteksi malware linux

Sekarang saatnya menguji terbaru LMD / Clamav instalasi. Alih -alih menggunakan malware asli, kami akan menggunakan file uji EICAR, yang tersedia untuk diunduh dari situs web EICAR.

# CD/var/www/html # wget http: // www.Eicar.org/download/eicar.com # wget http: // www.Eicar.org/download/eicar.com.txt # wget http: // www.Eicar.org/download/eicar_com.zip # wget http: // www.Eicar.org/download/eicarcom2.ritsleting

Pada titik ini, Anda bisa menunggu berikutnya cron pekerjaan untuk menjalankan atau mengeksekusi Maldet sendiri secara manual. Kami akan pergi dengan opsi kedua:

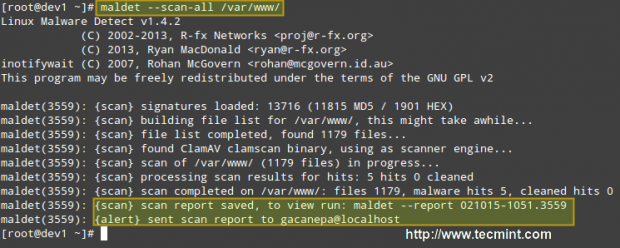

# maldet-scan-all/var/www/

LMD Juga menerima wildcard, jadi jika Anda hanya ingin memindai jenis file tertentu, (i.e. file zip, misalnya), Anda dapat melakukannya:

# maldet-scan-all/var/www/*.ritsleting

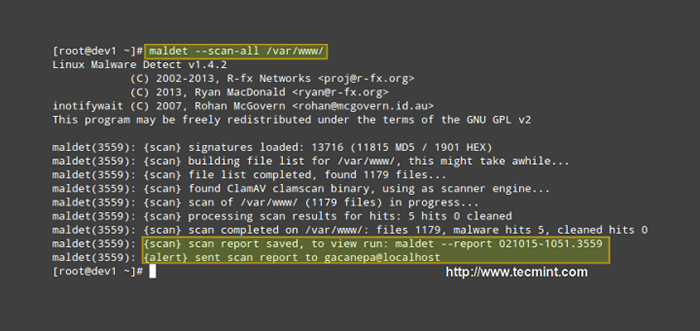

Pindai malware di Linux

Pindai malware di Linux Ketika pemindaian selesai, Anda dapat memeriksa email yang dikirim oleh LMD atau melihat laporan dengan:

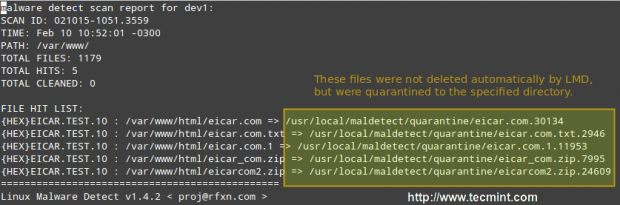

# Maldet --Report 021015-1051.3559

Laporan pemindaian malware Linux

Laporan pemindaian malware Linux Di mana 021015-1051.3559 adalah Scanid (Pemindaian akan sedikit berbeda dalam kasus Anda).

Penting: Harap dicatat bahwa LMD menemukan 5 hit sejak EICAR.file com diunduh dua kali (sehingga menghasilkan EICAR.com dan eicar.com.1).

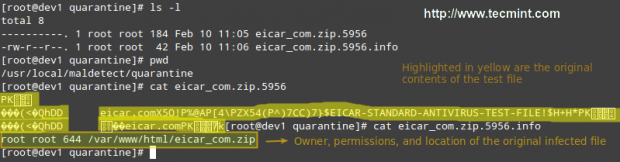

Jika Anda memeriksa folder karantina (saya baru saja meninggalkan salah satu file dan menghapus sisanya), kita akan melihat yang berikut:

# ls -l

Linux Malware mendeteksi file karantina

Linux Malware mendeteksi file karantina Anda kemudian dapat menghapus semua file yang dikarantina dengan:

# rm -rf/usr/lokal/maldetect/karantina/*

Dalam hal itu,

# Maldet --Slean Scanid

Tidak menyelesaikan pekerjaan karena suatu alasan. Anda dapat merujuk pada screencast berikut untuk penjelasan langkah demi langkah dari proses di atas:

Pertimbangan akhir

Sejak Maldet perlu diintegrasikan dengan cron, Anda perlu mengatur variabel berikut di root's crontab (tipe crontab -e sebagai root dan tekan Memasuki kunci) Jika Anda memperhatikan bahwa LMD tidak berjalan dengan benar setiap hari:

Path =/sbin:/bin:/usr/sbin:/usr/bin mailto = root home =/shell =/bin/bash/bash

Ini akan membantu memberikan informasi debugging yang diperlukan.

Kesimpulan

Di artikel ini, kami telah membahas cara menginstal dan mengonfigurasi Deteksi malware Linux, bersama Clamav, sekutu yang kuat. Dengan bantuan 2 alat ini, mendeteksi malware harus menjadi tugas yang agak mudah.

Namun, bantulah diri Anda sendiri dan menjadi terbiasa dengan Baca aku file seperti yang dijelaskan sebelumnya, dan Anda dapat yakin bahwa sistem Anda diperhitungkan dengan baik dan dikelola dengan baik.

Jangan ragu untuk meninggalkan komentar atau pertanyaan Anda, jika ada, menggunakan formulir di bawah ini.

Tautan referensi

Beranda LMD

- « Lindungi Apache dari serangan brute force atau DDOS menggunakan modul mod_security dan mod_evasive mod_

- Cara menginstal postgresql dan pgadmin4 di ubuntu 20.04 »