Cara menginstal dan mengonfigurasi fail2ban di ubuntu 20.04

- 2544

- 450

- Daryl Hermiston DVM

Fail2ban adalah alat yang digunakan untuk meningkatkan keamanan server dari serangan cyber. Ini memungkinkan Anda untuk memblokir alamat IP jarak jauh sementara atau secara permanen berdasarkan pengaturan yang ditentukan. Ini membantu Anda untuk mengamankan server dan data Anda dari penyerang.

Tutorial ini membantu Anda menginstal Fail2ban pada Ubuntu 20.04 LTS Linux Systems. Juga memberi Anda konfigurasi awal dengan Protect SSL menggunakan Fail2BAN.

Prasyarat

Anda harus memiliki akses shell ke Ubuntu 20.04 Sistem dengan akun istimewa sudo.

Langkah 1 - Memasang Fail2Ban

Paket Debian Fail2Ban tersedia di bawah repositori apt default. Anda hanya perlu memperbarui Cache APT dan menginstal Paket Debian Fail2Ban di sistem Anda.

Buka terminal dan ketik:

pembaruan apt sudosudo apt install fail2ban -y

Setelah instalasi yang berhasil, pastikan layanan dimulai.

Sudo Systemctl Status Fail2Ban Pastikan layanan aktif dan berjalan.

Langkah 2 - Konfigurasi Fail2BAN Awal

Fail2ban menyimpan file konfigurasi di bawah /etc/fail2ban direktori. Penjara.File conf berisi konfigurasi dasar yang dapat Anda gunakan untuk membuat konfigurasi baru. Fail2ban menggunakan yang terpisah penjara.lokal file sebagai konfigurasi untuk menghindari pembaruan penjara.conf selama paket pembaruan.

Jadi buat salinan file konfigurasi dengan nama penjara.lokal:

sudo cp/etc/fail2ban/penjara.conf/etc/fail2ban/penjara.lokal Edit berikutnya penjara.lokal file konfigurasi di editor teks.

sudo vim/etc/fail2ban/penjara.lokal Perbarui pengaturan awal di bawah [BAWAAN] bagian.

- abaikan - Daftar alamat IP untuk diabaikan dari larangan oleh fail2ban.

[Default] abaikan = 127.0.0.1/8 192.168.1.0/24123 [Default] abaikan = 127.0.0.1/8 192.168.1.0/24 - Bantime - adalah jumlah detik tempat tuan rumah dilarang.

Bantime = 60m1 Bantime = 60m - Cari waktu - Tuan rumah dilarang jika menghasilkan "maxretry" selama detik "findtime" terakhir.

FindTime = 5m1 FindTime = 5m - Maxretry - adalah jumlah kegagalan sebelum tuan rumah dilarang.

Maxretry = 51 Maxretry = 5

Di bagian selanjutnya, Anda dapat mengamankan layanan sistem ke

Langkah 3 - Lindungi SSH/SFTP

Setelah menyelesaikan konfigurasi default, turun di penjara file yang sama.lokal dan perbarui [ssh-iPrables] bagian seperti di bawah ini.

[ssh-iPrables] diaktifkan = filter true = sshd action = ptables [name = ssh, port = 22, protocol = tcp] sendmail-whois [name = ssh, dest = root, [email dilindungi], senderName = "fail2ban"] LogPath =/var/log/Secure maxretry = 3

Langkah 4 - Lindungi FTP

Mari Lindungi Server FTP (VSFTPD) Anda, temukan entri di bawah ini [VSFTPD-ISTUBLES] bagian dan buat perubahan seperti di bawah ini. Jika Anda tidak menggunakan VSFTPD, Anda dapat melewatkan bagian ini.

[vsftpd-iPsable] diaktifkan = filter true = vsftpd action = ptables [name = vsftpd, port = 21, protocol = tcp] sendmail-whois [name = vsftpd, [email dilindungi]] logpath =/var/log/vsftpd.Log Maxretry = 5 Bantime = 1800

Langkah 5 - Kelola Layanan Fail2Ban

Setelah membuat semua perubahan simpan file Anda dan restart layanan fail2ban menggunakan perintah berikut.

sudo systemctl restart fail2ban.melayanisudo systemctl memungkinkan fail2ban.melayani

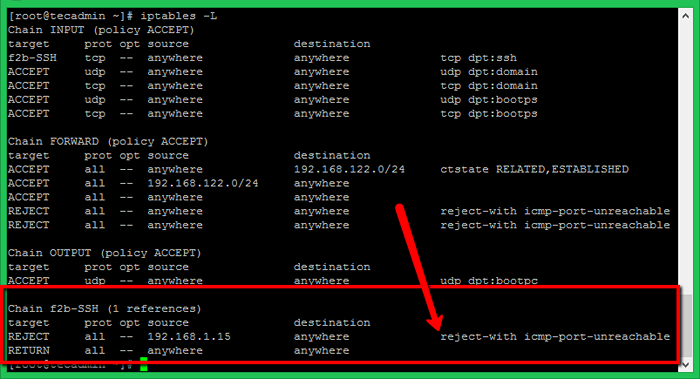

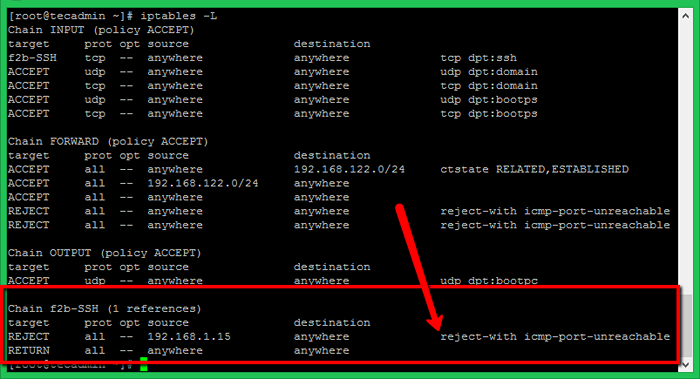

Untuk tujuan pengujian, saya telah mencoba SSH dengan kredensial yang salah dari mesin yang berbeda. Setelah tiga upaya yang salah, Fail2ban memblokir IP itu melalui ptables dengan tolak ICMP. Anda dapat melihat aturan dalam iptables setelah memblokir alamat IP seperti di bawah ini. Untuk sistem SSH hanya, pastikan untuk memiliki akses SSH dari IP lain sebelum membuat tes ini.

Kesimpulan

Tutorial ini membantu Anda menginstal dan mengonfigurasi Fail2ban di Ubuntu 20.04 Sistem LTS. Tambahan memberi Anda detail konfigurasi untuk mengamankan layanan spesifik seperti SSH, SFTP dan FTP.