Cara menginstal dan mengonfigurasi fail2ban di CentOS 8

- 2889

- 829

- Luis Baumbach

Tutorial ini akan membantu Anda menginstal dan mengonfigurasi Fail2BAN di Sistem CentOS dan RHEL 8 dan Fedora Anda. Di artikel ini, Anda juga akan belajar cara menambahkan layanan khusus untuk dipantau di bawah Fail2BAN.

Langkah 1 - Pasang Fail2ban di Centos 8

Pertama -tama, instal Epel-Release Paket untuk Mengkonfigurasi Repositori Epel Yum pada sistem CentOS 8 Anda. Setelah itu, pasang paket RPM Fail2BAN menggunakan perintah berikut.

sudo dnf menginstal epel-release sudo dnf install fail2ban

Langkah 2 - Konfigurasikan Fail2Ban

Fail2ban menyimpan file konfigurasi di bawah /etc/fail2ban direktori. tetapi kita perlu membuat salinan file ini sebagai penjara.lokal.

sudo cp/etc/fail2ban/penjara.conf/etc/fail2ban/penjara.Sudo lokal vi/etc/fail2ban/penjara.lokal

Sekarang kita perlu membuat perubahan yang diperlukan penjara.lokal file untuk membuat aturan larangan. Edit file ini di editor favorit Anda dan buat perubahan [BAWAAN] bagian.

[Default] # "IGNIP" dapat berupa daftar alamat IP, masker CIDR atau host DNS. Fail2ban # tidak akan melarang host yang cocok dengan alamat dalam daftar ini. Beberapa alamat # dapat didefinisikan menggunakan pemisah ruang (dan/atau koma). Abaikan = 127.0.0.1/8 192.168.1.0/24 # "Bantime" adalah jumlah detik yang dilarang menjadi tuan rumah. Bantime = 60m # Tuan rumah dilarang jika menghasilkan "Maxretry" selama detik "Findtime" terakhir. Sesuai di bawah # Pengaturan, 2 menit FindTime = 5m # "Maxretry" adalah jumlah kegagalan sebelum tuan rumah dilarang. Maxretry = 5| 12345678910111213141516 | [Default] # "IGNIP" dapat berupa daftar alamat IP, masker CIDR atau host DNS. Fail2ban# tidak akan melarang host yang cocok dengan alamat dalam daftar ini. Beberapa alamat# dapat didefinisikan menggunakan pemisah ruang (dan/atau koma).Abaikan = 127.0.0.1/8 192.168.1.0/24 # "Bantime" adalah jumlah detik yang dilarang menjadi tuan rumah.Bantime = 60m # Tuan rumah dilarang jika menghasilkan "Maxretry" selama detik "Findtime" terakhir. Sesuai di bawah # Pengaturan, 2 MinutesFindTime = 5m # "Maxretry" adalah jumlah kegagalan sebelum host dilarang.Maxretry = 5 |

Langkah 3 - Lindungi SSH/SFTP

Setelah menyelesaikan konfigurasi default, turun di penjara file yang sama.lokal dan perbarui [ssh-iPrables] bagian seperti di bawah ini.

[ssh-iPrables] diaktifkan = filter true = sshd action = ptables [name = ssh, port = 22, protocol = tcp] sendmail-whois [name = ssh, dest = root, [email dilindungi], senderName = "fail2ban"] LogPath =/var/log/Secure maxretry = 3

Langkah 4 - Lindungi FTP

Mari Lindungi Server FTP (VSFTPD) Anda, temukan entri di bawah ini [VSFTPD-ISTUBLES] bagian dan buat perubahan seperti di bawah ini. Jika Anda tidak menggunakan VSFTPD, Anda dapat melewatkan bagian ini.

[vsftpd-iPsable] diaktifkan = filter true = vsftpd action = ptables [name = vsftpd, port = 21, protocol = tcp] sendmail-whois [name = vsftpd, [email dilindungi]] logpath =/var/log/vsftpd.Log Maxretry = 5 Bantime = 1800

Langkah 5 - Mulai ulang layanan dan tes

Setelah membuat semua perubahan simpan file Anda dan restart layanan fail2ban menggunakan perintah berikut.

sudo systemctl mulai fail2ban.Layanan Sudo Systemctl Enable Fail2Ban.melayani

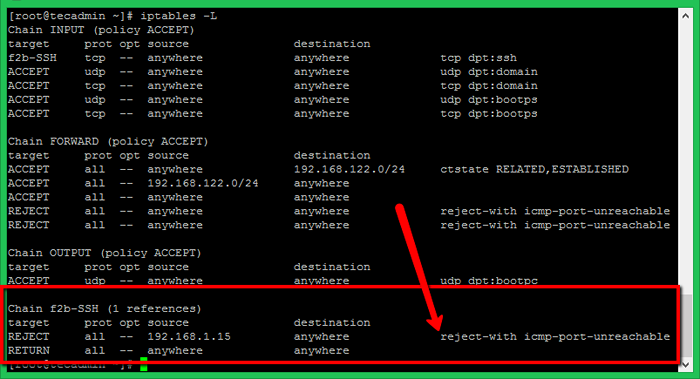

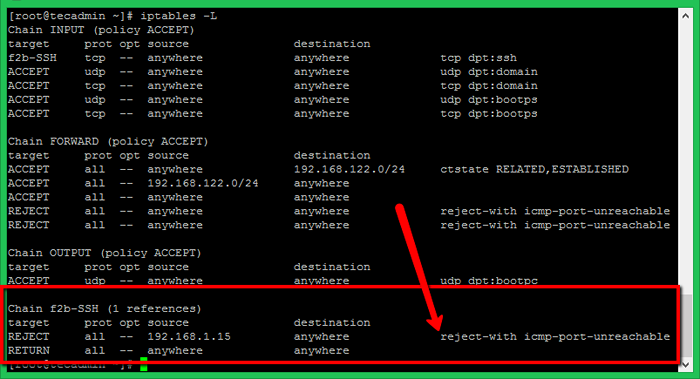

Untuk tujuan pengujian, saya telah mencoba SSH dengan kredensial yang salah dari mesin yang berbeda. Setelah tiga upaya yang salah, Fail2ban memblokir IP itu melalui ptables dengan tolak ICMP. Anda dapat melihat aturan dalam iptables setelah memblokir alamat IP seperti di bawah ini. Untuk sistem SSH hanya, pastikan untuk memiliki akses SSH dari IP lain sebelum membuat tes ini.

- « Cara Menginstal dan Mengkonfigurasi Apache di Debian 10

- Cara Menginstal Kerangka Zend di Ubuntu 18.04 »