Cara Memperbaiki Kerentanan Sambacry (CVE-2017-7494) dalam sistem Linux

- 3522

- 1096

- Enrique Purdy

Samba telah lama menjadi standar untuk menyediakan file dan layanan cetak bersama untuk klien Windows di *sistem NIX. Digunakan oleh pengguna rumahan, bisnis ukuran menengah, dan perusahaan besar, itu menonjol sebagai solusi masuk di lingkungan di mana sistem operasi yang berbeda hidup berdampingan.

Karena sedih terjadi dengan alat yang digunakan secara luas, sebagian besar instalasi Samba berada di bawah risiko serangan yang dapat mengeksploitasi kerentanan yang diketahui, yang tidak dianggap serius sampai Ingin menangis serangan ransomware mengenai berita belum lama ini.

Dalam artikel ini, kami akan menjelaskan apa kerentanan samba ini dan bagaimana melindungi sistem yang Anda tanggung. Bergantung pada jenis instalasi Anda (dari repositori atau dari sumber), Anda perlu mengambil pendekatan yang berbeda untuk melakukannya.

Jika Anda saat ini menggunakan samba di lingkungan apa pun atau mengenal seseorang yang melakukannya, baca terus!

Kerentanan

Sistem yang sudah ketinggalan zaman dan tidak ditandingi rentan terhadap kerentanan eksekusi kode jarak jauh. Secara sederhana, ini berarti bahwa seseorang dengan akses ke berbagi yang dapat ditulis dapat mengunggah sepotong kode sewenang -wenang dan menjalankannya dengan izin root di server.

Masalah ini dijelaskan dalam situs web Samba sebagai CVE-2017-7494 dan diketahui mempengaruhi versi Samba 3.5 (dirilis pada awal Maret 2010) dan seterusnya. Secara tidak resmi, itu telah dinamai Sambacry karena kesamaannya dengan Ingin menangis: Keduanya menargetkan protokol SMB dan berpotensi cacing - yang dapat menyebabkannya menyebar dari sistem ke sistem.

Debian, Ubuntu, Centos dan Red Hat telah mengambil tindakan cepat untuk melindungi penggunanya dan telah merilis tambalan untuk versi yang didukung mereka. Selain itu, solusi keamanan juga telah disediakan untuk yang tidak didukung.

Memperbarui samba

Seperti disebutkan sebelumnya, ada dua pendekatan untuk diikuti tergantung pada metode instalasi sebelumnya:

Jika Anda memasang samba dari repositori distribusi Anda.

Mari kita lihat apa yang perlu Anda lakukan dalam kasus ini:

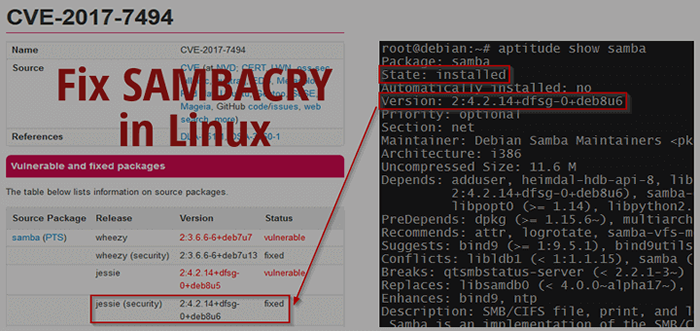

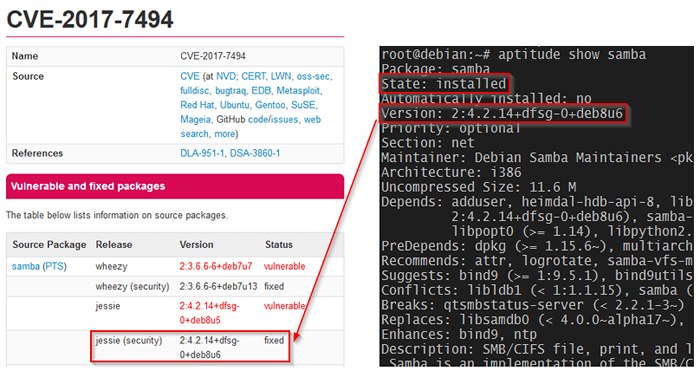

Perbaiki Sambacry di Debian

Pastikan APT diatur untuk mendapatkan pembaruan keamanan terbaru dengan menambahkan baris berikut ke daftar sumber Anda (/etc/apt/sumber.daftar):

deb http: // keamanan.Debian.org stabil/memperbarui deb-src http: // keamanan utama.Debian.org/ stabil/ pembaruan utama

Selanjutnya, perbarui daftar paket yang tersedia:

# Pembaruan Aptitude

Akhirnya, pastikan versi paket Samba cocok dengan versi di mana kerentanan telah diperbaiki (lihat CVE-2017-7494):

# Aptitude Show Samba

Perbaiki Sambacry di Debian

Perbaiki Sambacry di Debian Perbaiki sambacry di ubuntu

Untuk memulai, periksa paket baru yang tersedia dan perbarui paket Samba sebagai berikut:

$ sudo apt-get update $ sudo apt-get install Samba

Versi samba tempat perbaikan CVE-2017-7494 telah diterapkan adalah sebagai berikut:

- 17.04: Samba 2: 4.5.8+DFSG-0ubuntu0.17.04.2

- 16.10: Samba 2: 4.4.5+dfsg-24ubuntu5.6

- 16.04 lts: Samba 2: 4.3.11+DFSG-0ubuntu0.16.04.7

- 14.04 lts: Samba 2: 4.3.11+DFSG-0ubuntu0.14.04.8

Akhirnya, jalankan perintah berikut untuk memverifikasi bahwa kotak Ubuntu Anda sekarang memiliki versi samba yang tepat diinstal.

$ sudo apt-cache menunjukkan samba

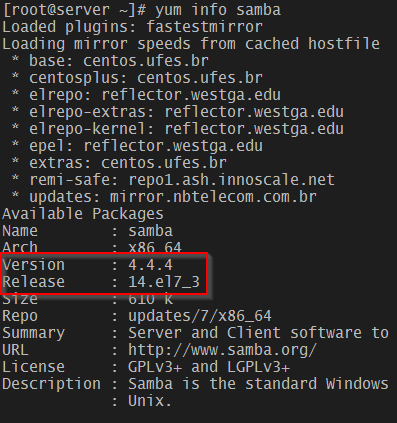

Perbaiki sambacry di centos/rhel 7

Versi samba yang ditambal di EL 7 adalah Samba-4.4.4-14.el7_3. Untuk menginstalnya, lakukan

# Yum Makecache Fast # Yum Update Samba

Seperti sebelumnya, pastikan Anda sekarang memiliki versi samba yang ditambal:

# info yum samba

Perbaiki sambacry di centos

Perbaiki sambacry di centos Lebih tua, versi CentOS dan RHEL yang masih didukung juga memiliki perbaikan yang tersedia. Periksa RHSA-2017-1270 untuk mengetahui lebih lanjut.

Jika Anda memasang samba dari sumber

Catatan: Prosedur berikut mengasumsikan bahwa Anda sebelumnya telah membangun samba dari sumber. Anda sangat dianjurkan untuk mencobanya secara luas di lingkungan pengujian sebelum menggunakannya ke server produksi.

Selain itu, pastikan Anda mendukung SMB.conf file sebelum Anda mulai.

Dalam hal ini, kami akan menyusun dan memperbarui samba dari sumber juga. Namun sebelum kita mulai, kita harus memastikan semua dependensi dipasang sebelumnya. Perhatikan bahwa ini mungkin memakan waktu beberapa menit.

Di Debian dan Ubuntu:

# aptitude instal ACL attr autoconf bison build-esensial \ debhelper dnsutils docbook-xml docbook-xsl flex gdb krb5-user \ libacl1-dev libaio-dev libggin-dev-dev-dev libbbbbbbsd-dev \ libcap-dev-dev-dev-dev libbbbsd-dev \ libcap-dev-dev libjson-perl \ libldap2-dev libncurses5-dev libpam0g-dev libparse-yapp-perl \ libpopt-dev libreadline-dev perl perl-modules pkg-config \ python-all-dev python-dev python-dnspython python-crypto xsltproc \ zlib1g -dev libsystemd-dev libgpgme11-dev python-gpgme python-m2crypto

Di Centos 7 atau serupa:

# yum install attr bind-utils docbook-style-xsl gcc gdb krb5-workstation \ libsemanage-python libxslt perl perl-ExtUtils-MakeMaker \ perl-Parse-Yapp perl-Test-Base pkgconfig policycoreutils-python \ python-crypto gnutls-devel libattr-devel keyutils-libs-devel \ libacl-devel-devel-devel-devel-devel-devel-devel libxml2-devel Openldap-devel \ pam-devel-devel-devel-devel-devel-devel-devel-devel-devel

Hentikan layanan:

# Systemctl Stop SMBD

Unduh dan untar the Source (dengan 4.6.4 menjadi versi terbaru pada saat penulisan ini):

# wget https: // www.Samba.org/samba/ftp/samba-latest.ter.GZ # TAR XZF Samba-Latest.ter.GZ # CD Samba-4.6.4

Hanya untuk tujuan informatif, periksa opsi konfigurasi yang tersedia untuk rilis saat ini.

# ./Konfigurasikan --help

Anda dapat menyertakan beberapa opsi yang dikembalikan oleh perintah di atas jika digunakan pada bangunan sebelumnya, atau Anda dapat memilih untuk menggunakan default:

# ./Konfigurasikan # buat # buat instal

Akhirnya, restart layanan.

# SystemCTL Restart SMBD

Dan verifikasi Anda menjalankan versi yang diperbarui:

# smbstatus --version

yang harus kembali 4.6.4.

Pertimbangan Umum

Jika Anda menjalankan versi yang tidak didukung dari distribusi yang diberikan dan tidak dapat meningkatkan ke yang lebih baru untuk beberapa alasan, Anda mungkin ingin mempertimbangkan saran berikut:

- Jika selinux diaktifkan, Anda dilindungi!

- Pastikan saham Samba dipasang dengan opsi NOEXEC. Ini akan mencegah eksekusi binari yang berada pada sistem file yang dipasang.

Menambahkan,

Dukungan Pipa NT = Tidak

ke bagian [global] Anda SMB.conf mengajukan dan memulai kembali layanan. Anda mungkin ingin ingat bahwa ini "dapat menonaktifkan beberapa fungsionalitas pada klien Windows", sesuai proyek Samba.

Penting: Ketahuilah bahwa opsi "Dukungan Pipa NT = Tidak“Akan menonaktifkan daftar saham dari klien Windows. Misalnya: Saat Anda mengetik \\ 10.100.10.2 \ Dari Windows Explorer di server samba Anda akan mendapatkan izin ditolak. Windows Client harus secara manual menentukan saham sebagai \\ 10.100.10.2 \ share_name untuk mengakses berbagi.

Ringkasan

Dalam artikel ini, kami telah menggambarkan kerentanan yang dikenal sebagai Sambacry dan bagaimana mengurangi itu. Kami berharap Anda dapat menggunakan informasi ini untuk melindungi sistem yang bertanggung jawab.

Jika Anda memiliki pertanyaan atau komentar tentang artikel ini, jangan ragu untuk menggunakan formulir di bawah ini untuk memberi tahu kami.

- « Mycli-klien mysql/mariadb dengan pelengkap otomatis dan sintaksis-highlight

- Instal dan konfigurasikan pfblockerng untuk daftar hitam DNS di pfsense firewall »