Cara mengenkripsi disk penuh saat menginstal ubuntu 22.04

- 4015

- 52

- Karl O'Connell DDS

Distribusi Linux telah melakukan pekerjaan yang baik untuk mendapatkan perlindungan tambahan dengan membawa enkripsi disk penuh dan menjadi pemimpin pasar.

Ubuntu Juga dibundel dengan banyak fitur dan enkripsi disk adalah salah satunya. Mengaktifkan enkripsi disk penuh sangat penting bagi mereka yang ingin mengamankan data pribadi mereka dengan biaya berapa pun bahkan jika perangkat Anda dicuri karena mengharuskan Anda memasukkan kode sandi di setiap boot.

Enkripsi disk penuh hanya dapat diaktifkan saat memasang sistem operasi karena enkripsi disk penuh akan diterapkan ke setiap partisi drive Anda yang juga mencakup partisi boot dan swap. Dan inilah alasan mengapa kami diminta untuk memungkinkannya dari awal instalasi.

Tutorial langkah demi langkah ini akan memandu Anda tentang bagaimana Anda dapat mengaktifkan enkripsi disk penuh Ubuntu 22.04 Dan untuk tujuan itu, kita akan memanfaatkan LVM (Manajemen Volume Logis) Dan Luks (untuk tujuan enkripsi).

Prasyarat:

- Drive USB yang dapat di -boot.

- Koneksi internet dengan bandwidth yang cukup untuk mengunduh file besar.

- Motherboard yang diaktifkan UEFI.

Tapi sebelum melompat ke proses, mari kita tahu tentang pro dan kontra Enkripsi disk.

Pro dan kontra enkripsi disk

Setiap fitur dibundel dengan pro dan kontra dan ini juga berlaku dalam hal enkripsi disk. Jadi selalu merupakan ide yang baik untuk mengetahui apa yang diharapkan dan apa yang bukan dari langkah yang akan dibuat.

Pro:

- Melindungi data sensitif Anda dari pencurian - Ya, ini adalah fitur paling menarik dari enkripsi disk karena data pribadi Anda akan selalu diamankan bahkan jika sistem Anda dicuri. Poin ini lebih tepat dalam hal perangkat seluler seperti laptop yang memiliki lebih banyak peluang untuk dicuri.

- Menyimpan data Anda dari pengawasan - Kemungkinan sistem Anda diretas minimal di Linux tetapi dapat dilakukan jika pengguna tidak cukup pintar untuk melindungi dirinya dari penipuan yang mencurigakan. Bahkan jika komputer Anda diserang, peretas tidak akan dapat mengakses data Anda yang merupakan bukti lain yang memungkinkannya.

Kontra:

- Dampak pada kinerja - Ini hanya dapat diterapkan pada sistem dengan sedikit sumber daya karena komputer modern dapat menangani enkripsi tanpa masalah apa pun tetapi Anda masih akan menemukan sedikit lebih lambat membaca dan menulis kecepatan saat penggunaan.

Menurut kami, enkripsi disk penuh selalu merupakan pilihan bijak karena menawarkan banyak pro sementara itu mudah untuk mengatasi kontra dengan beberapa sumber daya lagi. Jadi jika Anda baik -baik saja dengan sedikit penurunan kinerja untuk keamanan yang lebih baik, mari kita mulai proses enkripsi.

Mengenkripsi seluruh disk di Ubuntu 22.04

Ini adalah panduan ramah pemula dan seharusnya memandu Anda melalui setiap langkah sementara pengguna tingkat lanjut masih dapat memperoleh manfaat darinya.

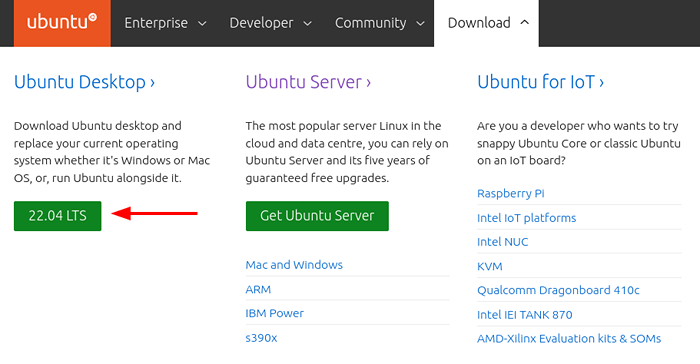

Langkah 1: Unduh Ubuntu 22.04 ISO

Kunjungi halaman unduhan Ubuntu resmi dan pilih Ubuntu 22.Versi 04 LTS, yang akan secara otomatis mulai mengunduhnya.

Unduh Ubuntu Desktop

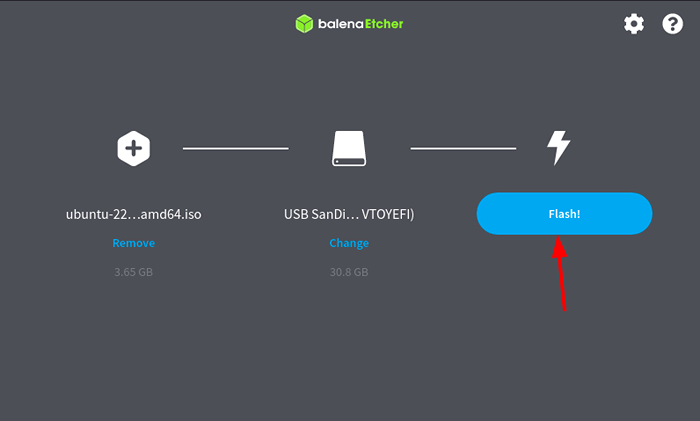

Unduh Ubuntu Desktop Langkah 2: Buat drive USB Ubuntu yang dapat di -boot

Untuk mem -flash Ubuntu ISO Gambar ke drive USB, kami akan menggunakan Balena Etcher, yang secara otomatis akan mendeteksi OS yang saat ini Anda gunakan. Setelah selesai menginstal Balena Etcher, instal di sistem Anda.

Untuk membakar file ISO, buka Balenaetcher dan pilih “Flash dari file"Opsi dan pilih yang baru diunduh Ubuntu 22.04 ISO mengajukan.

Selanjutnya, pilih drive yang ingin kami kunjungi file ISO. Memilih "Pilih Target"Opsi dan itu akan mencantumkan semua drive yang dipasang di sistem Anda. Dari opsi yang tersedia, pilih USB atau DVD menyetir.

Flash ubuntu iso ke USB

Flash ubuntu iso ke USB Setelah kami berhasil mem -flash kami USB Drive, saatnya untuk boot dari drive USB. Untuk boot dari USB, reboot sistem Anda dan gunakan F10, F2, F12, F1, atau Del Saat sistem Anda mem -boot. Dari sana, Anda harus memilih USB Anda sebagai boot drive Anda.

Langkah 3: Mulai instalasi Ubuntu menggunakan USB Drive

Setelah kami di -boot USB, kita dapat melanjutkan ke bagian partisi dan enkripsi. Ini mungkin membanjiri beberapa pengguna baru karena mungkin terlihat rumit tetapi Anda hanya perlu mengikuti setiap langkah dan Anda akan mengenkripsi sistem Anda dalam waktu singkat.

CATATAN: Beberapa perintah berbeda untuk NVME SSD pengguna jadi silakan baca instruksi sebelum menerapkan perintah karena kami telah memisahkannya saat diperlukan.

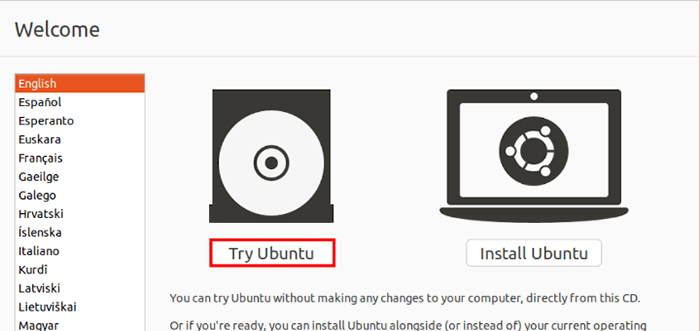

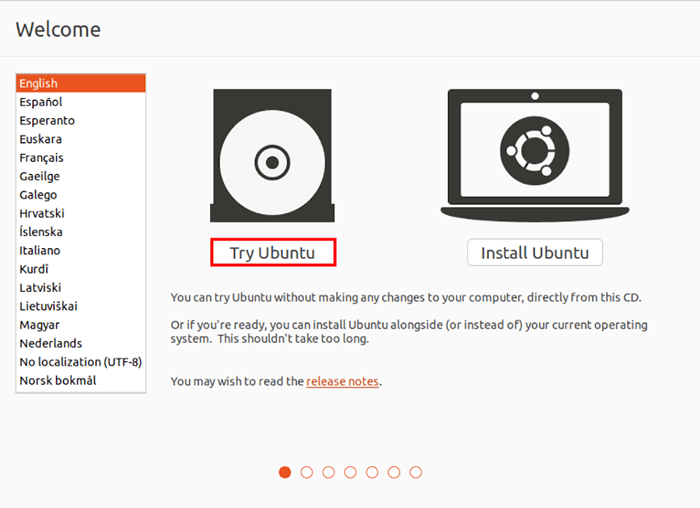

Setelah Anda boot masuk Ubuntu, Anda akan mendapatkan dua opsi: Coba Ubuntu Dan Instal Ubuntu. Karena kami akan mengenkripsi partisi, kami diharuskan menggunakan lingkungan hidup. Jadi pilih opsi pertama berlabel "Coba Ubuntu".

Coba Ubuntu Live

Coba Ubuntu Live Klik Kegiatan terletak di kiri atas dan ketik pencarian Terminal. Tekan enter pada hasil pertama dan itu akan membuka terminal untuk kita. Selanjutnya, beralih ke pengguna root, karena semua perintah yang akan kami gunakan akan membutuhkan hak administratif.

$ sudo -i

Karena perintah yang akan datang akan sangat bergantung pada PESTA, Mari beralih dari shell default kami ke PESTA Dengan perintah berikut:

# bash

Selanjutnya, identifikasi target instalasi, kami diharuskan untuk mendaftar semua perangkat penyimpanan yang dipasang dengan perintah berikut:

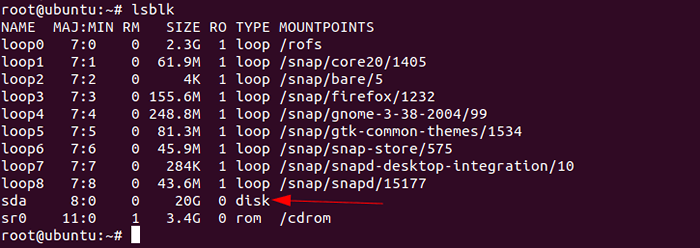

# lsblk

Daftar perangkat penyimpanan

Daftar perangkat penyimpanan Anda dapat dengan mudah mengidentifikasi partisi target berdasarkan ukuran dan dalam kebanyakan kasus, itu akan dinamai sebagai SDA Dan VDA. Dalam kasus saya, itu SDA dengan ukuran 20GB.

Alokasikan nama variabel ke perangkat target (untuk HDD dan SATA SSD)

Bagian ini hanya berlaku untuk Anda jika Anda menggunakan Hdd untuk Sata SSD. Jadi jika Anda adalah seseorang yang dilengkapi dengan NVME SSD, Mengalokasikan nama variabel dijelaskan pada langkah di bawah ini.

Sebagai perangkat target saya bernama SDA, Saya diharuskan menggunakan perintah berikut:

# ekspor dev = "/dev/sda"

Alokasikan nama variabel ke perangkat target (hanya untuk SSD NVME)

Jika Anda adalah seseorang yang menggunakan Nvme, Skema penamaan untuk perangkat target Anda adalah sebagai /dev/nvme $ controller n $ namespace p $ partisi Jadi jika hanya ada satu partisi, kemungkinan akan memiliki nama yang serupa dengan perintah yang diberikan:

# ekspor dev = "/dev/nvme0n1"

Sekarang, mari kita konfigurasikan variabel untuk mapper perangkat terenkripsi dengan perintah berikut:

#Ekspor dm = "$ dev ##*/"

Setiap perangkat NVME perlu 'P' dalam akhiran jadi gunakan perintah yang diberikan untuk menambahkan akhiran:

# Ekspor devp = "$ dev $ (if [[" $ dev "= ~" nvme "]]; lalu echo" p "; fi)" # ekspor dm = "$ dm $ (if [[" $ Dm "= ~" nvme "]]; lalu gema" p "; fi)"

Langkah 4: Buat partisi GPT baru

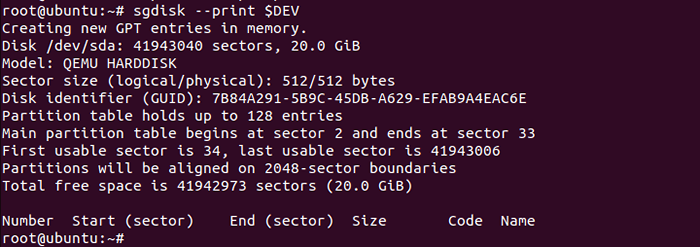

Untuk membuat yang baru GPT tabel partisi, kita akan memanfaatkan SGDIDK utilitas dengan perintah berikut:

# sgdisk --print $ dev

Buat partisi GPT baru

Buat partisi GPT baru Sekarang kami dapat menghapus semua data yang tersedia dengan aman tetapi jika Anda menginstal sistem ini di samping partisi yang ada, hindari langkah ini.

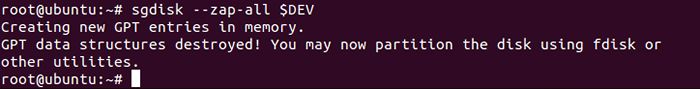

Untuk memformat data, gunakan perintah berikut:

# sgdisk --zap-all $ dev

Format data pada disk

Format data pada disk Langkah 5: Buat partisi baru untuk instalasi

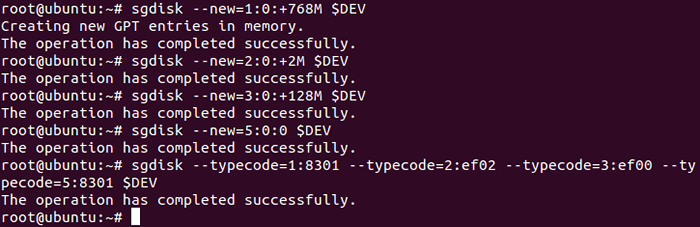

Kami akan mengalokasikan a 2MB Partisi untuk gambar inti bios-mode grub, 768MB Partisi boot, dan 128MB untuk sistem file EFI, dan ruang yang tersisa akan dialokasikan untuk pengguna tempat Anda dapat menyimpan data yang Anda inginkan.

Gunakan perintah yang diberikan satu per satu untuk mempartisi drive Anda:

# SGDISK --NEW = 1: 0:+768m $ dev # sgdisk ---new = 2: 0:+2m $ dev # sgdisk ---new = 3: 0:+128m $ dev # sgdisk ---new = 5: 0: 0 $ dev # SGDISK --TypeCode = 1: 8301 --TypeCode = 2: EF02 --TypeCode = 3: EF00 --EpPeCode = 5: 8301 $ dev

Buat partisi untuk instalasi

Buat partisi untuk instalasi Untuk mengubah nama partisi, gunakan perintah yang diberikan:

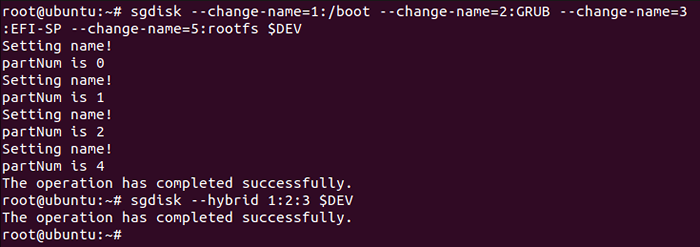

# sgdisk --change-name = 1:/boot --change-name = 2: grub --change-name = 3: EFI-SP --change-name = 5: rootfs $ dev # sgdisk--hybrid 1: 2: 3 $ dev

Ubah nama partisi

Ubah nama partisi Untuk daftar partisi yang baru -baru ini dibuat, gunakan perintah berikut:

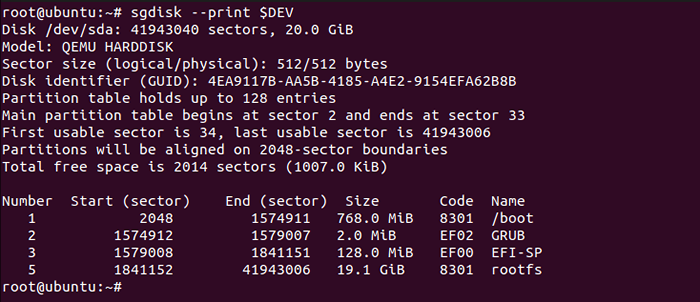

# sgdisk --print $ dev

Daftar partisi

Daftar partisi Langkah 6: Mengenkripsi Boot dan Partisi OS

HDD dan SATA SSDS saja

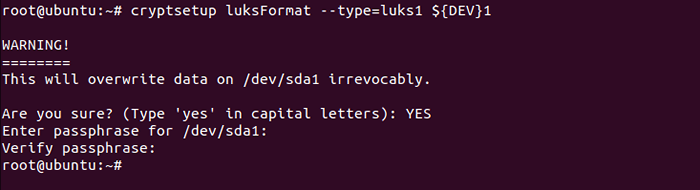

Mari kita mulai proses enkripsi kami dengan mengenkripsi partisi boot. Anda harus mengetik YA di semua topi saat meminta izin Anda.

# cryptsetup luksformat -type = luks1 $ dev 1

Mengenkripsi partisi boot

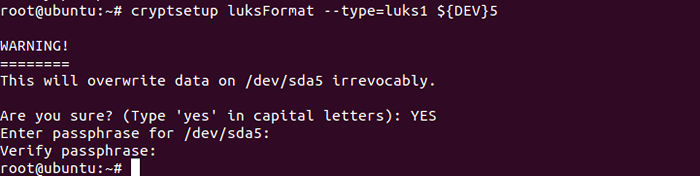

Mengenkripsi partisi boot Sekarang, mari kita enkripsi partisi OS dengan perintah berikut:

# cryptsetup luksformat -type = luks1 $ dev 5

Mengenkripsi partisi OS

Mengenkripsi partisi OS Untuk instalasi lebih lanjut, kita harus membuka kunci partisi terenkripsi dengan menggunakan perintah berikut untuk membuka kunci boot dan partisi OS.

# cryptsetup buka $ dev 1 luks_boot # cryptsetup buka $ dev 5 $ dm 5_crypt

SSDS NVME saja

Langkah ini hanya berlaku jika sistem Anda dilengkapi dengan NVME SSD. Gunakan perintah berikut untuk mengenkripsi partisi boot dan OS:

# cryptsetup luksformat -type = luks1 $ devp 1 # cryptsetup luksformat --type = luks1 $ devp 5

Sekarang, mari kita buka kunci partisi terenkripsi karena perlu bagi kita untuk memproses lebih lanjut dalam instalasi.

# cryptsetup buka $ devp 1 luks_boot # cryptsetup buka $ devp 5 $ dm 5_crypt

Langkah 7: Partisi format

Ini adalah salah satu langkah paling penting seolah-olah tidak selesai, pemasang akan menonaktifkan kemampuan untuk menulis sistem file. Gunakan perintah berikut untuk memulai pemformatan:

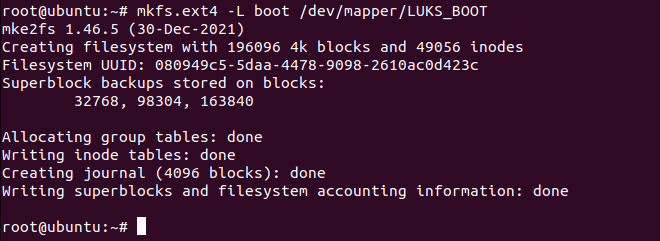

# mkfs.ext4 -l boot/dev/mapper/luks_boot

Format partisi

Format partisi Format partisi EFI-SP (hanya untuk HDD dan SATA SSDS)

Jika sistem Anda dilengkapi dengan HDD dan SATA SSD, gunakan perintah berikut untuk memformatnya di FAT16:

# mkfs.VFAT -F 16 -N EFI -SP $ Dev 3

Format partisi EFI-SP (hanya untuk SSD NVME)

Jadi jika sistem Anda menggunakan NVME SSD, Anda dapat dengan mudah memformat partisi ke -3 menggunakan perintah berikut:

# mkfs.VFAT -F 16 -N EFI -SP $ DEVP 3

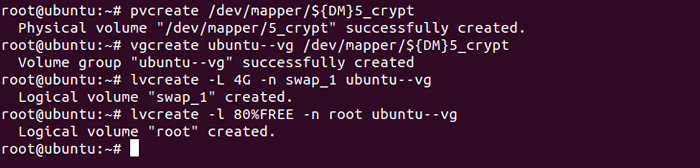

Langkah 8: Buat grup volume logis

LVM adalah salah satu fungsi yang paling saya kagumi. Bahkan jika Anda tidak menggunakan fitur LVM, memungkinkannya tidak akan membahayakan sistem Anda dan di masa depan, jika Anda memerlukan fitur apa pun yang disediakan LVM, Anda dapat menggunakannya tanpa masalah apa pun.

Di sini, kami akan mengalokasikan 4GB ke menukar partisi yang akan menggunakan ruang disk saat sistem kehabisan memori. Kami juga mengalokasikan 80% ruang kosong untuk akar Jadi pengguna dapat memanfaatkan ruang disknya ke potensi maksimal.

Tentu saja, Anda dapat mengubahnya sesuai dengan kasus penggunaan Anda dan bahkan memodifikasinya di masa depan. Gunakan perintah yang diberikan satu per satu dan sistem Anda akan siap LVM dalam waktu singkat:

# pvcreate/dev/mapper/$ dm 5_crypt # vgcreate ubuntu -vg/dev/mapper/$ dm 5_crypt # lvcreate -l 4g -n swap_1 ubuntu -vg # lvcreate -l 80%-n root Free -n Ubuntu-VG

Buat grup volume logis

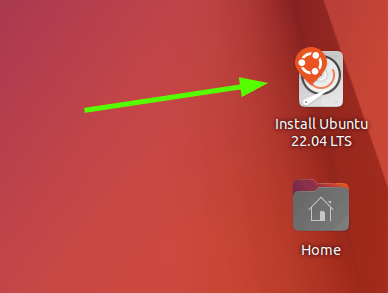

Buat grup volume logis Langkah 9: Mulai Penginstal Ubuntu

Saatnya memulai Ubuntu pemasang. Cukup minimalkan penginstal dan Anda akan menemukan penginstal di layar beranda.

Pemasang Ubuntu

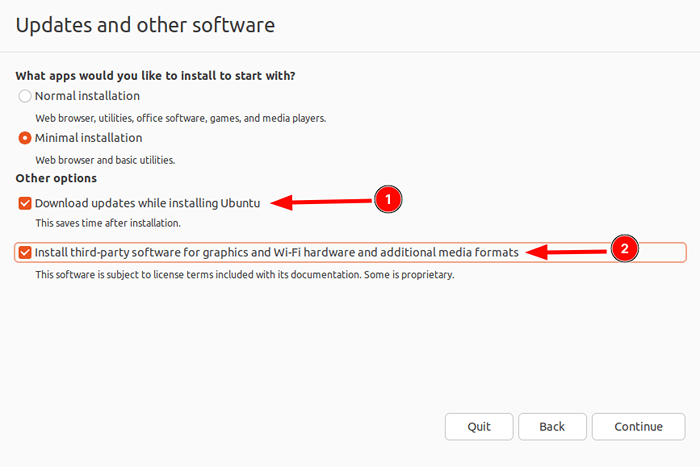

Pemasang Ubuntu Apakah Anda menggunakan instalasi normal atau minimal, terserah Anda tetapi beberapa opsi harus dipilih untuk memberi Anda pengalaman yang lebih baik, dan yang menginstal pembaruan dan driver dan codec pihak ketiga yang pasti akan meningkatkan pengalaman pengguna Anda dan menyimpan Anda waktu setelah instalasi.

Pilih pembaruan ubuntu

Pilih pembaruan ubuntu Di bagian jenis instalasi, pilih opsi berlabel "Sesuatu yang lainYang akan membantu kami mengelola partisi yang baru saja kami buat secara manual.

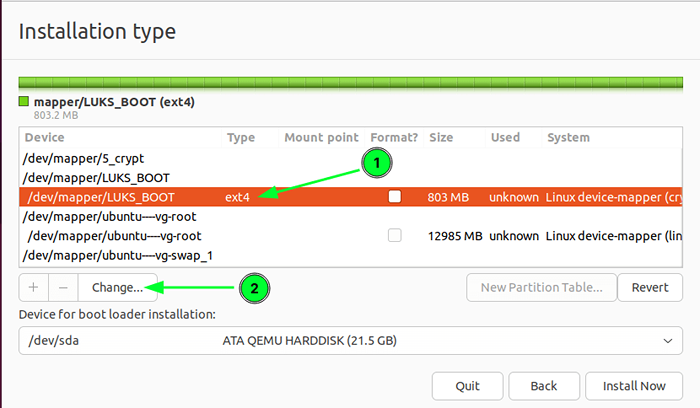

Di sini, Anda akan menemukan beberapa partisi dengan nama yang sama. Anda dapat dengan mudah mengidentifikasi yang asli karena pemasang akan menyebutkan ukuran yang diambil. Sekarang, mari kita mulai LUKS_BOOT.

Pilih LUKS_BOOT dan klik tombol Ubah.

Pilih Jenis Instalasi Ubuntu

Pilih Jenis Instalasi Ubuntu Sekarang, pilih Ext4 sistem file jurnal di opsi pertama. Aktifkan format opsi partisi dan di mount point, pilih /boot.

Buat partisi boot

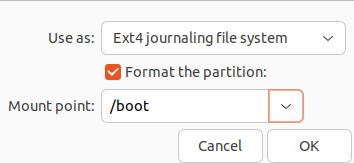

Buat partisi boot Demikian pula, pilih ubuntu-vg-root dan klik tombol Ubah. Di sini, pilih sistem file jurnal Ext4 di opsi pertama. Aktifkan format opsi partisi dan yang terakhir, pilih "/" pilihan.

Buat partisi root

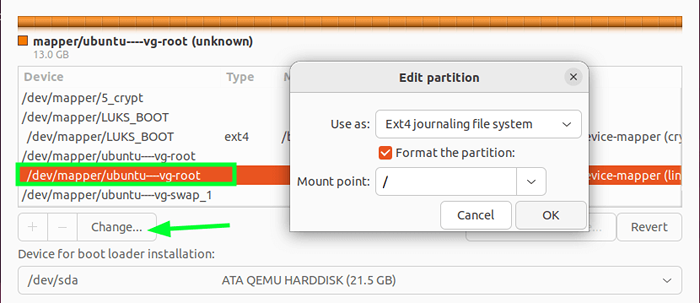

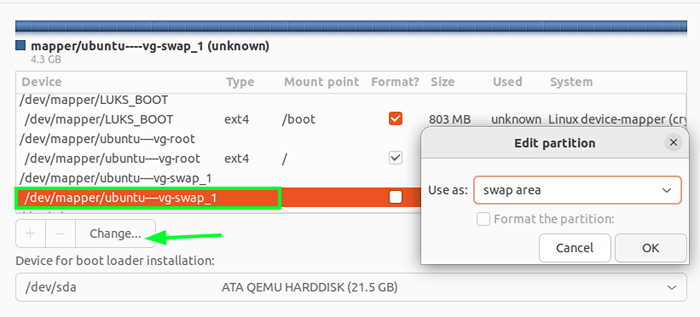

Buat partisi root Sekarang, pilih Ubuntu-VG-SWAP_1 dan klik tombol Opsi. Pilih opsi Area Pertukaran dan hanya itu.

Buat partisi swap

Buat partisi swap Selesaikan perubahan dan pilih lokasi Anda saat ini.

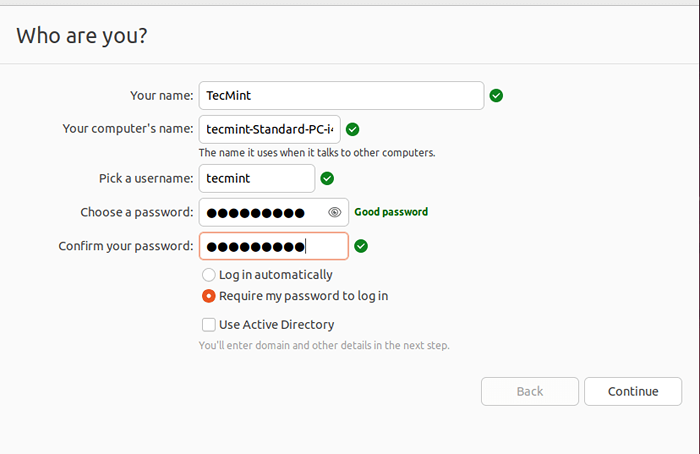

Setelah membuat pengguna, jangan klik tombol Install Now karena kami akan menerapkan beberapa perintah hanya setelah membuat pengguna baru. Buat pengguna dengan kata sandi yang kuat.

Buat Akun Pengguna

Buat Akun Pengguna Langkah 10: Aktifkan enkripsi di grub

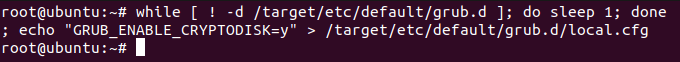

Tepat setelah Anda membuat pengguna, buka terminal Anda dan gunakan perintah yang diberikan karena kami akan mengaktifkan enkripsi Grub sebelum instalasi dimulai:

# ketika [ ! -d/target/etc/default/grub.D ]; melakukan tidur 1; Selesai; echo "grub_enable_cryptodisk = y">/target/etc/default/grub.d/lokal.CFG

Aktifkan enkripsi di grub

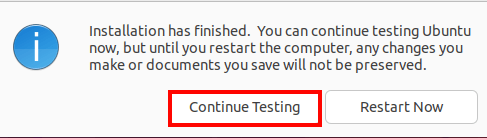

Aktifkan enkripsi di grub Setelah instalasi selesai, klik terus pengujian karena kami akan melakukan beberapa perubahan yang masih mengharuskan kami untuk menggunakan drive yang dapat di -boot.

Instalasi Ubuntu selesai

Instalasi Ubuntu selesai Langkah 11: Konfigurasi pasca-instalasi Ubuntu

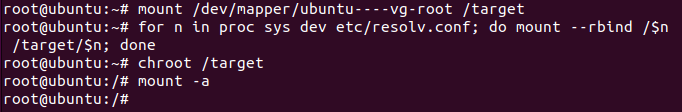

Di bagian ini, kami akan memasang drive, memasang paket yang diperlukan, dan membuat beberapa perubahan yang diperlukan untuk membuat enkripsi menjadi pekerjaan. Jadi buka terminal Anda dan ikuti langkah -langkah yang diberikan:

Buat lingkungan chroot

Chroot digunakan untuk mengakses partisi yang baru saja kami instal Ubuntu. Gunakan perintah yang diberikan salah satunya melibatkan pemasangan drive dan pembuatan lingkungan chroot.

# mount/dev/mapper/ubuntu ---- vg-root/target # for n in proc sys dev etc/resolv.conf; do mount --rbind /$ n /target /$ n; selesai # chroot /target # mount -a

Buat lingkungan chroot

Buat lingkungan chroot Instal paket cryptsetup-initramfs

Cryptsetup Paket akan bertanggung jawab untuk membuka kunci file terenkripsi pada waktu boot dan kami dapat dengan mudah menginstalnya dengan perintah yang diberikan:

# instal apt -y cryptsetup -initramfs

Tambahkan file kunci dan skrip pendukung

File kunci akan digunakan untuk memeriksa silang kode sandi untuk dekripsi dan disimpan di /boot/ yang juga merupakan partisi terenkripsi. Gunakan perintah yang diberikan untuk melanjutkan lebih lanjut:

# echo "keyfile_pattern =/etc/luks/*.keyfile ">>/etc/cryptsetup-initramfs/conf-hook # echo" uMask = 0077 ">>/etc/initramfs-tools/initramfs.conf

Buat file kunci dan tambahkan ke luks

Kami akan membuat file kunci 512 byte, membuatnya aman, dan juga akan menambahkan volume terenkripsi. Anda dapat mencapainya dengan menggunakan perintah yang diberikan:

# mkdir/etc/luks # dd if =/dev/urandom dari =/etc/luks/boot_os.KeyFile BS = 512 Count = 1 # Chmod u = rx, Go-rwx/etc/luks # chmod u = r, go-rwx/etc/luks/boot_os.Keyfile

Menambahkan kunci ke boot_os.File dan Crypttab (hanya untuk HDD dan SATA SSDS)

Ini seharusnya menjadi salah satu langkah terakhir karena kami hampir berhasil mengenkripsi sistem kami. Gunakan perintah berikut untuk menambahkan tombol di boot_os.kunci mengajukan.

# cryptsetup luksaddkey $ dev 1/etc/luks/boot_os.KeyFile # Cryptsetup LuksAddKey $ dev 5/etc/luks/boot_os.Keyfile

Untuk menambahkan kunci ke crypttab, gunakan perintah berikut:

# echo "luks_boot uuid = $ (blkid -s uuid -o nilai $ dev 1)/etc/luks/boot_os.KeyFile Luks, Discard ">>/etc/crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o nilai $ dev 5)/etc/luks/boot_os.Keyfile Luks, Discard ">> /etc /crypttab

Menambahkan kunci ke boot_os.File dan Crypttab (hanya untuk SSD NVME)

Jika Anda menggunakan NVME SSD, Anda dapat menggunakan perintah berikut untuk menambahkan tombol di boot_os.mengajukan:

# cryptsetup luksaddkey $ devp 1/etc/luks/boot_os.KeyFile # Cryptsetup LuksAddKey $ DevP 5/etc/luks/boot_os.Keyfile

Demikian pula, untuk menambahkan kunci di crypttab, gunakan perintah berikut:

# echo "luks_boot uuid = $ (blkid -s uuid -o nilai $ devp 1)/etc/luks/boot_os.KeyFile Luks, Discard ">>/etc/crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o nilai $ devp 5)/etc/luks/boot_os.Keyfile Luks, Discard ">> /etc /crypttab

Perbarui file initial ramfs

Sekarang mari kita perbarui initial ramfs File karena akan menambahkan skrip unlocking dan file kunci dengan perintah berikut:

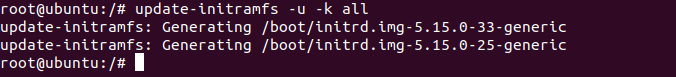

# update -initramfs -u -k all

Perbarui file initial ramfs

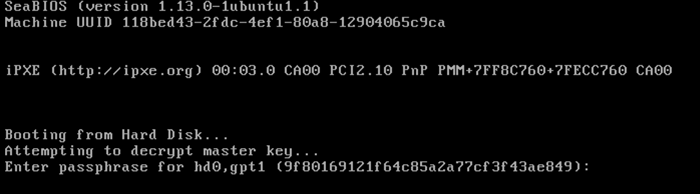

Perbarui file initial ramfs Sekarang, reboot sistem Anda dan itu akan membawa Anda ke grub pass-frase prompt untuk mem-boot sistem Anda.

Ubuntu Grub Passphrase

Ubuntu Grub Passphrase Tujuan utama di balik panduan ini adalah untuk membuat prosedur yang mudah diikuti di mana bahkan pemula dapat mengamankan sistem mereka dengan memungkinkan enkripsi disk penuh Ubuntu.

- « 5 Platform Terbaik Untuk Menghosting Proyek Pengembangan Web Anda

- Cara memodifikasi variabel kernel linux menggunakan perintah sysctl »