Cara mengenkripsi drive menggunakan luks di fedora linux

- 703

- 27

- Ian Parker

Dalam artikel ini, kami akan menjelaskan secara singkat tentang enkripsi blok, pengaturan kunci Linux Unified (Luks), dan menjelaskan instruksi untuk membuat perangkat blok terenkripsi di Fedora Linux.

Memblokir enkripsi perangkat

Enkripsi perangkat blok digunakan untuk mengamankan data pada perangkat blok dengan mengenkripsi, dan untuk mendekripsi data, pengguna harus menyediakan frasa sandi atau kunci untuk mengakses. Ini memberikan mekanisme keamanan ekstra karena melindungi konten perangkat bahkan jika secara fisik terlepas dari sistem.

Pengantar Luks

Luks (Pengaturan Kunci Linux Unified) adalah standar untuk enkripsi perangkat blok di Linux, yang bekerja dengan menetapkan format on-disk untuk data dan kebijakan manajemen frasa sandi/kunci. Itu menyimpan semua informasi pengaturan yang diperlukan di header partisi (juga dikenal sebagai Header luks), dengan demikian memungkinkan Anda untuk mengangkut atau memigrasi data dengan mulus.

Luks memanfaatkan subsistem mapper perangkat kernel dengan DM-Crypt modul untuk menyediakan pemetaan tingkat rendah yang menampung enkripsi dan dekripsi data perangkat. Anda dapat menggunakan program CryptSetup untuk menjalankan tugas tingkat pengguna seperti membuat dan mengakses perangkat terenkripsi.

Mempersiapkan perangkat blok

Instruksi berikut menunjukkan langkah -langkah untuk membuat dan mengonfigurasi perangkat blok terenkripsi setelah instalasi.

Instal cryptsetup kemasan.

# DNF menginstal cryptsetup-luks

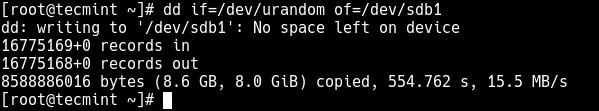

Selanjutnya, isi perangkat dengan data acak sebelum mengenkripsi, karena ini akan secara signifikan meningkatkan kekuatan enkripsi menggunakan perintah berikut.

# dd if =/dev/urandom dari =/dev/sdb1 [lambat dengan data acak berkualitas tinggi] atau # badblocks -c 10240 -s -w -t acak -v/dev/sdb1 [cepat dengan data acak berkualitas tinggi]

Isi perangkat dengan data acak

Isi perangkat dengan data acak Peringatan: Perintah di atas akan menghapus data yang ada di perangkat.

Memformat perangkat terenkripsi

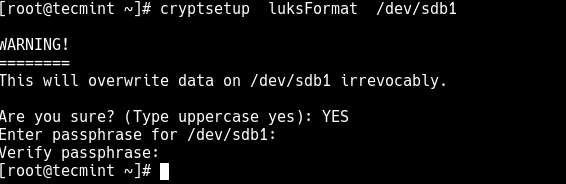

Selanjutnya, gunakan cryptsetup Alat baris perintah untuk memformat perangkat sebagai a DM-Crypt/Luks perangkat terenkripsi.

# cryptsetup luksformat /dev /sdb1

Setelah menjalankan perintah, Anda akan diminta untuk masuk YA (dalam huruf besar) untuk memasok frasa sandi dua kali agar perangkat diformat untuk digunakan, seperti yang ditunjukkan pada tangkapan layar berikut.

Format perangkat menggunakan luks

Format perangkat menggunakan luks Untuk memverifikasi apakah operasi berhasil, jalankan perintah berikut.

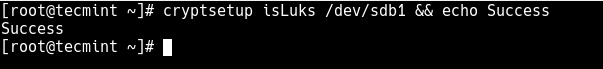

# cryptsetup isluks /dev /sdb1 && echo success

Verifikasi pemformatan perangkat

Verifikasi pemformatan perangkat Anda dapat melihat ringkasan informasi enkripsi untuk perangkat.

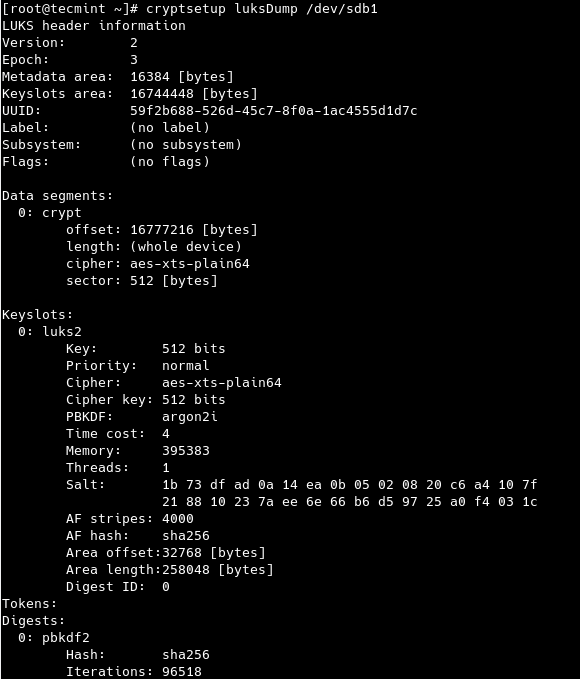

# cryptsetup luksdump /dev /sdb1

Informasi Enkripsi Perangkat

Informasi Enkripsi Perangkat Membuat pemetaan untuk memungkinkan akses ke konten yang didekripsi

Di bagian ini, kami akan mengonfigurasi cara mengakses konten yang didekripsi perangkat terenkripsi. Kami akan membuat pemetaan menggunakan mapper perangkat kernel. Disarankan untuk membuat nama yang bermakna untuk pemetaan ini, sesuatu seperti LUK-UUID (Di mana diganti dengan perangkat Luks uuidPengidentifikasi unik secara universal).

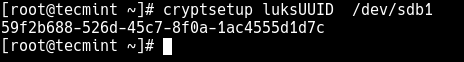

Untuk mendapatkan perangkat terenkripsi Anda UUID, Jalankan perintah berikut.

# cryptsetup luksuuid /dev /sdb1

Dapatkan perangkat UUID

Dapatkan perangkat UUID Setelah mendapatkan UUID, Anda dapat membuat nama pemetaan seperti yang ditunjukkan (Anda akan diminta untuk memasukkan frasa sandi yang dibuat sebelumnya).

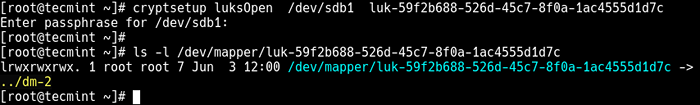

# cryptsetup luksopen /dev /sdb1 luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c

Jika perintah berhasil, simpul perangkat dipanggil /dev/mapper/LUK-59F2B688-526D-45C7-8F0A-1AC455D1D7C yang mewakili perangkat yang didekripsi.

Buat Nama Pemetaan Perangkat

Buat Nama Pemetaan Perangkat Perangkat blok yang baru saja dibuat dapat dibaca dan ditulis untuk menyukai perangkat blok lainnya yang tidak terenkripsi. Anda dapat melihat beberapa informasi tentang perangkat yang dipetakan dengan menjalankan perintah berikut.

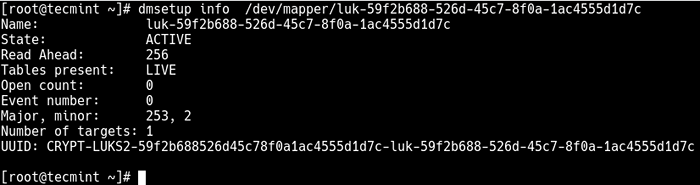

# DMSETUP Info/dev/mapper/LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Periksa info perangkat yang dipetakan

Periksa info perangkat yang dipetakan Membuat sistem file pada perangkat yang dipetakan

Sekarang kita akan melihat cara membuat sistem file pada perangkat yang dipetakan, yang akan memungkinkan Anda untuk menggunakan simpul perangkat yang dipetakan seperti halnya perangkat blok lainnya.

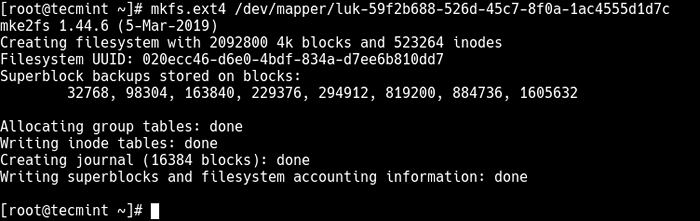

Untuk membuat sistem file ext4 pada perangkat yang dipetakan, jalankan perintah berikut.

# mkfs.ext4/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c

Buat sistem file ext4 pada perangkat yang dipetakan

Buat sistem file ext4 pada perangkat yang dipetakan Untuk memasang sistem file di atas, buat titik pemasangan untuk itu e.G /mnt/dienkripsi dan kemudian pasang sebagai berikut.

# mkdir -p/mnt/terenkripsi-perangkat # mount/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c/mnt/dienkripsi-perangkat/

Tambahkan informasi pemetaan ke /etc /crypttab dan /etc /fstab

Selanjutnya, kita perlu mengkonfigurasi sistem untuk secara otomatis mengatur pemetaan untuk perangkat serta memasangnya pada waktu boot.

Anda harus menambahkan informasi pemetaan di /etc/crypttab file, dalam format dengan berikut.

LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C UUID = 59F2B688-526D-45C7-8F0A-1AC455D1D7C

Dalam format di atas:

- LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C - adalah nama pemetaan

- UUID = 59F2B688-526D-45C7-8F0A-1AC4555D1D7C - adalah nama perangkat

Simpan file dan tutup.

Selanjutnya, tambahkan entri berikut ke /etc/fstab Untuk secara otomatis memasang perangkat yang dipetakan di boot sistem.

/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c/mnt/dienkripsi-perangkat ext4 0 0

Simpan file dan tutup.

Kemudian jalankan perintah berikut untuk Perbarui Systemd unit yang dihasilkan dari file -file ini.

# Systemctl Daemon-reload

Cadangan header Luks

Terakhir, kami akan membahas cara mendukung header Luks. Ini adalah langkah penting untuk menghindari kehilangan semua data di perangkat blok terenkripsi, jika sektor yang berisi header LUKS rusak oleh kesalahan pengguna atau kegagalan perangkat keras. Tindakan ini memungkinkan pemulihan data.

Untuk membuat cadangan header Luks.

# mkdir/root/cadangan # cryptsetup luksheaderbackup-header-backup file luks-headers/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c

Dan untuk mengembalikan header Luks.

# cryptsetup luksheaderrestore-header-backup-file/root/backup/luks-headers/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c

Itu saja! Di artikel ini, kami telah menjelaskan cara mengenkripsi perangkat blok menggunakan Luks di dalam Fedora Linux distribusi. Apakah Anda memiliki pertanyaan atau komentar tentang topik atau panduan ini, gunakan formulir umpan balik di bawah ini untuk menghubungi kami.

- « Menyiapkan server FTP yang aman menggunakan SSL/TLS di Ubuntu

- Klien FTP baris perintah terbaik untuk Linux »