Cara mengaktifkan tls 1.3 di Apache dan nginx

- 3285

- 970

- Daryl Hermiston DVM

TLS 1.3 adalah versi terbaru dari Keamanan Lapisan Transportasi (Tls) protokol dan didasarkan pada 1 yang ada.2 Spesifikasi dengan Standar IETF yang tepat: RFC 8446. Ini memberikan keamanan yang lebih kuat dan peningkatan kinerja yang lebih tinggi dibandingkan pendahulunya.

Di artikel ini, kami akan menunjukkan kepada Anda panduan langkah demi langkah untuk mendapatkan sertifikat TLS yang valid dan mengaktifkan yang terbaru TLS 1.3 Protokol Versi di domain Anda dihosting di Apache atau Nginx server web.

Persyaratan:

- Apache Versi 2.4.37 atau lebih besar.

- Nginx Versi 1.13.0 atau lebih.

- OpenSSL Versi 1.1.1 atau lebih.

- Nama domain yang valid dengan catatan DNS yang dikonfigurasi dengan benar.

- Sertifikat TLS yang valid.

Instal Sertifikat TLS dari Let's Encrypt

Untuk mendapatkan yang gratis Sertifikat SSL dari Mari Enkripsi, Anda perlu menginstal Puncak.SH klien dan juga beberapa paket yang diperlukan pada sistem linux seperti yang ditunjukkan.

# instalasi apt -y Socat git [on debian/ubuntu] # dnf install -y socat git [on rhel/centos/fedora] # mkdir/etc/letsencrypt # git clone https: // github.com/neilpang/acme.SH.git # cd acme.SH # ./puncak.sh --instal -home/etc/letsencrypt --counteMail [email dilindungi] # cd ~ #/etc/letsencrypt/acme.SH --IsUe --StandAlone --SOME /etc /letsencrypt -D Contoh.com --OCSP-Must-staple --KeyLength 2048 #/etc/letsencrypt/acme.SH --IsUe --StandAlone --SOME /etc /letsencrypt -D Contoh.com --OCSP-Must-staple --KeyLength EC-256

CATATAN: Mengganti contoh.com dalam perintah di atas dengan nama domain asli Anda.

Setelah Anda menginstal sertifikat SSL, Anda dapat melanjutkan lebih jauh untuk mengaktifkan TLS 1.3 di domain Anda seperti yang dijelaskan di bawah ini.

Aktifkan TLS 1.3 di nginx

Seperti yang saya sebutkan dalam persyaratan di atas, itu TLS 1.3 didukung mulai dari Nginx 1.13 Versi: kapan. Jika Anda menjalankan versi NginX yang lebih lama, Anda harus memutakhirkan terlebih dahulu ke versi terbaru.

# apt install nginx # yum install nginx

Periksalah Nginx versi dan Openssl Versi terhadap Nginx yang dikompilasi (pastikan Nginx Versi setidaknya 1.14 Dan openssl Versi: kapan 1.1.1).

# nginx -v

Output sampel

Versi Nginx: Nginx/1.14.1 Dibangun oleh GCC 8.2.1 20180905 (Red Hat 8.2.1-3) (GCC) Dibangun dengan OpenSSL 1.1.1 FIPS 11 Sep 2018 TLS SNI Dukungan Diaktifkan…

Sekarang mulailah, aktifkan dan verifikasi instalasi Nginx.

# systemctl mulai nginx.Layanan # Systemctl Aktifkan Nginx.Layanan # Systemctl Status Nginx.melayani

Sekarang buka konfigurasi Nginx Vhost /etc/nginx/conf.D/Contoh.com.conf file menggunakan editor favorit Anda.

# vi/etc/nginx/conf.D/Contoh.com.conf

dan temukan ssl_protocols Petunjuk dan Tambahkan Tlsv1.3 Di ujung garis seperti yang ditunjukkan di bawah ini

server dengarkan 443 SSL HTTP2; Dengarkan [::]: 443 SSL HTTP2; Contoh server_name.com; # RSA SSL_Certificate/etc/letsencrypt/example.com/fullchain.cer; ssl_certificate_key/etc/letsencrypt/example.com/contoh.com.kunci; # Ecdsa ssl_certificate/etc/letsencrypt/example.com_ecc/fullchain.cer; ssl_certificate_key/etc/letsencrypt/example.com_ecc/contoh.com.kunci; SSL_PROTOCOLS TLSV1.2 TLSV1.3; SSL_CIPHERS 'ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-ChACHA20-POLY1305: ECDHE-PAN-PSA28 RSA-AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256 '; ssl_prefer_server_ciphers on;

Akhirnya, verifikasi konfigurasi dan muat ulang nginx.

# nginx -t # systemctl Reload nginx.melayani

Aktifkan TLS 1.3 di Apache

Mulai dari Apache 2.4.37, Anda dapat memanfaatkan TLS 1.3. Jika Anda menjalankan versi yang lebih lama Apache, Anda perlu memutakhirkan terlebih dahulu ke versi terbaru.

# Apt Instal Apache2 # YUM Instal HTTPD

Setelah diinstal, Anda dapat memverifikasi Apache dan versi OpenSSL terhadap Apache yang dikompilasi.

# httpd -v # openssl versi

Sekarang mulailah, aktifkan dan verifikasi instalasi Nginx.

-------------- Di debian/ubuntu -------------- # Systemctl Mulai Apache2.Layanan # Systemctl Aktifkan Apache2.Layanan # Systemctl Status Apache2.melayani -------------- Di rhel/centos/fedora -------------- # Systemctl Mulai httpd.Layanan # Systemctl Aktifkan HTTPD.Layanan # Systemctl Status httpd.melayani

Sekarang buka file konfigurasi host virtual Apache menggunakan editor favorit Anda.

# vi/etc/httpd/conf.d/vhost.conf atau # vi/etc/apache2/apache2.conf

dan temukan ssl_protocols Petunjuk dan Tambahkan Tlsv1.3 Di ujung garis seperti yang ditunjukkan di bawah ini.

SSLEngine di # RSA SSL_Certificate/etc/letsencrypt/example.com/fullchain.cer; ssl_certificate_key/etc/letsencrypt/example.com/contoh.com.kunci; # Ecdsa ssl_certificate/etc/letsencrypt/example.com_ecc/fullchain.cer; ssl_certificate_key/etc/letsencrypt/example.com_ecc/contoh.com.kunci; SSL_PROTOCOLS TLSV1.2 TLSV1.3 SSL_CIPHERS 'ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-ChACHA20-POLY1305: ECDHE-PAN-PSA28 RSA-AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256 '; ssl_prefer_server_ciphers on; SslcertificateFile/etc/letsencrypt/live/example.com/sertifikat.PEM SSLCERTIFIKATEKEYFILE/etc/letsencrypt/live/example.com/privkey.PEM SSLCertificateChainFile/etc/letsencrypt/live/example.com/rantai.PEM ServerAdmin [Email Dilindungi] Servername www.contoh.COM SERVERALIAS Contoh.com #Documentroot/data/httpd/htdocs/contoh.com/documentrooth/data/httpd/htdocs/example_hueman/ # LOG LOG LOKASI LOG LOGLEVEL WARN ERRORLOG/VAR/LOG/HTTPD/Contoh.com/httpserror.Log CustomLog "|/usr/sbin/rotatelogs/var/log/httpd/contoh.com/httpsAccess.catatan.%Y-%m-%d 86400 "digabungkan

Akhirnya, verifikasi konfigurasi dan muat ulang Apache.

-------------- Di debian/ubuntu -------------- # apache2 -t # systemctl Reload Apache2.melayani -------------- Di rhel/centos/fedora -------------- # httpd -t # systemctl Reload httpd.melayani

Verifikasi situs menggunakan TLS 1.3

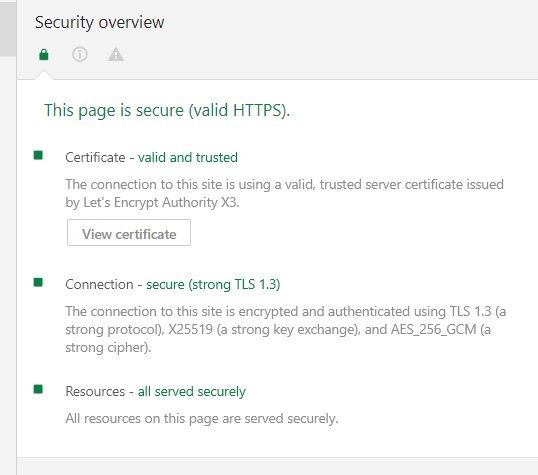

Setelah Anda mengonfigurasi melalui server web, Anda dapat memeriksa apakah situs Anda berjabat tangan TLS 1.3 Protokol Menggunakan Alat Pengembangan Browser Chrome Chrome 70+ Versi: kapan.

Verifikasi TLS 1.3 protokol di domain

Verifikasi TLS 1.3 protokol di domain Itu saja. Anda telah berhasil mengaktifkan TLS 1.3 Protokol pada domain Anda yang dihosting di Apache atau Nginx Web Server. Jika Anda memiliki pertanyaan tentang artikel ini, jangan ragu untuk bertanya di bagian komentar di bawah ini.