Cara membuat tunneling ssh atau penerusan port di linux

- 1446

- 207

- Ricardo Gottlieb

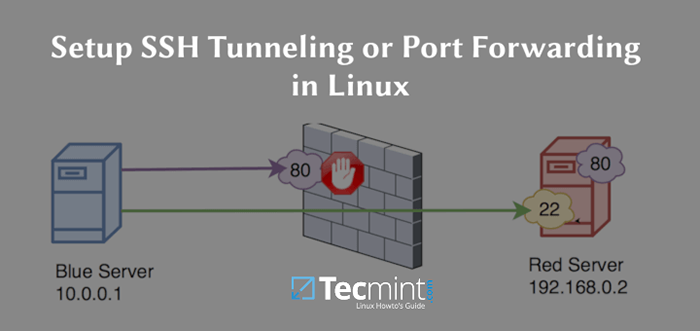

Tunneling SSH (Juga disebut sebagai Penerusan Port SSH) hanya merutekan lalu lintas jaringan lokal melalui SSH ke host jarak jauh. Ini menyiratkan bahwa semua koneksi Anda diamankan menggunakan enkripsi. Ini memberikan cara mudah untuk menyiapkan dasar VPN (Jaringan pribadi virtual), berguna untuk menghubungkan ke jaringan pribadi melalui jaringan publik yang tidak aman seperti internet.

Anda juga dapat digunakan untuk mengekspos server lokal di belakang Nats dan Firewall ke Internet melalui terowongan yang aman, seperti yang diterapkan di Ngrok.

[Anda mungkin juga suka: cara mengamankan dan mengeras server openssh]

Ssh Sesi mengizinkan koneksi jaringan tunneling secara default dan ada tiga jenis penerusan port SSH: lokal, terpencil Dan dinamis Penerusan Port.

Dalam artikel ini, kami akan menunjukkan cara dengan cepat dan mudah mengatur tunneling SSH atau berbagai jenis penerusan port di Linux.

Lingkungan Pengujian:

Untuk tujuan artikel ini, kami menggunakan pengaturan berikut:

- Tuan rumah lokal: 192.168.43.31

- Host jarak jauh: Linode centos 7 vps dengan nama host server1.contoh.com.

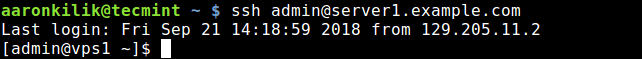

Biasanya, Anda dapat terhubung dengan aman ke server jarak jauh menggunakan SSH sebagai berikut. Dalam contoh ini, saya telah mengkonfigurasi login SSH tanpa kata sandi antara host lokal dan jarak jauh saya, jadi tidak meminta kata sandi admin pengguna.

$ ssh [email dilindungi]

Hubungkan Remote SSH tanpa kata sandi

Hubungkan Remote SSH tanpa kata sandi Penerusan Port SSH Lokal

Jenis penerusan port ini memungkinkan Anda terhubung dari komputer lokal ke server jarak jauh. Dengan asumsi Anda berada di belakang firewall terbatas atau diblokir oleh firewall keluar dari mengakses aplikasi yang berjalan di port 3000 di server jarak jauh Anda.

Anda dapat meneruskan pelabuhan lokal (e.G 8080) yang kemudian dapat Anda gunakan untuk mengakses aplikasi secara lokal sebagai berikut. Itu -L Bendera mendefinisikan port yang diteruskan ke host jarak jauh dan port jarak jauh.

$ ssh [email dilindungi] -L 8080: server1.contoh.com: 3000

Menambahkan -N Bendera berarti jangan menjalankan perintah jarak jauh, Anda tidak akan mendapatkan shell dalam kasus ini.

$ ssh -n [email dilindungi] -L 8080: server1.contoh.com: 3000

Itu -F Switch menginstruksikan SSH untuk berjalan di latar belakang.

$ ssh -f -n [email dilindungi] -L 8080: server1.contoh.com: 3000

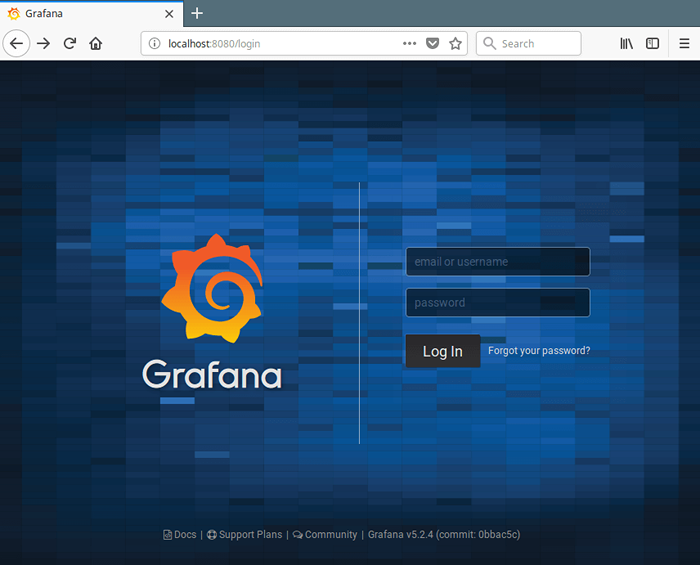

Sekarang, di mesin lokal Anda, buka browser, alih -alih mengakses aplikasi jarak jauh menggunakan alamat server1.contoh.com: 3000, Anda bisa menggunakan Localhost: 8080 atau 192.168.43.31: 8080, seperti yang ditunjukkan pada tangkapan layar di bawah ini.

Akses aplikasi jarak jauh melalui penerusan port SSH lokal

Akses aplikasi jarak jauh melalui penerusan port SSH lokal Penerusan port ssh jarak jauh

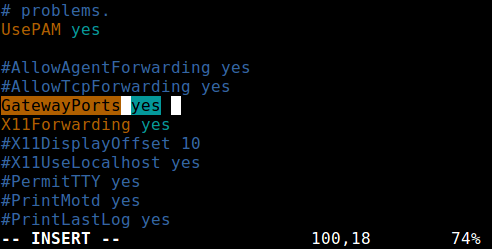

Penerusan port jarak jauh memungkinkan Anda untuk terhubung dari mesin jarak jauh ke komputer lokal. Secara default, SSH tidak mengizinkan penerusan port jarak jauh. Anda dapat mengaktifkan ini menggunakan Gatewayports Petunjuk dalam file konfigurasi utama SSHD Anda /etc/ssh/sshd_config di host jarak jauh.

Buka file untuk diedit menggunakan editor baris perintah favorit Anda.

$ sudo vim/etc/ssh/sshd_config

Cari arahan yang diperlukan, tidak berkomentari, dan atur nilainya Ya, seperti yang ditunjukkan dalam tangkapan layar.

Gatewayports ya

Aktifkan Penerusan Port SSH Remote

Aktifkan Penerusan Port SSH Remote Simpan perubahan dan keluar. Selanjutnya, Anda perlu memulai ulang SSHD untuk menerapkan perubahan terbaru yang Anda buat.

$ sudo systemctl restart sshd atau $ sudo service sshd restart

Selanjutnya jalankan perintah berikut untuk meneruskan port 5000 di mesin jarak jauh ke port 3000 di mesin lokal.

$ ssh -f -n [email dilindungi] -r 5000: localhost: 3000

Setelah Anda memahami metode tunneling ini, Anda dapat dengan mudah dan aman mengekspos server pengembangan lokal, terutama di belakang NATS dan Firewall ke Internet melalui terowongan yang aman. Terowongan seperti Ngrok, PageKite, Localtunnel, dan banyak lainnya bekerja dengan cara yang sama.

Penerusan port ssh dinamis

Ini adalah jenis penerusan port ketiga. Tidak seperti lokal Dan terpencil Penerusan port yang memungkinkan komunikasi dengan port tunggal, dimungkinkan, berbagai komunikasi TCP di berbagai port. Penerusan port dinamis mengatur mesin Anda sebagai a Server Proxy Socks yang mendengarkan di port 1080, secara default.

Sebagai permulaan, KAUS KAKI adalah protokol internet yang mendefinisikan bagaimana klien dapat terhubung ke server melalui server proxy (SSH dalam kasus ini). Anda dapat mengaktifkan penerusan port dinamis menggunakan -D pilihan.

Perintah berikut akan memulai proxy kaus kaki di port 1080 memungkinkan Anda untuk terhubung ke host jarak jauh.

$ ssh -f -n -d 1080 [dilindungi email]

Mulai sekarang, Anda dapat membuat aplikasi di mesin Anda menggunakan server proxy ssh ini dengan mengedit pengaturan mereka dan mengkonfigurasinya untuk menggunakannya, untuk terhubung ke server jarak jauh Anda. Perhatikan bahwa KAUS KAKI Proxy akan berhenti bekerja setelah Anda menutup sesi SSH Anda.

Baca juga: 5 cara untuk menjaga sesi SSH jarak jauh berjalan setelah menutup SSH

Ringkasan

Dalam artikel ini, kami menjelaskan berbagai jenis penerusan port dari satu mesin ke mesin lainnya, untuk lalu lintas terowongan melalui koneksi SSH yang aman. Ini adalah salah satu dari banyak sekali penggunaan SSH. Anda dapat menambahkan suara Anda ke panduan ini melalui formulir umpan balik di bawah ini.

Perhatian: Penerusan port SSH memiliki beberapa kerugian yang cukup besar, dapat disalahgunakan: dapat digunakan untuk memotong pemantauan jaringan dan program penyaringan lalu lintas (atau firewall). Penyerang dapat menggunakannya untuk aktivitas jahat. Di artikel kami berikutnya, kami akan menunjukkan cara menonaktifkan penerusan port lokal SSH. Tetap terhubung!

- « Cara menguji kecepatan internet linux Anda menggunakan speedtest cli

- Cara menginstal desktop lxqt terbaru di ubuntu dan fedora »