Cara mengonfigurasi otentikasi tanpa kata sandi SSH di RHEL 9

- 808

- 115

- Daryl Hermiston DVM

Kependekan dari Shell aman, Ssh adalah protokol jaringan yang aman yang mengenkripsi lalu lintas antara dua titik akhir. Ini memungkinkan pengguna untuk terhubung dengan aman dan/atau mentransfer file melalui jaringan.

Ssh sebagian besar digunakan oleh administrator jaringan dan sistem untuk mengakses dan mengelola aset jarak jauh dengan aman seperti server dan perangkat jaringan melalui jaringan. Itu menggunakan metode enkripsi yang kuat seperti AES dan algoritma hashing seperti Sha-2 dan ECDSA untuk mengenkripsi lalu lintas yang dipertukarkan antara klien dan sistem jarak jauh.

[Anda mungkin juga suka: cara mengamankan dan mengeras server openssh]

Ssh mengimplementasikan dua metode otentikasi; Berbasis Kata Sandi otentikasi dan kunci publik autentikasi. Yang terakhir lebih disukai karena menawarkan keamanan yang lebih baik menggunakan otentikasi kunci publik yang melindungi sistem dari serangan brute force.

Dengan mengingat hal itu, kami akan menunjukkan bagaimana Anda dapat mengonfigurasi Ssh Otentikasi Berbasis Kunci di RHEL 9.

Pengaturan Pengujian Lab

Seperti inilah pengaturan kami

- Sistem Linux/Unix (Berbasis Ubuntu atau RHEL) di mana kami akan menghasilkan pasangan kunci. Untuk panduan ini, saya menggunakan Ubuntu distribusi.

- Contoh RHEL 9 (cloud ini menjadi VPS di tempat atau cloud).

Langkah 1: Hasilkan pasangan kunci ECDSA SSH

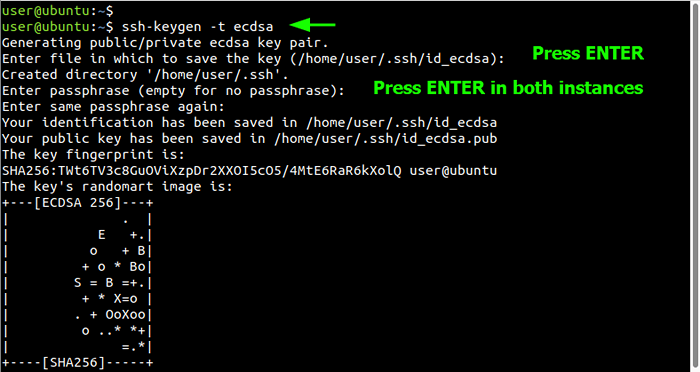

Mengakses sistem Linux Anda dan menghasilkan Ssh pasangan kunci sebagai berikut. Dalam panduan ini, kami akan menghasilkan pasangan kunci menggunakan ECDSA Algoritma yang memberikan enkripsi dan keamanan yang lebih baik.

Oleh karena itu, untuk menghasilkan ECDSA Pasangan kunci, jalankan perintah:

$ ssh -keygen -t ecdsa

Perintah akan memandu Anda melalui serangkaian petunjuk.

Secara default, pasangan kunci disimpan di direktori home pengguna di dalam ~/.ssh direktori. Anda dapat menerima ini sebagai tujuan pasangan tombol SSH dengan menekan MEMASUKI Pada keyboard, jika tidak, Anda dapat menentukan jalur pilihan Anda. Dalam panduan ini, kami telah memutuskan untuk pergi dengan jalur default.

Selanjutnya, Anda akan diminta untuk menyediakan frasa sandi. Ini pada dasarnya adalah kata sandi yang harus Anda sediakan setelah membangun koneksi dengan remote RHEL 9 sistem. Ini memberikan lapisan perlindungan tambahan di atas enkripsi yang ditawarkan oleh tombol SSH.

Namun, jika rencana Anda adalah mengotomatisasi proses di atas Ssh Perlindungan atau Konfigurasi Otentikasi Tanpa Kata Sandi, disarankan untuk membiarkan ini kosong. Dan karena itu, kita akan meninggalkan kekosongan ini, sekali lagi, memukul masuk.

Di bawah ini adalah output dari runtime perintah.

Menghasilkan pasangan kunci ecdsa ssh

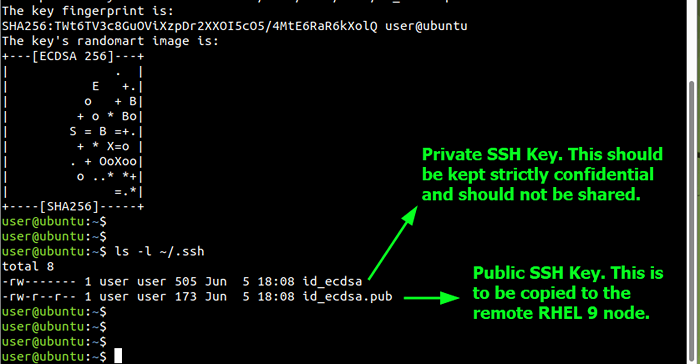

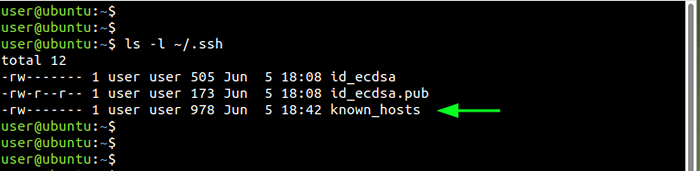

Menghasilkan pasangan kunci ecdsa ssh Anda dapat melirik pada pasangan kunci SSH menggunakan perintah LS seperti yang ditunjukkan.

$ ls -l ~/.ssh

Itu ID_ECDSA adalah kunci pribadi saat ID_ECDSA.pub adalah kunci publik. Kunci pribadi harus selalu menjadi rahasia dan tidak boleh dibagikan atau dibocorkan kepada siapa pun. Di sisi lain, Anda bebas untuk berbagi publik dengan sistem jarak jauh yang ingin Anda hubungkan.

Periksa tombol SSH

Periksa tombol SSH Langkah 2: Salin Kunci SSH Publik ke Remote Rhel 9

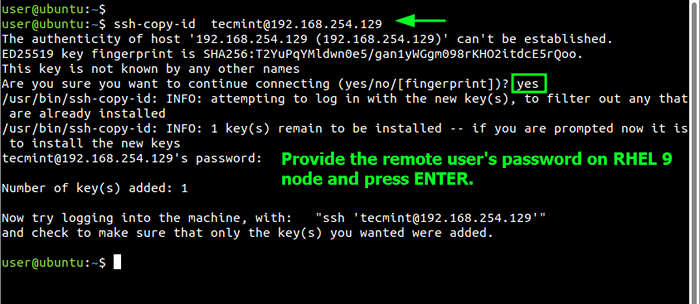

Langkah selanjutnya adalah menyalin kunci publik ke remote RHEL 9 contoh. Anda dapat melakukan ini dengan cara manual atau menggunakan ssh-copy-id Alat baris perintah. Karena yang terakhir jauh lebih mudah dan lebih nyaman digunakan, adon menggunakan sintaks berikut.

$ ssh-copy-id [email dilindungi]

Dalam kasus kami, perintah tersebut akan menjadi berikut di mana tecmint adalah pengguna login biasa dan 192.168.254.129 adalah alamat IP dari pengguna jarak jauh.

$ ssh-copy-id [email dilindungi]

Ketik ya untuk terus menghubungkan. Kemudian berikan kata sandi pengguna jarak jauh dan tekan enter.

Salin Kunci SSH ke Remote Rhel 9

Salin Kunci SSH ke Remote Rhel 9 Kunci publik akan disalin ke otorisasi_keys file di ~/.ssh Direktori Direktori Rumah Pengguna Jarak Jauh. Setelah kunci disalin, Anda sekarang dapat masuk ke remote RHEL 9 Contoh Menggunakan otentikasi kunci publik.

CATATAN: Di dalam RHEL 9, Login root di atas SSH dinonaktifkan atau ditolak secara default. Ini karena alasan yang baik - ini mencegah penyerang masuk menggunakan akun root yang akan memberinya semua hak istimewa pada sistem. Oleh karena itu menyalin kunci publik ke sistem rhel karena root akan gagal.

Aktifkan login root di rhel 9

Jika Anda perlu masuk sebagai root, Anda perlu mengedit konfigurasi SSH default sebagai berikut.

$ sudo vim/etc/ssh/sshd_config

Selanjutnya, atur Leverrootlogin atribut untuk Ya dan simpan perubahan dan keluar dari file.

Untuk menerapkan perubahan yang dibuat, restart layanan SSH.

$ sudo systemctl restart ssh

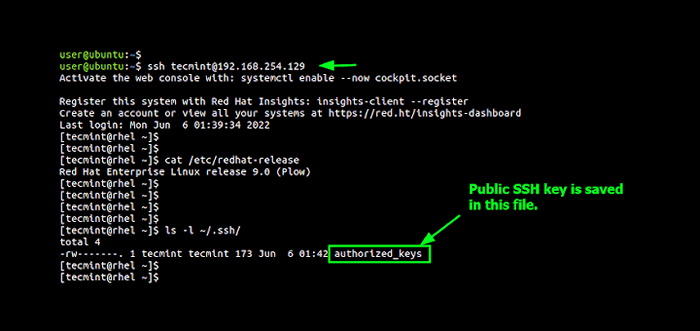

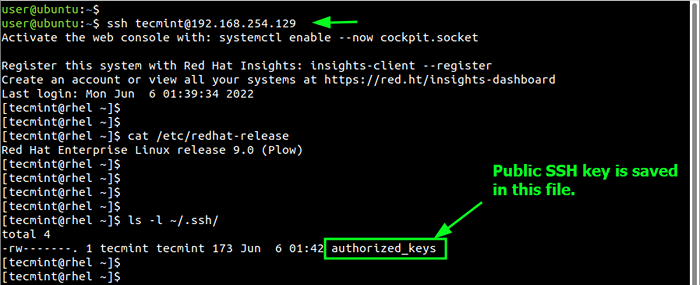

Langkah 3: Verifikasi otentikasi kunci publik SSH

Sekarang mari kita konfirmasi otentikasi kunci publik. Untuk melakukan ini, masuk sebagai berikut.

$ ssh [email dilindungi]

Kali ini, Anda tidak akan diminta untuk kata sandi dan Anda akan langsung jatuh ke remote RHEL 9 shell seperti yang ditunjukkan. Anda mungkin juga ingin memverifikasi keberadaan otorisasi_keys file seperti yang disebutkan sebelumnya.

$ ls -l ~/.ssh

Periksa file otorisasi_keys

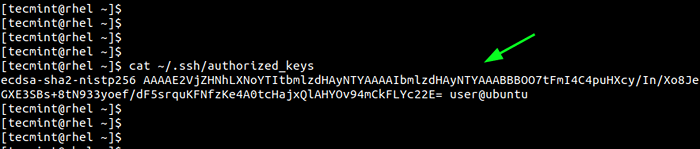

Periksa file otorisasi_keys Anda juga dapat melihat kriptografi File kunci publik menggunakan perintah CAT.

$ kucing ~/.ssh/otorisasi_keys

Lihat Kunci Kriptografi

Lihat Kunci Kriptografi Di desktop Linux tempat kami menghasilkan Ssh kunci, file yang dipanggil dikenal_hosts dihasilkan di ~/.ssh direktori. Ini berisi sidik jari dari semua server jarak jauh yang telah dihubungkan oleh sistem.

Periksa file yang diketahui

Periksa file yang diketahui Dalam panduan ini, kami telah berhasil mengonfigurasi otentikasi berbasis kunci SSH RHEL 9. Umpan balik Anda sangat diterima.

- « Parrot Security OS Apa yang perlu Anda ketahui

- Manajemen log terkemuka industri Graylog untuk Linux »