Cara Mengkonfigurasi PAM untuk Audit Logging Aktivitas Pengguna Shell

- 1112

- 143

- Miss Angelo Toy

Ini adalah seri kami yang berkelanjutan di Audit Linux, di bagian keempat artikel ini, kami akan menjelaskan cara mengkonfigurasi Pam untuk audit Linux Tty Input (Logging Shell Activity Pengguna) untuk pengguna tertentu menggunakan PAM_TTY_AUDIT alat.

Linux Pam (Modul Otentikasi Pluggable) adalah metode yang sangat fleksibel untuk mengimplementasikan layanan otentikasi dalam aplikasi dan berbagai layanan sistem; itu muncul dari Pam Unix asli.

Ini membagi fungsi otentikasi menjadi empat modul manajemen utama, yaitu: modul akun, modul otentikasi, Modul Kata Sandi Dan modul sesi. Penjelasan terperinci tentang kelompok manajemen tesis berada di luar ruang lingkup tutorial ini.

Itu auditd Alat menggunakan PAM_TTY_AUDIT Modul PAM untuk mengaktifkan atau menonaktifkan audit Tty input untuk pengguna tertentu. Setelah pengguna dikonfigurasi untuk diaudit, PAM_TTY_AUDIT bekerja bersama dengan auditd Untuk melacak tindakan pengguna di terminal dan jika dikonfigurasi, tangkap tombol yang tepat yang dibuat pengguna, lalu catat mereka di /var/log/audit/audit.catatan mengajukan.

Mengkonfigurasi PAM untuk mengaudit input pengguna TTY di Linux

Anda dapat mengonfigurasi Pam untuk mengaudit pengguna tertentu Tty masukan di /etc/pam.D/System-Auth Dan /etc/pam.D/Kata Sandi-Auth file, menggunakan opsi aktifkan. Di sisi lain, seperti yang diharapkan, Disable mematikannya untuk pengguna yang ditentukan, dalam format di bawah ini:

Sesi diperlukan PAM_TTY_AUDIT.jadi nonaktifkan = nama pengguna, nama pengguna2… aktifkan = nama pengguna, nama pengguna2…

Untuk mengaktifkan penebangan tombol pengguna aktual (termasuk spasi, backspaces, kunci kembali, kunci kontrol, kunci hapus dan lainnya), tambahkan log_passwd Opsi bersama dengan opsi lain, menggunakan formulir ini:

Sesi diperlukan PAM_TTY_AUDIT.jadi nonaktifkan = nama pengguna, nama pengguna2… aktifkan = nama pengguna log_passwd

Tetapi sebelum Anda melakukan konfigurasi apa pun, perhatikan bahwa:

- Seperti yang terlihat dalam sintaks di atas, Anda dapat meneruskan banyak nama pengguna ke opsi mengaktifkan atau menonaktifkan.

- Setiap menonaktifkan atau mengaktifkan opsi menimpa opsi berlawanan sebelumnya yang cocok dengan nama pengguna yang sama.

- Setelah mengaktifkan audit TTY, itu diwarisi oleh semua proses yang diprakarsai oleh pengguna yang ditentukan.

- Jika perekaman penekanan tombol diaktifkan, inputnya tidak langsung dicatat, karena TTY mengaudit pertama menyimpan penekanan tombol dalam buffer dan menulis konten buffer pada interval yang diberikan, atau setelah pengguna yang diaudit keluar, ke dalam /var/log/audit/audit.catatan mengajukan.

Mari kita lihat contoh di bawah ini, tempat kami akan mengkonfigurasi PAM_TTY_AUDIT untuk merekam tindakan pengguna tecmint termasuk penekanan tombol, di semua terminal, sementara kami menonaktifkan audit TTY untuk semua pengguna sistem lainnya.

Buka dua file konfigurasi berikut ini.

# vi /etc /pam.d/System-Auth # vi/etc/pam.D/Kata Sandi-Auth

Tambahkan baris berikut ke file konfigurasi.

Sesi diperlukan PAM_TTY_AUDIT.jadi nonaktifkan =* aktifkan =tecmint

Dan untuk menangkap semua penekanan tombol yang dimasukkan oleh pengguna tecmint, kita bisa menambahkan log_passwd opsi A yang ditampilkan.

Sesi diperlukan PAM_TTY_AUDIT.jadi nonaktifkan =* aktifkan =tecmint log_passwd

Sekarang simpan dan tutup file. Setelah itu, lihat auditd File log untuk setiap input TTY yang direkam, menggunakan utilitas aureport.

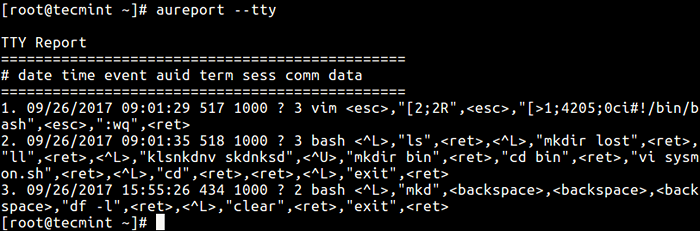

# Aureport -Tty

Audit User Tty di Linux

Audit User Tty di Linux Dari output di atas, Anda dapat melihat pengguna tecmint yang Uid adalah 1000 menggunakan editor VI/VIM, membuat direktori yang disebut tempat sampah dan pindah ke dalamnya, membersihkan terminal dan sebagainya.

Untuk mencari log input TTY yang direkor dengan perangko waktu yang sama dengan atau setelah waktu tertentu, gunakan -ts untuk menentukan tanggal/waktu mulai dan -te Untuk mengatur tanggal/waktu akhir.

Berikut ini adalah beberapa contoh:

# aureport ---tty -ts 09/25/2017 00:00:00 -te 09/26/2017 23:00:00 # Aureport --Tty -ts ini -minggu

Anda dapat menemukan informasi lebih lanjut, di PAM_TTY_AUDIT Halaman Manusia.

# man pam_tty_audit

Lihatlah artikel yang berguna mengikuti.

- Konfigurasikan “Tidak Ada Kata Sandi SSH Keys Authentication” dengan Putty di Server Linux

- Menyiapkan otentikasi berbasis LDAP di Rhel/Centos 7

- Cara Mengatur Otentikasi Dua Faktor (Google Authenticator) untuk login SSH

- SSH Login Tanpa Kata Sandi Menggunakan Keygen SSH dalam 5 Langkah Mudah

- Cara menjalankan perintah 'sudo' tanpa memasukkan kata sandi di linux

Dalam artikel ini, kami menjelaskan cara mengkonfigurasi PAM untuk mengaudit input untuk pengguna tertentu di CentOS/RHEL. Jika Anda memiliki pertanyaan atau ide tambahan untuk dibagikan, gunakan komentar dari bawah.

- « TMOUT - Auto Logout Linux Shell saat tidak ada aktivitas

- Instal server email lengkap dengan postfix dan webmail di debian 9 »