Cara mengkonfigurasi klien ldap untuk menghubungkan otentikasi eksternal

- 1976

- 215

- Dwayne Hackett

LDAP (kependekan dari Protokol Akses Direktori Ringan) adalah standar industri yang banyak digunakan untuk mengakses layanan direktori.

Layanan direktori secara sederhana adalah basis data berbasis jaringan terpusat yang dioptimalkan untuk akses baca. Itu menyimpan dan menyediakan akses ke informasi yang harus dibagikan antara aplikasi atau sangat terdistribusi.

Layanan Direktori memainkan peran penting dalam mengembangkan aplikasi intranet dan internet dengan membantu Anda berbagi informasi tentang pengguna, sistem, jaringan, aplikasi, dan layanan di seluruh jaringan.

Kasus penggunaan yang khas untuk LDAP adalah menawarkan penyimpanan nama pengguna dan kata sandi terpusat. Ini memungkinkan berbagai aplikasi (atau layanan) untuk terhubung ke server LDAP untuk memvalidasi pengguna.

Setelah menyiapkan pekerjaan LDAP server, Anda perlu menginstal pustaka pada klien untuk menghubungkannya. Di artikel ini, kami akan menunjukkan cara mengkonfigurasi klien LDAP untuk terhubung ke sumber otentikasi eksternal.

Saya harap Anda sudah memiliki lingkungan server LDAP yang berfungsi, jika tidak menyiapkan server LDAP untuk otentikasi berbasis LDAP.

Cara Menginstal dan Mengkonfigurasi Klien LDAP di Ubuntu dan Centos

Pada sistem klien, Anda harus menginstal beberapa paket yang diperlukan untuk membuat fungsi mekanisme otentikasi dengan benar dengan server LDAP.

Konfigurasi klien LDAP di Ubuntu 16.04 dan 18.04

Mulailah pertama dengan memasang paket yang diperlukan dengan menjalankan perintah berikut.

$ sudo apt update && sudo apt install libnss-ldap libpam-ldap ldap-utils nscd

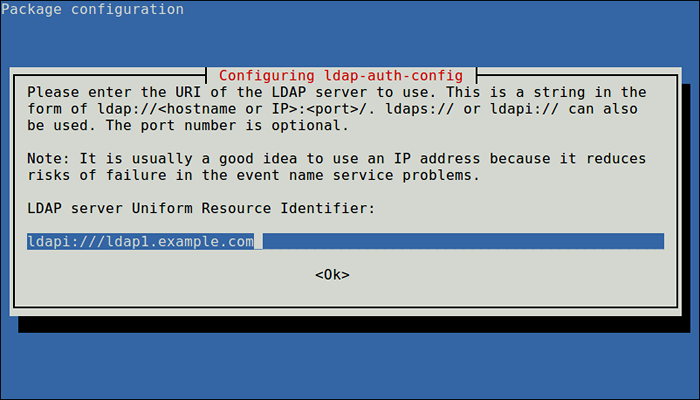

Selama instalasi, Anda akan diminta untuk detail Anda LDAP server (berikan nilai -nilai sesuai dengan lingkungan Anda). Perhatikan bahwa ldap-auth-config Paket yang dipasang secara otomatis melakukan sebagian besar konfigurasi berdasarkan input yang Anda masukkan.

Masukkan server ldap uri

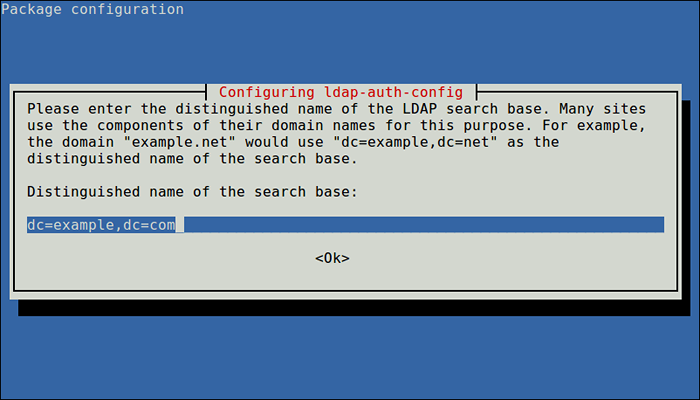

Masukkan server ldap uri Selanjutnya, masukkan nama basis pencarian LDAP, Anda dapat menggunakan komponen nama domain mereka untuk tujuan ini seperti yang ditunjukkan dalam tangkapan layar.

Masukkan Pangkalan Pencarian LDAP

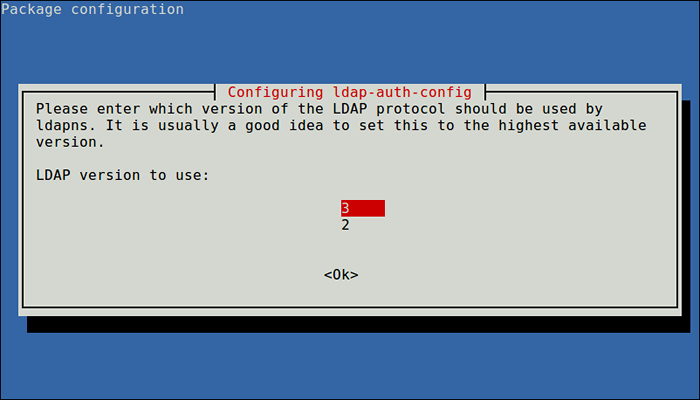

Masukkan Pangkalan Pencarian LDAP Pilih juga versi LDAP untuk digunakan dan klik Oke.

Pilih versi LDAP

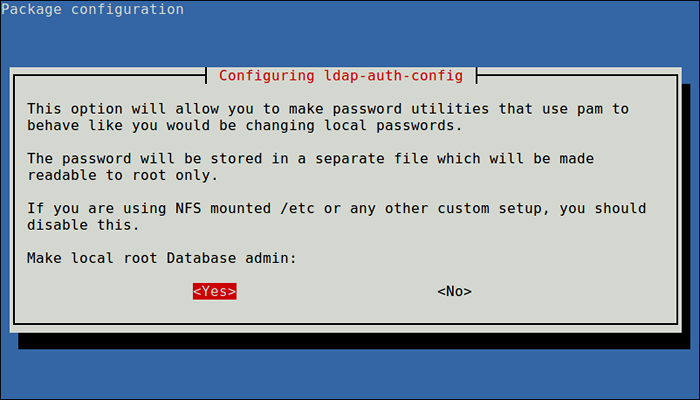

Pilih versi LDAP Sekarang konfigurasikan opsi untuk memungkinkan Anda membuat utilitas kata sandi yang digunakan Pam untuk berperilaku seperti Anda akan mengubah kata sandi lokal dan klik Ya untuk melanjutkan…

Membuat admin database root lokal

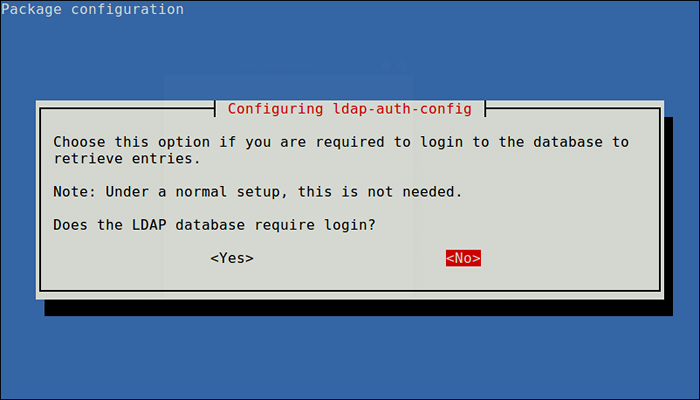

Membuat admin database root lokal Selanjutnya, nonaktifkan persyaratan login ke database LDAP menggunakan opsi berikutnya.

Nonaktifkan login ke database LDAP

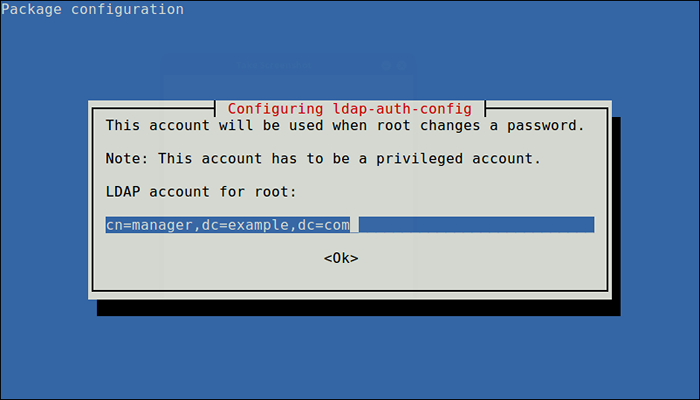

Nonaktifkan login ke database LDAP Tentukan juga akun LDAP untuk root dan klik OK.

Tentukan akun LDAP untuk root

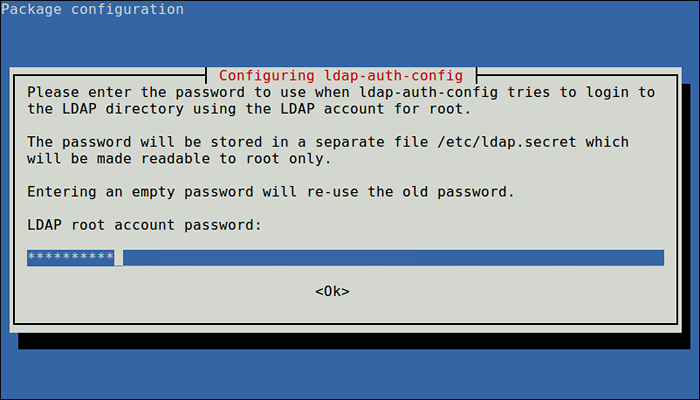

Tentukan akun LDAP untuk root Selanjutnya, masukkan kata sandi untuk digunakan kapan ldap-auth-config mencoba masuk ke direktori LDAP menggunakan akun LDAP untuk root.

Masukkan Kata Sandi Root LDAP

Masukkan Kata Sandi Root LDAP Hasil dialog akan disimpan dalam file /etc/ldap.conf. Jika Anda ingin melakukan perubahan apa pun, buka dan edit file ini menggunakan editor baris perintah favorit Anda.

Selanjutnya, konfigurasikan profil LDAP untuk NSS dengan menjalankan.

$ sudo auth -config -config -t nss -p lac_ldap

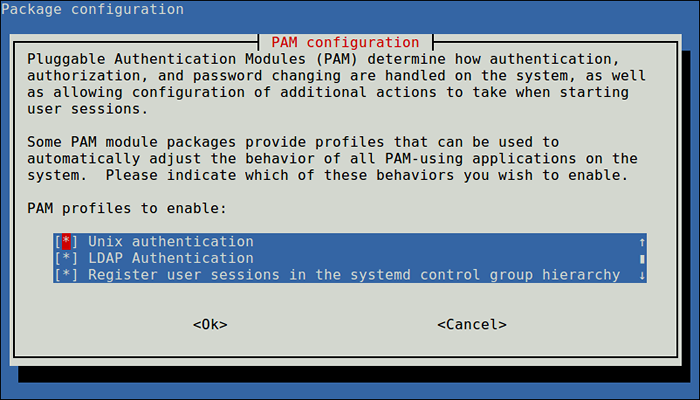

Kemudian konfigurasikan sistem untuk menggunakan LDAP untuk otentikasi dengan memperbarui konfigurasi PAM. Dari menu, pilih LDAP dan mekanisme otentikasi lainnya yang Anda butuhkan. Anda sekarang harus dapat masuk menggunakan kredensial berbasis LDAP.

$ sudo pam-auth-update

Konfigurasikan mekanisme otentikasi PAM

Konfigurasikan mekanisme otentikasi PAM Jika Anda ingin direktori home dari pengguna dibuat secara otomatis, maka Anda perlu melakukan satu lagi konfigurasi dalam file PAM Common-Session PAM.

$ sudo vim /etc /pam.d/sesi umum

Tambahkan baris ini di dalamnya.

Sesi diperlukan Pam_Mkhomedir.jadi skel =/etc/skel ubask = 077

Simpan perubahan dan tutup file. Lalu restart NCSD (Nama Daemon Cache Layanan) Layanan dengan perintah berikut.

$ sudo systemctl restart nscd $ sudo systemctl mengaktifkan nscd

Catatan: Jika Anda menggunakan replikasi, klien LDAP perlu merujuk ke beberapa server yang ditentukan dalam /etc/ldap.conf. Anda dapat menentukan semua server dalam bentuk ini:

URI LDAP: // LDAP1.contoh.com ldap: // ldap2.contoh.com

Ini menyiratkan bahwa permintaan akan habis dan jika Pemberi (LDAP1.contoh.com) menjadi tidak responsif, Konsumen (LDAP2.contoh.com) akan berusaha dihubungi untuk memprosesnya.

Untuk memeriksa entri LDAP untuk pengguna tertentu dari server, jalankan Perintah Getent, Misalnya.

$ getent passwd tecmint

Jika perintah di atas menampilkan detail pengguna yang ditentukan dari /etc/passwd File, mesin klien Anda sekarang dikonfigurasi untuk mengotentikasi dengan server LDAP, Anda harus dapat masuk menggunakan kredensial berbasis LDAP.

Konfigurasikan klien LDAP di Centos 7

Untuk memasang paket yang diperlukan, jalankan perintah berikut. Perhatikan bahwa di bagian ini, jika Anda mengoperasikan sistem sebagai pengguna administratif non-root, gunakan Perintah sudo Untuk menjalankan semua perintah.

# yum update && yum instal OpenLdap OpenLdap-CLIENTS NSS-PAM-LLDAPD

Selanjutnya, aktifkan sistem klien untuk mengotentikasi menggunakan LDAP. Anda dapat menggunakan authconfig utilitas, yang merupakan antarmuka untuk mengonfigurasi sumber otentikasi sistem.

Jalankan perintah berikut dan ganti contoh.com dengan domain Anda dan dc = contoh, dc = com dengan pengontrol domain LDAP Anda.

# authconfig --enableldap --enableldapAuth --ldapserver = ldap.contoh.com --ldapbasedn = "dc = contoh, dc = com" --enablemkhomedir -update

Dalam perintah di atas, --enablemkhomedir Opsi membuat direktori rumah pengguna lokal pada koneksi pertama jika tidak ada.

Selanjutnya, uji jika entri LDAP untuk pengguna tertentu dari server, misalnya pengguna tecmint.

$ getent passwd tecmint

Perintah di atas harus menampilkan detail pengguna yang ditentukan dari /etc/passwd file, yang menyiratkan bahwa mesin klien sekarang dikonfigurasi untuk mengotentikasi dengan server LDAP.

Penting: Jika selinux diaktifkan pada sistem Anda, Anda perlu menambahkan aturan untuk memungkinkan pembuatan direktori rumah secara otomatis mkhomedir.

Untuk informasi lebih lanjut, konsultasikan dokumentasi yang sesuai dari katalog dokumen perangkat lunak OpenLDAP.

Ringkasan

LDAP, adalah protokol yang banyak digunakan untuk meminta dan memodifikasi layanan direktori. Dalam panduan ini, kami telah menunjukkan cara mengkonfigurasi klien LDAP untuk terhubung ke sumber otentikasi eksternal, di mesin klien Ubuntu dan Centos. Anda dapat meninggalkan pertanyaan atau komentar yang mungkin Anda miliki menggunakan formulir umpan balik di bawah ini.

- « Cara mengonfigurasi dan mempertahankan ketersediaan/pengelompokan tinggi di Linux

- Cara memantau keamanan server linux dengan osquery »