BCC - Alat Penelusuran Dinamis untuk Pemantauan Kinerja Linux, Jaringan dan banyak lagi

- 1001

- 44

- Jermaine Mohr

BCC (BPF Compiler Collection) adalah seperangkat alat yang sesuai dan file contoh untuk membuat program penelusuran dan manipulasi kernel yang banyak akal. Itu menggunakan diperpanjang BPF (Berkeley Packet Filter), awalnya dikenal sebagai EBPF yang merupakan salah satu fitur baru di Linux 3.15.

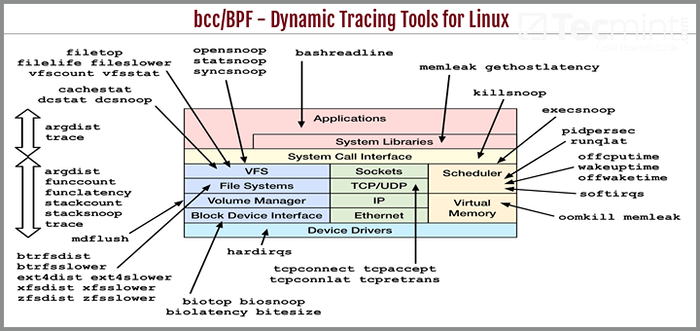

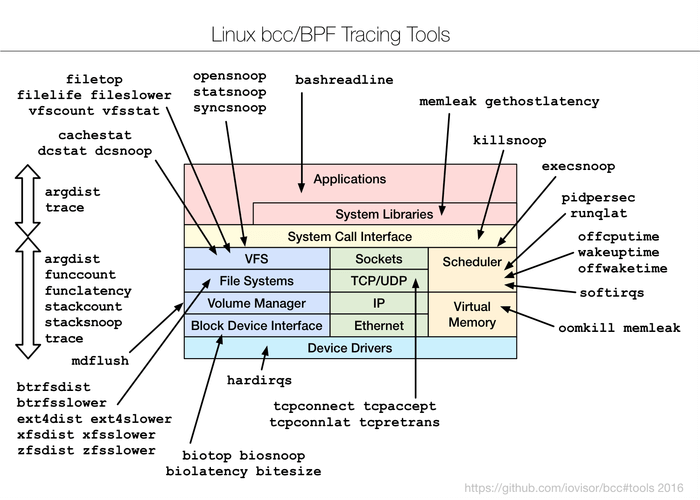

BCC/BPF - Alat Penelusuran Dinamis untuk Pemantauan Kinerja Linux

BCC/BPF - Alat Penelusuran Dinamis untuk Pemantauan Kinerja Linux Praktis, sebagian besar komponen yang digunakan oleh BCC memerlukan Linux 4.1 atau di atas, dan fitur -fitur pentingnya meliputi:

- Tidak memerlukan modul kernel pihak ke -3, karena semua alat bekerja berdasarkan BPF yang dibangun ke dalam kernel dan BCC menggunakan fitur yang ditambahkan di Linux 4.Seri x.

- Mengaktifkan pengamatan eksekusi perangkat lunak.

- Terdiri dari beberapa alat analisis kinerja dengan contoh file dan halaman man.

Disarankan Baca: 20 Alat baris perintah untuk memantau kinerja Linux

Paling cocok untuk pengguna Linux canggih, BCC membuatnya mudah untuk menulis BPF Program Menggunakan Instrumentasi Kernel di C, dan front-end di Python Dan Lua. Selain itu, ini mendukung banyak tugas seperti analisis kinerja, pemantauan, kontrol lalu lintas jaringan ditambah banyak lagi.

Cara menginstal bcc di sistem linux

Ingat itu BCC menggunakan fitur yang ditambahkan dalam versi kernel Linux 4.1 atau di atas, dan sebagai persyaratan, kernel seharusnya telah dikompilasi dengan bendera yang ditetapkan di bawah ini:

Config_bpf=y Config_bpf_syscall=y # [Opsional, untuk filter TC] Config_net_cls_bpf=M # [Opsional, untuk Tindakan TC] Config_net_act_bpf=M Config_bpf_jit=y Config_have_bpf_jit=y # [Opsional, untuk kprobes] Config_bpf_events=y

Untuk memeriksa bendera kernel Anda, lihat file /proc/config.GZ Atau jalankan perintah seperti pada contoh di bawah ini:

[Email dilindungi] ~ $ grep config_bpf = /boot /config -'uname -r ' Config_bpf=y [Email dilindungi] ~ $ grep config_bpf_syscall = /boot /config -'uname -r ' Config_bpf_syscall=y [Email dilindungi] ~ $ grep config_net_cls_bpf = /boot /config -'uname -r ' Config_net_cls_bpf=M [Email dilindungi] ~ $ grep config_net_act_bpf = /boot /config -'uname -r ' Config_net_act_bpf=M [Email dilindungi] ~ $ grep config_bpf_jit = /boot /config -'uname -r ' Config_bpf_jit=y [Email dilindungi] ~ $ grep config_have_bpf_jit = /boot /config -'uname -r ' Config_have_bpf_jit=y [Email dilindungi] ~ $ grep config_bpf_events = /boot /config -'uname -r ' Config_bpf_events=y

Setelah memverifikasi bendera kernel, saatnya untuk menginstal BCC Alat dalam Sistem Linux.

Di Ubuntu 16.04

Hanya paket malam yang dibuat untuk Ubuntu 16.04, tetapi instruksi pemasangannya sangat mudah. Tidak perlu upgrade kernel atau mengkompilasinya dari sumber.

$ echo "deb [tepercaya = ya] https: // repo.Iovisor.org/apt/xenial xenial-nightly main "| sudo tee/etc/apt/sumber.daftar.d/iovisor.Daftar $ sudo apt-get update $ sudo apt-get install bcc-tools

Di Ubuntu 14.04

Mulailah dengan memasang a 4.3+ Kernel Linux, dari http: // kernel.Ubuntu.com/~ kernel-ppa/mainline.

Sebagai contoh, tulis skrip shell kecil "BCC-INSTALL.SH”Dengan konten di bawah ini.

Catatan: memperbarui AWALAN nilai ke tanggal terbaru, dan juga menelusuri file di URL awalan disediakan untuk mendapatkan yang sebenarnya Rel nilai, ganti mereka dalam skrip shell.

#!/bin/bash ver = 4.5.1-040501 awalan = http: // kernel.Ubuntu.com/~ Kernel-ppa/Mainline/V4.5.1-wily/ rel = 201604121331 wget $ prefix/ linux-headers-$ ver -generic _ $ ver.$ Rel _amd64.deb wget $ prefix/linux-headers-$ ver _ $ ver.$ Rel _all.deb wget $ prefix/linux-image-$ ver -generic _ $ ver.$ Rel _amd64.Deb sudo dpkg -i linux -*$ ver.$ Rel*.Deb

Simpan file dan keluar. Membuatnya dapat dieksekusi, lalu jalankan seperti yang ditunjukkan:

$ chmod +x bcc-instal.SH $ SH BCC-INSTALL.SH

Setelah itu, reboot sistem Anda.

$ reboot

Selanjutnya, jalankan perintah di bawah ini untuk menginstal paket BCC yang ditandatangani:

$ sudo apt-key adv --keyserver keyserver.Ubuntu.com --recv-keys d4284cdd $ echo "deb https: // repo.Iovisor.org/apt trusty main "| sudo tee/etc/apt/sumber.daftar.d/iovisor.Daftar $ sudo apt-get update $ sudo apt-get install binutils bcc bcc-tools libbcc-ecak sampel python-bcc

Di Fedora 24-23

Instal a 4.2+ Kernel dari http: // alt.Fedoraproject.org/pub/alt/Rawhide-Kernel-nodebug, jika sistem Anda memiliki versi yang lebih rendah dari yang dibutuhkan. Di bawah ini adalah contoh cara melakukannya:

$ sudo dnf config-manager --add-repo = http: // alt.Fedoraproject.org/pub/alt/Rawhide-Kernel-nodebug/Fedora-Rawhide-Kernel-Nodebug.repo $ sudo dnf update $ reboot

Setelah itu, tambahkan BBC Repositori Alat, Perbarui sistem Anda dan instal alat dengan mengeksekusi serangkaian perintah berikutnya:

$ echo -e '[iovisor] \ nbaseurl = https: // repo.Iovisor.org/yum/nightly/f23/$ basearch \ nenabled = 1 \ ngpgcheck = 0 '| sudo tee /etc /yum.repo.d/iovisor.repo $ sudo dnf update $ sudo dnf menginstal bcc-tools

Di Arch Linux - AUR

Anda harus mulai dengan meningkatkan kernel Anda ke setidaknya versi 4.3.1-1, Selanjutnya instal paket di bawah ini menggunakan manajer paket lengkungan seperti Pacaur, Yaourt, gemetar ketakutan, dll.

BCC BCC-Tools Python-BCC Python2-BCC

Cara menggunakan alat bcc dalam sistem linux

Semua BCC Alat dipasang di bawah /usr/share/bcc/tools direktori. Namun, Anda dapat menjalankannya dari BCC GitHub repositori di bawah /peralatan dimana mereka berakhir dengan a .py perpanjangan.

$ ls/usr/share/bcc/tools argdist capable filetop offwaketime stackcount vfscount bashreadline cpudist funccount old stacksnoop vfsstat biolatency dcsnoop funclatency oomkill statsnoop wakeuptime biosnoop dcstat gethostlatency opensnoop syncsnoop xfsdist biotop doc hardirqs pidpersec tcpaccept xfsslower bitesize execsnoop killsnoop profile tcpconnect zfsdist btrfsdist ext4dist mdflush runqlat tcpconnlat zfsslower btrfsslower ext4slower memleak softirqs tcpretrans cachestat filelife mysqld_qslower Solisten Tplist Cachetop Fileslower Offcputime SSLSNIFF Trace

Kami akan mencakup beberapa contoh di bawah - Memantau Kinerja dan Jaringan Sistem Linux Umum.

Lacak Syscall Terbuka ()

Mari kita mulai dengan melacak semua membuka() Syscall menggunakan opensnoop. Ini memungkinkan kami memberi tahu kami bagaimana berbagai aplikasi bekerja dengan mengidentifikasi file data mereka, file konfigurasi dan banyak lagi:

$ CD/usr/share/bcc/tools $ sudo ./OpenSnoop PID Comm FD err Path 1 Systemd 35 0/proc/self/mountinfo 2797 udisksd 13 0/proc/self/mountinfo 1 Systemd 35 0/sys/devices/pci0000: 00/0000: 00: 0d.0/ATA3/host2/target2: 0: 0/2: 0: 0: 0/blok/sda/sda1/uevent 1 systemd 35 0/run/udev/data/b8: 1 1 Systemd -1 2/etc/systemd /sistem/sys-kernel-debug-tracing.Mount 1 Systemd -1 2/Run/SystemD/System/Sys-Kernel-Debug-Tracing.Mount 1 Systemd -1 2/Run/Systemd/Generator/Sys-Kernel-Debug-Tracing.Mount 1 Systemd -1 2/usr/local/lib/systemd/system/sys-kernel-debug-tracing.Mount 2247 Systemd 15 0/Proc/Self/Mountinfo 1 Systemd -1 2/Lib/Systemd/System/Sys-Kernel-Debug-Tracing.Mount 1 Systemd -1 2/usr/lib/systemd/system/sys-kernel-debug-tracing.Mount 1 Systemd -1 2/Run/Systemd/Generator.Late/Sys-Kernel-DeBug-Tracing.mount 1 Systemd -1 2/etc/systemd/system/sys-kernel-debug-tracing.gunung.Ingin 1 Systemd -1 2/etc/Systemd/System/Sys-Kernel-Debug-Tracing.gunung.Membutuhkan 1 Systemd -1 2/Run/SystemD/System/Sys-Kernel-Debug-Tracing.gunung.Ingin 1 Systemd -1 2/Run/Systemd/System/Sys-Kernel-Debug-Tracing.gunung.Membutuhkan 1 Systemd -1 2/Run/SystemD/Generator/Sys-Kernel-Debug-Tracing.gunung.Ingin 1 Systemd -1 2/Run/Systemd/Generator/Sys-Kernel-Debug-Tracing.gunung.Membutuhkan 1 Systemd -1 2/usr/local/lib/systemd/system/sys-kernel-debug-tracing.gunung.Ingin 1 Systemd -1 2/USR/Lokal/Lib/Systemd/System/Sys-Kernel-Debug-Tracing.gunung.Membutuhkan 1 Systemd -1 2/Lib/SystemD/System/Sys-Kernel-Debug-Tracing.gunung.Ingin 1 Systemd -1 2/Lib/Systemd/System/Sys-Kernel-Debug-Tracing.gunung.Membutuhkan 1 Systemd -1 2/usr/lib/systemd/system/sys-kernel-debug-tracing.gunung.Ingin 1 Systemd -1 2/Usr/Lib/Systemd/System/Sys-Kernel-Debug-Tracing.gunung.Membutuhkan 1 Systemd -1 2/Run/Systemd/Generator.Late/Sys-Kernel-DeBug-Tracing.gunung.Ingin 1 Systemd -1 2/Run/Systemd/Generator.Late/Sys-Kernel-DeBug-Tracing.gunung.Membutuhkan 1 Systemd -1 2/etc/SystemD/System/Sys-Kernel-Debug-Tracing.gunung.D 1 Systemd -1 2/Run/Systemd/System/Sys-Kernel-Debug-Tracing.gunung.D 1 Systemd -1 2/Run/Systemd/Generator/Sys-Kernel-Debug-Tracing.gunung.D…

Meringkas blok perangkat I/O latensi

Dalam contoh ini, ini menunjukkan distribusi latensi disk I/O yang diringkas menggunakan biolatecncy. Setelah menjalankan perintah, tunggu beberapa menit dan tekan CTRL-C untuk mengakhirinya dan melihat output.

$ sudo ./Biolatecncy Menelusuri perangkat blok I/O… tekan Ctrl-C ke akhir. ^C Usecs: Hitung Distribusi 0 -> 1: 0 | | 2 -> 3: 0 | | 4 -> 7: 0 | | 8 -> 15: 0 | | 16 -> 31: 0 | | 32 -> 63: 0 | | 64 -> 127: 0 | | 128 -> 255: 3 | ************************************ | 256 -> 511: 3 | ********************************** | 512 -> 1023: 1 | ************* |

Lacak proses baru melalui exec () syscalls

Di bagian ini, kami akan pindah untuk melacak proses baru dalam eksekusi menggunakan Execsnoop alat. Setiap kali suatu proses bercabang oleh garpu() Dan exec () Syscalls, itu ditampilkan dalam output. Namun, tidak semua proses ditangkap.

$ sudo ./execsnoop PCOMM PID PPID RET ARGS gnome-screensho 14882 14881 0 /usr/bin/gnome-screenshot --gapplication-service systemd-hostnam 14892 1 0 /lib/systemd/systemd-hostnamed nautilus 14897 2767 -2 /home/tecmint/bin/ Net Usershare Info Nautilus 14897 2767 -2/Home/Tecmint/.Info Lokal/Bin/Net Usershare Nautilus 14897 2767 -2/USR/LOCAL/SBIN/NET USERSHARE Info Nautilus 14897 2767 -2/USR/LOCAL/BIN/NET USERSHARE Info Nautilus 14897 2767 -2/USR/SBIN/SBIN/NET USERHARE INFOHARE 14897 2767 -2/USR/SBIN/SBIN/NET USERHARE Infohare nautilus 14897 2767 -2 /usr/bin/net usershare info nautilus 14897 2767 -2 /sbin/net usershare info nautilus 14897 2767 -2 /bin/net usershare info nautilus 14897 2767 -2 /usr/games/net usershare info nautilus 14897 2767 -2/usr/local/game/net usershare info nautilus 14897 2767 -2/snap/bin/net usershare info compiz 14899 14898 -2/home/tecmint/bin/libreoffice --calc compiz 14899 14898 -2/rumah/rumah/libreoft tecmint/.local/bin/libreoffice --calc compiz 14899 14898 -2 /usr/local/sbin/libreoffice --calc compiz 14899 14898 -2 /usr/local/bin/libreoffice --calc compiz 14899 14898 -2 /usr/sbin/ libreoffice --calc libreoffice 14899 2252 0 /usr/bin/libreoffice --calc dirname 14902 14899 0 /usr/bin/dirname /usr/bin/libreoffice basename 14903 14899 0 /usr/bin/basename /usr/bin/libreoffice…

Lacak operasi ext4 lambat

Menggunakan Ext4slower untuk melacak ext4 Operasi umum sistem file yang lebih lambat dari 10ms, Untuk membantu kami mengidentifikasi Disk I/O secara mandiri melalui sistem file.

Disarankan Baca: 13 Alat Pemantauan Kinerja Linux

Ini hanya menghasilkan operasi yang melebihi ambang batas:

$ sudo ./Execslower Menelusuri operasi Ext4 lebih lambat dari 10 ms waktu comm pid t bytes off_kb lat (ms) nama file 11:59:13 UPSTART 2252 W 48 1 10.76 dbus.Log 11:59:13 Gnome-Screensh 14993 r 144 0 10.96 Pengaturan.INI 11:59:13 GNOME-SCREENSH 14993 r 28 0 16.02 GTK.CSS 11:59:13 Gnome-Screensh 14993 r 3389 0 18.32 GTK-Main.CSS 11:59:25 RS: Utama T: Reg 1826 W 156 60 31.85 Syslog 11:59:25 Pool 15002 R 208 0 14.98 .XSESSION-ERRORS 11:59:25 Pool 15002 R 644 0 12.28 .ICeauthority 11:59:25 Pool 15002 R 220 0 13.38 .Bash_logout 11:59:27 DCONF-SERVICE 2599 S 0 0 22.75 Pengguna.Bhdkoy 11:59:33 Compiz 2548 r 4096 0 19.03 Firefox.Desktop 11:59:34 Compiz 15008 R 128 0 27.52 Firefox.SH 11:59:34 Firefox 15008 R 128 0 36.48 Firefox 11:59:34 Zeitgeist-Daem 2988 S 0 0 62.23 aktivitas.Sqlite-Wal 11:59:34 Zeitgeist-Fts 2996 R 8192 40 15.67 Daftar pos.DB 11:59:34 Firefox 15008 R 140 0 18.05 DependentLibs.Daftar 11:59:34 Zeitgeist-Fts 2996 S 0 0 25.96 posisi.TMP 11:59:34 Firefox 15008 R 4096 0 10.67 libplc4.Jadi 11:59:34 Zeitgeist-Fts 2996 S 0 0 11.29 Termlist.TMP…

Trace Block Device I/O dengan PID dan latensi

Selanjutnya, mari selami pencetakan garis per disk I/O setiap detik, dengan detail seperti ID proses, sektor, byte, latensi antara lain menggunakan Biosnoop:

$ sudo ./Biosnoop Waktu (S) Comm PID DISK T BYTES SEKTOR LAT (MS) 0.000000000 ? 0 r -1 8 0.26 2.047897000 ? 0 r -1 8 0.21 3.280028000 Kworker/U4: 0 14871 SDA W 30552896 4096 0.24 3.280271000 JBD2/SDA1-8 545 SDA W 29757720 12288 0.40 3.298318000 JBD2/SDA1-8 545 SDA W 29757744 4096 0.14 4.096084000 ? 0 r -1 8 0.27 6.143977000 ? 0 r -1 8 0.27 8.192006000 ? 0 r -1 8 0.26 8.303938000 Kworker/U4: 2 15084 SDA W 12586584 4096 0.14 8.303965000 Kworker/U4: 2 15084 SDA W 25174736 4096 0.14 10.239961000 ? 0 r -1 8 0.26 12.292057000 ? 0 r -1 8 0.20 14.335990000 ? 0 r -1 8 0.26 16.383798000 ? 0 r -1 8 0.17…

Trace Page Cache Hit/Miss Ratio

Setelah itu, kami melanjutkan untuk menggunakan Cachestat Untuk menampilkan satu baris statistik yang dirangkum dari cache sistem setiap detik. Ini memungkinkan operasi penyetelan sistem dengan menunjukkan rasio hit cache rendah dan tingkat kesalahan yang tinggi:

$ sudo ./cachestat Hits Misses Dirties Read_hit% write_hit% buffer_mb Cached_mb 0 0 0 0.0% 0.0% 19 544 4 4 2 25.0% 25.0% 19 544 1321 33 4 97.3% 2.3% 19 545 7476 0 2 100.0% 0.0% 19 545 6228 15 2 99.7% 0.2% 19 545 0 0 0 0.0% 0.0% 19 545 7391 253 108 95.3% 2.7% 19 545 33608 5382 28 86.1% 13.8% 19 567 25098 37 36 99.7% 0.0% 19 566 17624 239 416 96.3% 0.5% 19 520…

Lacak Koneksi Aktif TCP

Memantau koneksi TCP setiap detik menggunakan TCPConnect. Outputnya mencakup alamat sumber dan tujuan, dan nomor port. Alat ini berguna untuk melacak koneksi TCP yang tidak terduga, sehingga membantu kami mengidentifikasi inefisiensi dalam konfigurasi aplikasi atau penyerang atau penyerang.

$ sudo ./tcpconnect Pid comm ip saddr daddr dport 15272 socket threa 4 10.0.2.15 91.189.89.240 80 15272 Socket Threa 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.174 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 117.18.237.29 80 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 52.222.135.52 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 216.58.199.132 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443…

Semua alat di atas juga dapat digunakan dengan berbagai opsi, untuk mengaktifkan halaman bantuan untuk alat yang diberikan, memanfaatkan -H Opsi, misalnya:

$ sudo ./tcpconnect -h Penggunaan: TCPConnect [-h] [-t] [-p PID] [-p Port] Lacak TCP Menghubungkan Argumen Opsional: -H, --Help Tampilkan pesan bantuan ini dan keluar -T, --Timestamp termasuk cap waktu pada output-output- p pid, --pat pid trace pid ini saja -p port, --port port daftar port tujuan yang dipisahkan koma untuk dilacak. Contoh: ./tcpconnect # lacak semua tcp connect () s ./tcpconnect -t # termasuk cap waktu ./tcpconnect -p 181 # Only Trace PID 181 ./tcpconnect -p 80 # Only Trace Port 80 ./tcpconnect -p 80,81 # Only Trace Port 80 dan 81

Jejak Syscalls Exec Gagal ()

Untuk melacak Syscall yang gagal (), menggunakan -X Opsi dengan OpenSnoop seperti di bawah ini:

$ sudo ./OpenSnoop -x PID Comm FD err Path 15414 Pool -1 2 /Home /Home /.Hidden 15415 (ostnamed) -1 2/sys/fs/cgroup/cpu/sistem.Slice/Systemd-Hostnamed.layanan/cgroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/cpu/sistem/sistem.Iris/CGroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/cpuacct/sistem.Slice/Systemd-Hostnamed.layanan/cgroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/cpuacct/sistem.Iris/CGroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/blkio/sistem.Slice/Systemd-Hostnamed.layanan/cgroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/blkio/sistem.Iris/CGroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/memori/sistem.Slice/Systemd-Hostnamed.layanan/cgroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/memori/sistem.Iris/CGroup.Procs 15415 (ostnamed) -1 2/sys/fs/cgroup/pids/sistem/sistem.Slice/Systemd-Hostnamed.layanan/cgroup.Procs 2548 Compiz -1 2 15416 SystemD -Cgroups -1 2/Run/Systemd/Container 15416 SystemD -Cgroups -1 2/sys/fs/kdbus/0 -sistem/bus 15415 Systemd -hostnam -1 2/run/systemd/ Kontainer 15415 Systemd-Hostnam -1 13/Proc/1/Environ 15415 Systemd-Hostnam -1 2/sys/fs/kdbus/0-sistem/bus 1695 dbus-daemon -1 2/run/systemd/user/0 15415 SystemD -hostnam -1 2/etc/mesin info 15414 pool -1 2/home/tecmint/.tersembunyi 15414 biliar -1 2/home/tecmint/biner/.Hidden 2599 DCONF -SERVICE -1 2/RUN/USER/1000/DCONF/USER…

Lacak fungsi proses tertentu

Contoh terakhir di bawah ini menunjukkan cara menjalankan operasi jejak khusus. Kami melacak proses tertentu menggunakan PID -nya.

Disarankan Baca: NetData - Alat pemantauan kinerja real -time untuk Linux

Pertama tentukan ID proses:

$ pidof firefox 15437

Nanti, jalankan kebiasaan jejak memerintah. Dalam perintah di bawah ini: -P Menentukan ID Proses, do_sys_open () adalah fungsi kernel yang dilacak secara dinamis termasuk argumen kedua sebagai string.

$ sudo ./jejak -p 4095 'do_sys_open "%s", arg2' Waktu PID Comm Func - 12:17:14 15437 Firefox do_sys_open/run/user/1000/dconf/user 12:17:14 15437 Firefox do_sys_open/home/tecmint/.config/dconf/user 12:18:07 15437 Firefox do_sys_open/run/user/1000/dconf/user 12:18:07 15437 Firefox do_sys_open/home/tecmint/.config/dconf/user 12:18:13 15437 Firefox do_sys_open/sys/perangkat/sistem/cpu/present 12:18:13 15437 Firefox do_sys_open/dev/urandom 12:18:13 15437 Firefox do_sys_open/dev /dom : 14 15437 Firefox do_sys_open/usr/share/font/truetype/liberation/liberationssss-iLiTical.TTF 12:18:14 15437 Firefox do_sys_open/usr/share/font/truetype/pembebasan/pembebasan.TTF 12:18:14 15437 Firefox do_sys_open/usr/share/font/truetype/pembebasan/pembebasan.TTF 12:18:14 15437 Firefox do_sys_open/sys/perangkat/sistem/cpu/present 12:18:14 15437 Firefox do_sys_open/dev/urandom 12:18:14 15437 Firefox do_sys_open/dev/urandom 12:14:18: Firefox do_sys_open/dev/urandom 12:18:18: Firefox do_sys_open/dev/dev/urandom 12:18: do_sys_open/dev/urandom 12:18:14 15437 firefox do_sys_open/dev/urandom 12:18:15 15437 firefox do_sys_open/sys/perangkat/sistem/cpu/present 12:18:15 15437 firefox do_sys_sandomen : 15 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 Firefox do_sys_open/sys/perangkat/sistem/cpu/present 12:18:15 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 urandom…

Ringkasan

BCC adalah toolkit yang kuat dan mudah digunakan untuk berbagai tugas administrasi sistem seperti melacak pemantauan kinerja sistem, penelusuran blok perangkat I/O, fungsi TCP, operasi sistem file, syscall, node.JS Probe, ditambah lagi. Yang penting, ia dikirimkan dengan beberapa contoh file dan halaman manusia untuk alat untuk memandu Anda, menjadikannya ramah pengguna dan dapat diandalkan.

Terakhir namun tidak kalah pentingnya, Anda dapat menghubungi kami dengan membagikan pemikiran Anda tentang subjek, mengajukan pertanyaan, membuat saran yang bermanfaat atau umpan balik konstruktif apa pun melalui bagian komentar di bawah ini.

Untuk informasi lebih lanjut dan kunjungan penggunaan: https: // iovisor.GitHub.IO/BCC/

- « Menerjemahkan izin RWX ke dalam format oktal di Linux

- Tasksel - Dengan mudah dan cepat menginstal perangkat lunak grup di Debian dan Ubuntu »