Panduan Praktis untuk NMAP (Pemindai Keamanan Jaringan) di Kali Linux

- 1209

- 111

- Hector Kuhic

Dalam artikel Kali Linux kedua, alat jaringan yang dikenal sebagai 'NMAP' akan dibahas. Sementara NMAP bukan alat Kali-only, itu adalah salah satu alat pemetaan jaringan yang paling berguna di Kali.

- Panduan Instalasi Kali Linux untuk Pemula - Bagian 1

Nmap, kependekan dari Mapper jaringan, dipertahankan oleh Gordon Lyon (Lebih lanjut tentang MR. Lyon di sini: http: // tidak aman.org/fyodor/) dan digunakan oleh banyak profesional keamanan di seluruh dunia.

Utilitas berfungsi di Linux dan Windows dan merupakan baris perintah (CLI) yang digerakkan. Namun, bagi mereka yang sedikit waktu dari baris perintah, ada frontend grafis yang indah untuk nmap yang disebut Zenmap.

Sangat disarankan agar individu mempelajari versi CLI dari NMAP karena memberikan lebih banyak fleksibilitas jika dibandingkan dengan edisi grafis zenmap.

Tujuan apa yang dilayani NMAP? Pertanyaan bagus. Nmap memungkinkan administrator untuk mempelajari sistem dengan cepat dan menyeluruh di jaringan, maka nama, jaringan mapper atau nmap.

NMAP memiliki kemampuan untuk dengan cepat menemukan host langsung serta layanan yang terkait dengan host itu. Fungsionalitas NMAP dapat diperpanjang lebih jauh dengan mesin skrip NMAP, sering disingkat NSE.

Mesin skrip ini memungkinkan administrator untuk dengan cepat membuat skrip yang dapat digunakan untuk menentukan apakah ada kerentanan yang baru ditemukan di jaringan mereka. Banyak skrip telah dikembangkan dan disertakan dengan sebagian besar instalasi NMAP.

Kata Perhatian - NMAP biasanya digunakan oleh orang -orang dengan niat baik dan buruk. Perhatian yang ekstrem harus diambil untuk memastikan bahwa Anda tidak menggunakan NMAP terhadap sistem yang izinnya tidak secara eksplisit disediakan dalam perjanjian tertulis/hukum. Harap berhati -hati saat menggunakan alat NMAP.

Persyaratan sistem

- Kali Linux (NMAP tersedia di sistem operasi lain dan fungsi yang mirip dengan panduan ini).

- Komputer lain dan izin untuk memindai komputer itu dengan NMAP - ini sering mudah dilakukan dengan perangkat lunak seperti VirtualBox dan pembuatan mesin virtual.

- Untuk mesin yang bagus untuk berlatih, silakan baca tentang Metasploitable 2

- Unduh untuk MS2 Metasploitable2

- Koneksi kerja yang valid ke jaringan atau jika menggunakan mesin virtual, koneksi jaringan internal yang valid untuk kedua mesin.

Kali Linux - Bekerja dengan NMAP

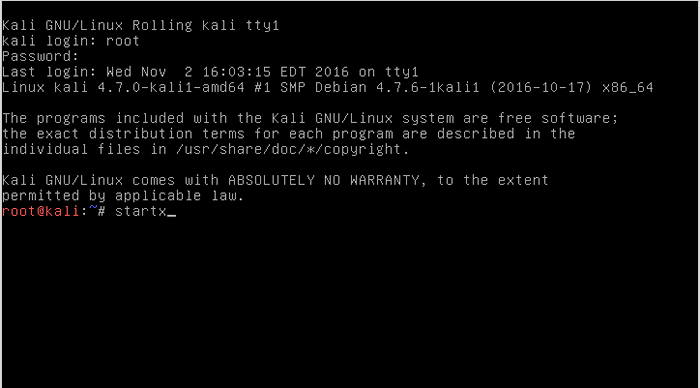

Langkah pertama untuk bekerja dengan NMAP adalah masuk ke mesin Kali Linux dan jika diinginkan, mulailah sesi grafis (artikel pertama ini dalam seri ini diinstal Kali Linux dengan lingkungan desktop XFCE).

Selama instalasi, penginstal akan mendorong pengguna untuk A 'akar'Kata sandi pengguna yang diperlukan untuk masuk. Setelah masuk ke mesin Kali Linux, menggunakan perintah 'startx'Lingkungan desktop XFCE dapat dimulai - perlu dicatat bahwa NMAP tidak memerlukan lingkungan desktop untuk dijalankan.

# startx

Mulai Lingkungan Desktop di Kali Linux

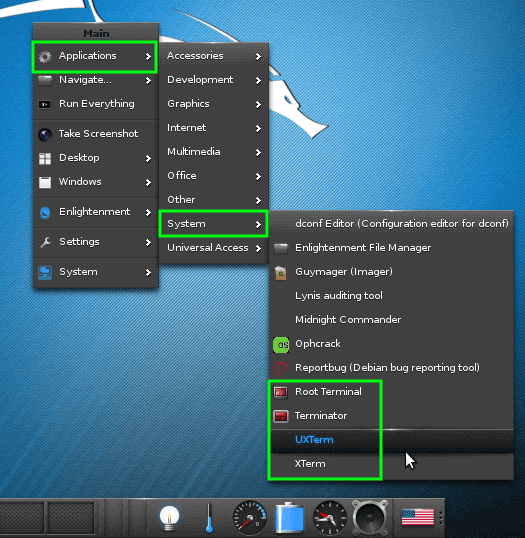

Mulai Lingkungan Desktop di Kali Linux Setelah masuk Xfce, Jendela terminal perlu dibuka. Dengan mengklik latar belakang desktop, menu akan muncul. Menavigasi ke terminal dapat dilakukan sebagai berikut: Aplikasi -> Sistem -> 'Xterm' atau 'Uxterm' atau 'Terminal akar'.

Penulis adalah penggemar program shell yang disebut 'Terminator' tetapi ini mungkin tidak muncul di instalasi default Kali Linux. Semua program shell yang terdaftar akan berfungsi untuk keperluan NMAP.

Luncurkan Terminal di Kali Linux

Luncurkan Terminal di Kali Linux Setelah terminal diluncurkan, kesenangan NMAP dapat dimulai. Untuk tutorial khusus ini, jaringan pribadi dengan mesin kali dan mesin yang dapat dikerjakan.

Ini membuat segalanya lebih mudah dan lebih aman karena rentang jaringan pribadi akan memastikan bahwa pemindaian tetap pada mesin yang aman dan mencegah mesin metakasi yang rentan dikompromikan oleh orang lain.

Cara menemukan host langsung di jaringan saya?

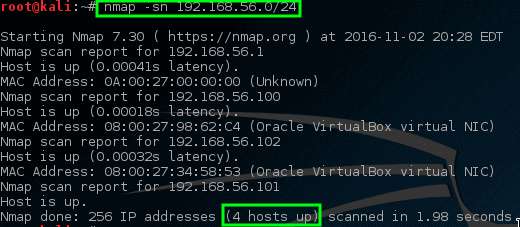

Dalam contoh ini, kedua mesin secara pribadi 192.168.56.0 /24 jaringan. Mesin Kali memiliki alamat IP 192.168.56.101 dan mesin yang dapat dipindai untuk dipindai memiliki alamat IP 192.168.56.102.

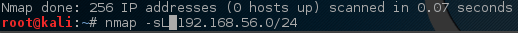

Katakanlah bahwa informasi alamat IP tidak tersedia. Pemindaian NMAP cepat dapat membantu menentukan apa yang langsung di jaringan tertentu. Pemindaian ini dikenal sebagai A 'Daftar Sederhana'Pindai karenanya -sl Argumen diteruskan ke perintah nmap.

# nmap -sl 192.168.56.0/24

NMAP - Pindai Jaringan untuk Host Langsung

NMAP - Pindai Jaringan untuk Host Langsung Sayangnya, pemindaian awal ini tidak mengembalikan host langsung. Terkadang ini adalah faktor dalam cara sistem operasi tertentu menangani lalu lintas jaringan port pemindaian.

Temukan dan ping semua host langsung di jaringan saya

Namun tidak perlu khawatir, ada beberapa trik yang NMAP miliki untuk mencoba menemukan mesin ini. Trik berikutnya ini akan memberitahu NMAP untuk hanya mencoba melakukan ping semua alamat di 192.168.56.0/24 jaringan.

# nmap -sn 192.168.56.0/24

Nmap - ping semua host jaringan langsung yang terhubung

Nmap - ping semua host jaringan langsung yang terhubung Kali ini NMAP mengembalikan beberapa calon host untuk pemindaian! Dalam perintah ini, -sn menonaktifkan perilaku default NMAP karena mencoba memindai port host dan hanya meminta nmap mencoba untuk ping host.

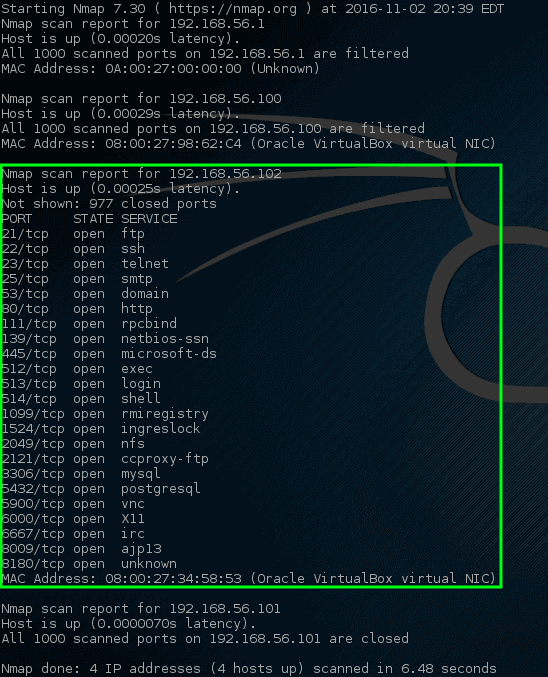

Temukan port terbuka di host

Mari kita coba membiarkan port nmap memindai host spesifik ini dan melihat apa yang muncul.

# nmap 192.168.56.1.100-102

Nmap - port jaringan pemindaian di host

Nmap - port jaringan pemindaian di host Wow! Kali ini nmap menabrak tambang emas. Host khusus ini memiliki sedikit port jaringan terbuka.

Semua port ini menunjukkan semacam layanan mendengarkan di mesin khusus ini. Mengingat dari sebelumnya, 192.168.56.102 Alamat IP ditugaskan ke mesin rentan yang dapat dimetikan oleh karena itu mengapa ada begitu banyak port terbuka di host ini.

Memiliki banyak port yang terbuka pada sebagian besar mesin sangat abnormal sehingga mungkin ide yang bijak untuk menyelidiki mesin ini sedikit lebih dekat. Administrator dapat melacak mesin fisik di jaringan dan melihat mesin secara lokal tetapi itu tidak akan menyenangkan terutama ketika NMAP bisa melakukannya untuk kita lebih cepat!

Temukan layanan mendengarkan di port di host

Pemindaian berikutnya adalah pemindaian layanan dan sering digunakan untuk mencoba menentukan layanan apa yang mungkin didengarkan pada port tertentu pada mesin.

NMAP akan menyelidiki semua port terbuka dan berupaya untuk spanduk mengambil informasi dari layanan yang berjalan di setiap port.

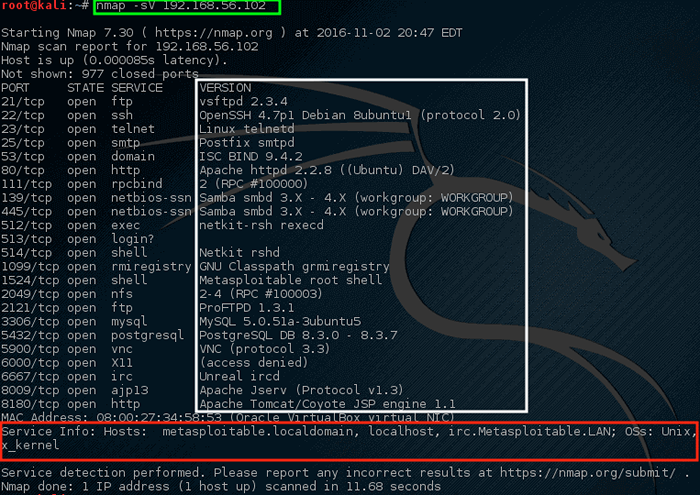

# nmap -sv 192.168.56.102

NMAP - Layanan Pindai Jaringan Mendengarkan Ports

NMAP - Layanan Pindai Jaringan Mendengarkan Ports Perhatikan kali ini NMAP memberikan beberapa saran tentang apa yang mungkin dipikirkan NMAP di port khusus ini (disorot dalam kotak putih). Juga, NMAP juga mencoba menentukan informasi tentang sistem operasi yang berjalan pada mesin ini serta nama hostnya (dengan sukses juga juga!).

Melihat melalui output ini harus menimbulkan beberapa kekhawatiran untuk administrator jaringan. Baris pertama mengklaim itu Vsftpd Versi: kapan 2.3.4 sedang berjalan di mesin ini! Itu versi VSFTPD yang sangat lama.

Mencari melalui Exploitdb, Kerentanan yang serius ditemukan pada tahun 2011 untuk versi khusus ini (ID EXPLOITDB - 17491).

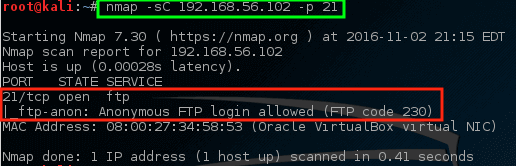

Temukan login FTP anonim di host

Mari kita nikmati nmap lebih dekat melihat port khusus ini dan lihat apa yang bisa ditentukan.

# nmap -sc 192.168.56.102 -p 21

NMAP - Pindai posting tertentu di mesin

NMAP - Pindai posting tertentu di mesin Dengan perintah ini, NMAP diinstruksikan untuk menjalankan skrip defaultnya (-sc) di port ftp (-p 21) pada tuan rumah. Meskipun mungkin atau mungkin tidak menjadi masalah, NMAP memang mengetahui bahwa login FTP anonim diizinkan di server khusus ini.

Periksa kerentanan pada host

Ini dipasangkan dengan pengetahuan sebelumnya tentang VSFTD yang memiliki kerentanan lama harus menimbulkan kekhawatiran. Mari kita lihat apakah NMAP memiliki skrip yang berupaya memeriksa kerentanan VSFTPD.

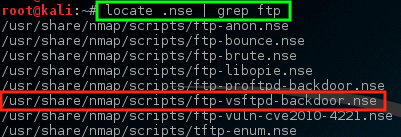

# temukan .nse | grep ftp

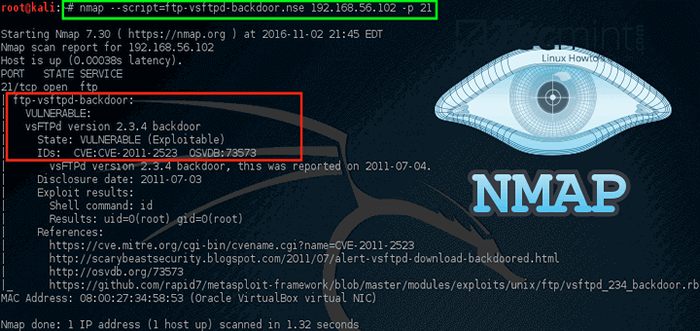

NMAP - Pindai kerentanan VSFTPD

NMAP - Pindai kerentanan VSFTPD Perhatikan bahwa NMAP memiliki Nse Script sudah dibangun untuk masalah backdoor vsftpd! Mari kita coba menjalankan skrip ini terhadap host ini dan lihat apa yang terjadi tetapi pertama -tama mungkin penting untuk mengetahui cara menggunakan skrip.

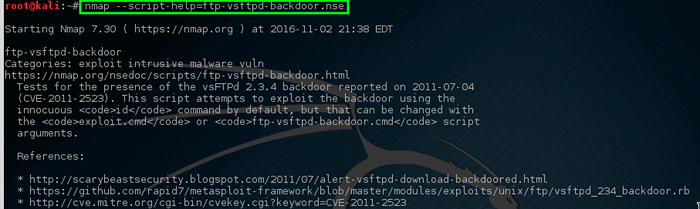

# nmap --script-help = ftp-vsftd-backdoor.nse

Pelajari penggunaan skrip nmap nse

Pelajari penggunaan skrip nmap nse Membaca deskripsi ini, jelas bahwa skrip ini dapat digunakan untuk mencoba melihat apakah mesin khusus ini rentan terhadap Exploitdb masalah yang diidentifikasi sebelumnya.

Mari kita jalankan skrip dan lihat apa yang terjadi.

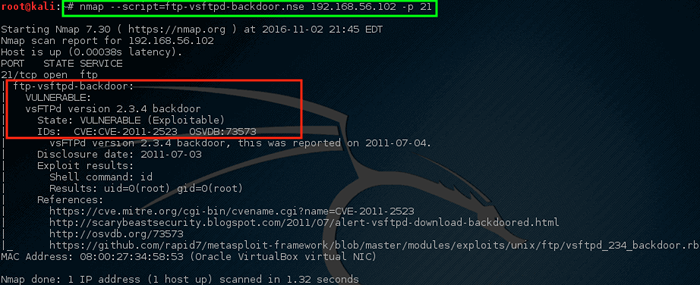

# nmap --cript = ftp-vsftpd-backdoor.NSE 192.168.56.102 -p 21

Nmap - scan host untuk rentan

Nmap - scan host untuk rentan Astaga! Naskah nmap mengembalikan beberapa berita berbahaya. Mesin ini kemungkinan merupakan kandidat yang baik untuk penyelidikan yang serius. Ini tidak berarti bahwa mesin tersebut dikompromikan dan digunakan untuk hal -hal yang mengerikan/mengerikan tetapi harus membawa beberapa kekhawatiran ke tim jaringan/keamanan.

NMAP memiliki kemampuan untuk menjadi sangat selektif dan sangat tenang. Sebagian besar dari apa yang telah dilakukan sejauh ini telah berusaha menjaga lalu lintas jaringan NMAP tetap tenang namun memindai jaringan yang dimiliki secara pribadi dengan cara ini bisa sangat memakan waktu.

NMAP memiliki kemampuan untuk melakukan pemindaian yang jauh lebih agresif yang akan sering menghasilkan banyak informasi yang sama tetapi dalam satu perintah, bukan beberapa. Mari kita lihat output dari pemindaian agresif (lakukan catatan - pemindaian agresif dapat memicu sistem deteksi/pencegahan intrusi!).

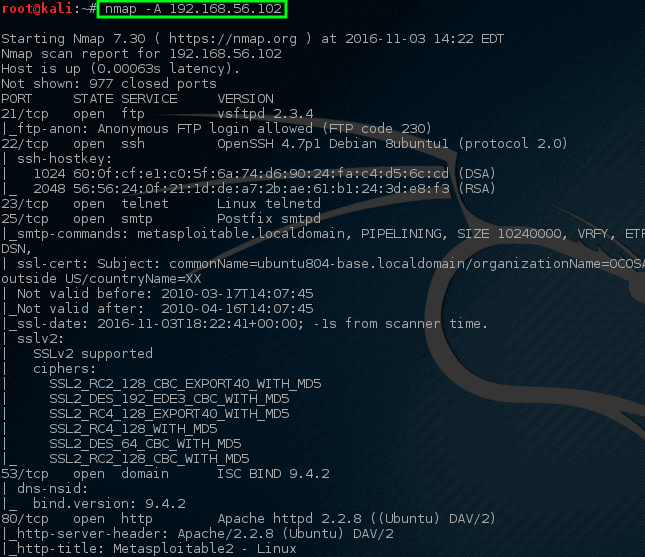

# nmap -a 192.168.56.102

NMAP - Pemindaian Jaringan Lengkap di Host

NMAP - Pemindaian Jaringan Lengkap di Host Perhatikan kali ini, dengan satu perintah, NMAP telah mengembalikan banyak informasi yang dikembalikan sebelumnya tentang port terbuka, layanan, dan konfigurasi yang berjalan pada mesin khusus ini. Banyak dari informasi ini dapat digunakan untuk membantu menentukan cara melindungi mesin ini serta mengevaluasi perangkat lunak apa yang mungkin ada di jaringan.

Ini hanya pendek, daftar pendek dari banyak hal berguna yang dapat digunakan NMAP untuk menemukan di host atau segmen jaringan. Sangat mendesak bahwa individu terus bereksperimen dengan NMAP secara terkontrol pada jaringan yang dimiliki oleh individu (Jangan berlatih dengan memindai entitas lain!).

Ada panduan resmi tentang Pemindaian Jaringan NMAP oleh penulis Gordon Lyon, Tersedia dari Amazon.

Silakan mengirim komentar atau pertanyaan (atau bahkan lebih banyak tips/saran tentang pemindaian NMAP)!

Silakan mengirim komentar atau pertanyaan (atau bahkan lebih banyak tips/saran tentang pemindaian NMAP)!

- « 13 Konfigurasi Jaringan Linux dan Perintah Pemecahan Masalah

- 10 Linux Dig (Informasi Domain Groper) Perintah untuk meminta DNS »