10 Tips tentang Cara Menggunakan Wireshark untuk Menganalisis Paket di Jaringan Anda

- 4936

- 1142

- Ricardo Gottlieb

Dalam jaringan apa pun yang di masukan, paket mewakili unit data yang ditransmisikan antar komputer. Adalah tanggung jawab insinyur jaringan dan administrator sistem untuk memantau dan memeriksa paket untuk tujuan keamanan dan pemecahan masalah.

Untuk melakukan ini, mereka mengandalkan program perangkat lunak yang disebut analisis paket jaringan, dengan Wireshark mungkin menjadi yang paling populer dan digunakan karena keserbagunaan dan kemudahan penggunaannya. Selain itu, Wireshark memungkinkan Anda untuk tidak hanya memantau lalu lintas secara real-time tetapi juga untuk menyimpannya ke file untuk inspeksi nanti.

Bacaan terkait: Alat pemantauan bandwidth Linux terbaik untuk menganalisis penggunaan jaringan

Dalam artikel ini, kami akan membagikan 10 tips tentang cara menggunakan Wireshark Untuk menganalisis paket di jaringan Anda dan berharap bahwa ketika Anda mencapai bagian ringkasan, Anda akan merasa cenderung menambahkannya ke bookmark Anda.

Menginstal Wireshark di Linux

Untuk memasang Wireshark, Pilih penginstal yang tepat untuk sistem operasi/arsitektur Anda dari https: // www.Wireshark.org/unduh.html.

Khususnya, jika Anda menggunakan Linux, Wireshark harus tersedia langsung dari repositori distribusi Anda untuk pemasangan yang lebih mudah di tempat Anda. Meskipun versi mungkin berbeda, opsi dan menu harus serupa - jika tidak identik di masing -masing.

------------ Di distro berbasis Debian/Ubuntu ------------ $ sudo apt-get menginstal wireshark ------------ Pada distro berbasis CentOS/RHEL ------------ $ sudo yum menginstal wireshark ------------ Pada rilis Fedora 22+ ------------ $ sudo dnf menginstal wireshark

Ada bug yang dikenal Debian dan turunan yang dapat mencegah daftar antarmuka jaringan kecuali Anda menggunakan sudo untuk meluncurkan wireshark. Untuk memperbaikinya, ikuti jawaban yang diterima di posting ini.

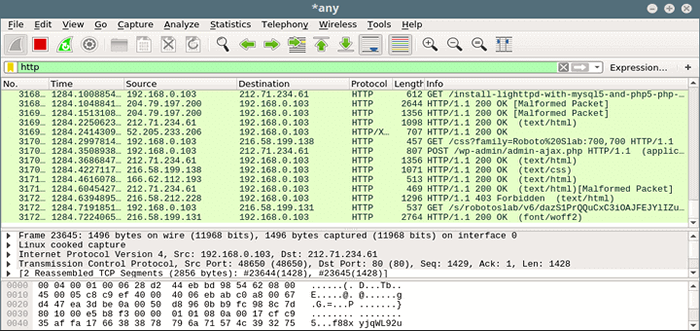

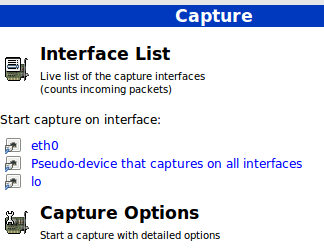

Sekali Wireshark sedang berjalan, Anda dapat memilih antarmuka jaringan yang ingin Anda pantau di bawah Menangkap:

Penganalisa Jaringan Wireshark

Penganalisa Jaringan Wireshark Di artikel ini, kami akan menggunakan eth0, tetapi Anda dapat memilih yang lain jika Anda mau. Jangan mengklik antarmuka - kami akan melakukannya nanti setelah kami meninjau beberapa opsi penangkapan.

Mengatur opsi penangkapan

Opsi penangkapan yang paling berguna yang akan kami pertimbangkan adalah:

- Antarmuka jaringan - Seperti yang kami jelaskan sebelumnya, kami hanya akan menganalisis paket yang datang eth0, Entah masuk atau outing.

- Capture filter - Opsi ini memungkinkan kami untuk menunjukkan jenis lalu lintas apa yang ingin kami pantau berdasarkan port, protokol, atau jenis.

Sebelum kita melanjutkan dengan tips, penting untuk dicatat bahwa beberapa organisasi melarang penggunaan Wireshark di jaringan mereka. Yang mengatakan, jika Anda tidak menggunakan Wireshark untuk tujuan pribadi, pastikan organisasi Anda memungkinkan penggunaannya.

Untuk saat ini, pilih saja eth0 Dari daftar dropdown dan klik Awal di tombol. Anda akan mulai melihat semua lalu lintas melewati antarmuka itu. Tidak terlalu berguna untuk keperluan pemantauan karena tingginya jumlah paket yang diperiksa, tapi ini awal.

Pantau lalu lintas antarmuka jaringan

Pantau lalu lintas antarmuka jaringan Pada gambar di atas, kita juga dapat melihat ikon Untuk mencantumkan antarmuka yang tersedia, ke berhenti penangkapan saat ini, dan untuk mengulang kembali itu (kotak merah di kiri), dan untuk mengonfigurasi dan mengedit filter (kotak merah di Kanan). Saat Anda mengarahkan salah satu ikon ini, tooltip akan ditampilkan untuk menunjukkan apa yang dilakukannya.

Kita akan mulai dengan mengilustrasikan opsi penangkapan, sedangkan tips #7 melalui #10 akan membahas bagaimana melakukan benar -benar melakukan sesuatu yang berguna dengan penangkapan.

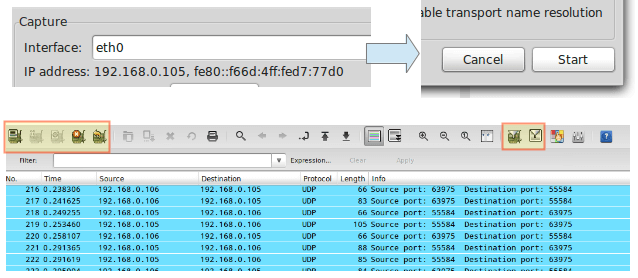

Kiat #1 - Periksa lalu lintas http

Jenis http Di kotak filter dan klik Menerapkan. Luncurkan browser Anda dan buka situs apa pun yang Anda inginkan:

Periksa lalu lintas jaringan HTTP

Periksa lalu lintas jaringan HTTP Untuk memulai setiap tip berikutnya, hentikan penangkapan langsung dan edit filter penangkapan.

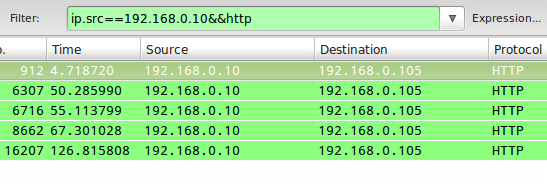

Kiat #2 - Periksa lalu lintas HTTP dari alamat IP yang diberikan

Di tip khusus ini, kami akan bersiap ip == 192.168.0.10 && ke bait filter untuk memantau lalu lintas HTTP antara komputer lokal dan 192.168.0.10:

Periksa lalu lintas HTTP di alamat IP

Periksa lalu lintas HTTP di alamat IP Kiat #3 - Periksa lalu lintas HTTP ke alamat IP yang diberikan

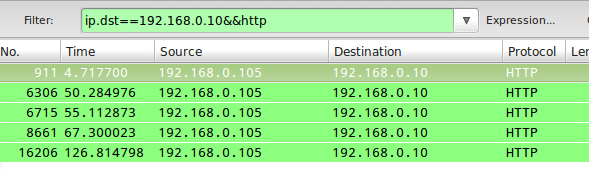

Terkait erat dengan #2, Dalam hal ini, kami akan menggunakan aku p.dst Sebagai bagian dari filter penangkapan sebagai berikut:

aku p.DST == 192.168.0.10 && http

Pantau lalu lintas jaringan HTTP ke alamat IP

Pantau lalu lintas jaringan HTTP ke alamat IP Untuk menggabungkan tips #2 Dan #3, Anda dapat gunakan aku p.addr dalam aturan filter bukannya aku p.SRC atau aku p.dst.

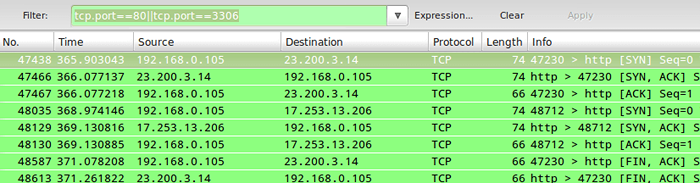

Kiat #4 - Monitor Lalu Lintas Jaringan Apache dan MySQL

Terkadang Anda akan tertarik untuk memeriksa lalu lintas yang cocok dengan kondisi (atau keduanya) apa pun. Misalnya, untuk memantau lalu lintas di port TCP 80 (server web) dan 3306 (Server database mysql / mariadb), Anda dapat menggunakan ATAU Kondisi di filter Capture:

TCP.port == 80 || tcp.port == 3306

Pantau lalu lintas Apache dan MySQL

Pantau lalu lintas Apache dan MySQL Di Tips #2 Dan #3, || dan kata itu atau menghasilkan hasil yang sama. Sama dengan && dan kata itu Dan.

Kiat #5 - Tolak paket ke alamat IP yang diberikan

Untuk mengecualikan paket yang tidak cocok dengan aturan filter, gunakan ! dan melampirkan aturan dalam tanda kurung. Misalnya, untuk mengecualikan paket yang berasal dari atau diarahkan ke alamat IP yang diberikan, Anda dapat menggunakan:

!(aku p.addr == 192.168.0.10)

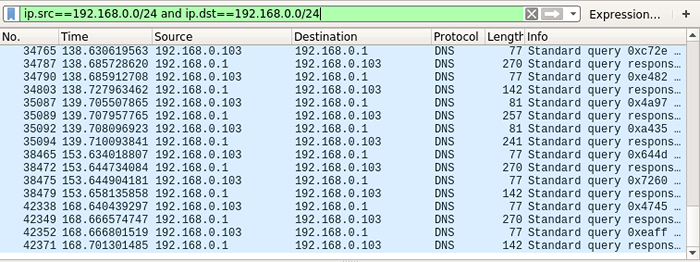

Kiat #6 - Pantau Lalu Lintas Jaringan Lokal (192.168.0.0/24)

Aturan filter berikut hanya akan menampilkan lalu lintas lokal dan mengecualikan paket yang masuk dan datang dari internet:

aku p.SRC == 192.168.0.0/24 dan IP.DST == 192.168.0.0/24

Pantau lalu lintas jaringan lokal

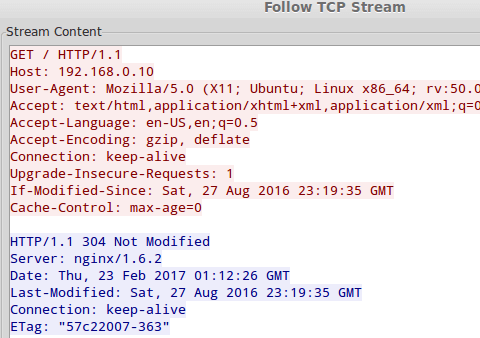

Pantau lalu lintas jaringan lokal Kiat #7 - Pantau isi percakapan TCP

Untuk memeriksa isi a TCP percakapan (pertukaran data), klik kanan pada paket yang diberikan dan pilih ikuti TCP sungai kecil. Jendela akan muncul dengan konten percakapan.

Ini akan termasuk Http header jika kita memeriksa lalu lintas web, dan juga kredensial teks biasa yang dikirimkan selama proses jika ada.

Pantau percakapan TCP

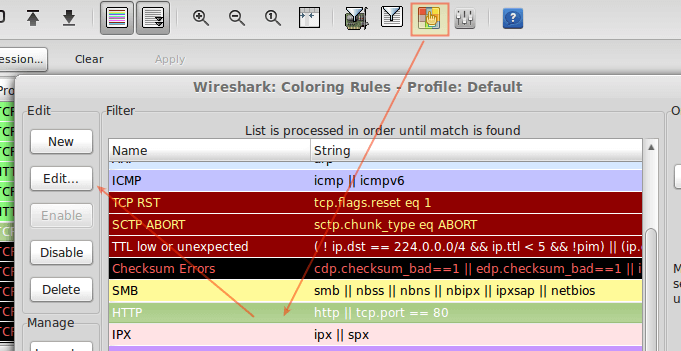

Pantau percakapan TCP Kiat #8 - Edit Aturan Mewarnai

Sekarang saya yakin Anda sudah memperhatikan bahwa setiap baris di jendela Capture diwarnai. Secara default, Http Lalu lintas muncul di hijau latar belakang dengan teks hitam, sedangkan checksum Kesalahan ditampilkan di merah Teks dengan latar belakang hitam.

Jika Anda ingin mengubah pengaturan ini, klik Edit ikon aturan mewarnai, pilih filter yang diberikan, dan klik Edit.

Kustomisasi output wireshark dalam warna

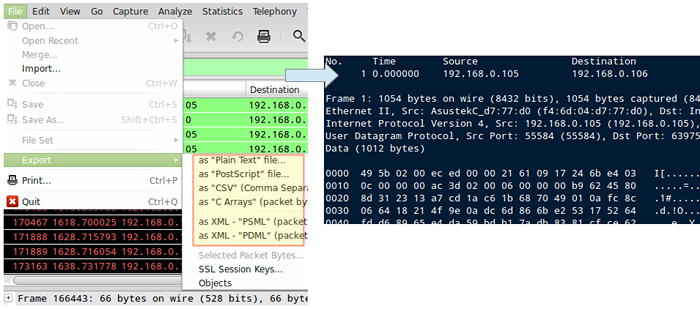

Kustomisasi output wireshark dalam warna Kiat #9 - Simpan tangkapan ke file

Menyimpan isi penangkapan akan memungkinkan kita untuk dapat memeriksanya dengan detail yang lebih besar. Untuk melakukan ini, pergi ke File → Ekspor dan pilih format ekspor dari daftar:

Simpan Capture Wireshark untuk mengajukan

Simpan Capture Wireshark untuk mengajukan Kiat #10 - Berlatih dengan sampel tangkapan

Jika menurut Anda jaringan Anda adalah "membosankan”, Wireshark menyediakan serangkaian file tangkapan sampel yang dapat Anda gunakan untuk berlatih dan belajar. Anda dapat mengunduh sampel ini dan mengimpornya melalui File → Impor menu.

Ringkasan

Wireshark adalah perangkat lunak gratis dan open-source, seperti yang dapat Anda lihat di bagian FAQS di situs web resmi. Anda dapat mengonfigurasi filter pengambilan sebelum atau setelah memulai inspeksi.

Jika Anda tidak memperhatikan, filter memiliki fitur AutoComplete yang memungkinkan Anda untuk dengan mudah mencari opsi yang paling banyak digunakan yang dapat Anda sesuaikan nanti. Dengan itu, langit adalah batasnya!

Seperti biasa, jangan ragu untuk memberi kami baris menggunakan formulir komentar di bawah ini jika Anda memiliki pertanyaan atau pengamatan tentang artikel ini.

- « Cara Menginstal Alat Pemantauan Zabbix di Debian 11/10

- Cara meningkatkan dari debian 10 ke debian 11 »